SonicWall advierte que una falla de control de acceso parcheada recientemente, identificada como CVE-2024-40766 en SonicOS, ahora está “potencialmente” siendo explotada en ataques, instando a los administradores a aplicar los parches lo antes posible.

“Esta vulnerabilidad es potencialmente explotada en la naturaleza. Aplique el parche lo antes posible para los productos afectados. Las últimas versiones del parche están disponibles para descargar en mysonicwall.com“, advierte Revisión de SonicWall actualizada.

CVE-2024-40766 es una vulnerabilidad crítica de control de acceso (puntuación CVSS v3: 9,3) que afecta a los dispositivos SonicWall Firewall Gen 5 y Gen 6, así como a los dispositivos Gen 7.

El proveedor de software no ha publicado mucha información sobre la falla, aparte de su potencial para el acceso no autorizado a los recursos y su capacidad para bloquear el firewall, eliminando las protecciones de la red.

Cuando SonicWall reveló la falla por primera vez el 22 de agosto de 2024, se creía que la falla solo afectaba el acceso a la administración de SonicOS de SonicWall. Con la actualización de hoy, la compañía advierte que la falla CVE-2024-40766 también afecta la función SSLVPN del firewall.

Aplique parches lo antes posible

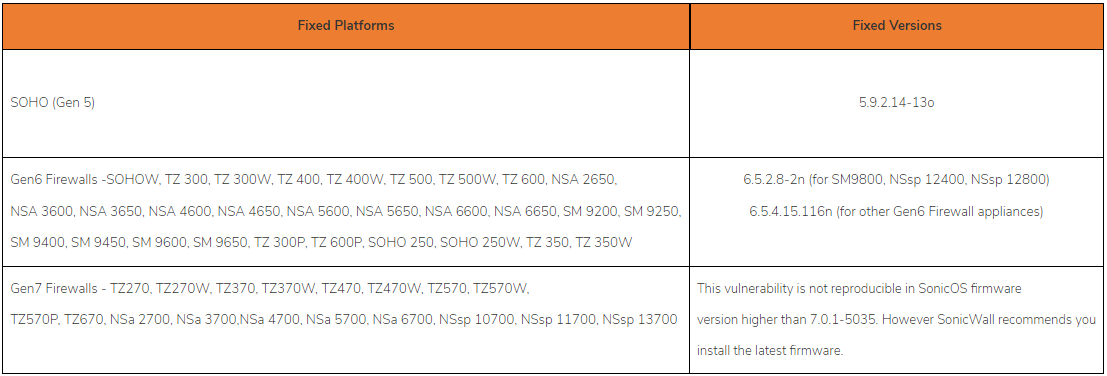

La lista de productos y versiones afectados, así como las versiones que corrigen CVE-2024-40766, se resumen a continuación:

- SonicWall Gen 5 con SonicOS versión 5.9.2.14-12o y anteriores: solucionado en SonicOS versión 5.9.2.14-13o

- SonicWall Gen 6 con SonicOS versión 6.5.4.14-109n y anteriores: corregido en la versión 6.5.2.8-2n (para SM9800, NSsp 12400, NSsp 12800) y versión 6.5.4.15-116n (para otros firewalls Gen 6)

- SonicWall Gen 7 con SonicOS versión 7.0.1-5035 y anteriores; no reproducible en 7.0.1-5035 y posteriores.

Las últimas recomendaciones de mitigación de SonicWall incluyen:

- Limite la administración del firewall a fuentes confiables y deshabilite el acceso a Internet al portal de administración WAN si es posible.

- Limite el acceso SSLVPN solo a fuentes confiables y desactívelo por completo si no es necesario.

- Para dispositivos Gen 5 y Gen 6, los usuarios de SSLVPN con cuentas locales deben actualizar sus contraseñas de inmediato y los administradores deben habilitar la opción “El usuario debe cambiar la contraseña” para los usuarios locales.

- Habilite la autenticación multifactor (MFA) para todos los usuarios de SSLVPN que utilicen TOTP o contraseñas de un solo uso (OTP) basadas en correo electrónico. Para obtener más información sobre la configuración de esta métrica, consulte disponible aquí.

Aunque SonicWall no explicó cómo se aprovechó activamente la falla, en el pasado se han utilizado fallas similares para obtener acceso inicial a redes corporativas.

Los actores de amenazas suelen apuntar a SonicWall porque están expuestos a Internet para proporcionar acceso VPN remoto.

En marzo de 2023, presuntos piratas informáticos chinos (UNC4540) atacaron dispositivos SonicWall Secure Mobile Access (SMA) sin parches para instalar malware personalizado que persistía durante las actualizaciones de firmware.

BleepingComputer se puso en contacto con SonicWall para obtener más información sobre cómo se explota activamente la falla en los ataques, pero no hubo una respuesta disponible de inmediato.