Los piratas informáticos están apuntando a otros piratas informáticos con una herramienta falsa de Onlyfans que pretende ayudar a robar cuentas, pero en realidad infecta a los actores de amenazas con el malware de robo de información Lumma.

La operación, descubierto por Veriti Researches un ejemplo típico de las líneas borrosas entre el estatus de depredador y presa en el mundo del cibercrimen, donde abundan los giros irónicos y los trucos sucios.

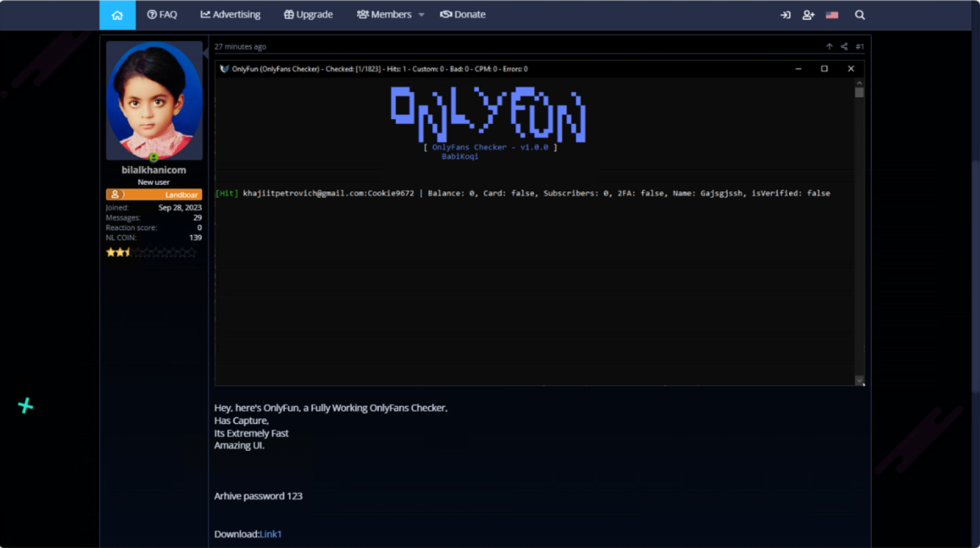

“Comprobación” de una infección por Lumma

Onlyfans es una plataforma de contenido para adultos basada en suscripción muy popular donde los creadores pueden ganar dinero con los usuarios (llamados “fans”) que pagan para acceder a su contenido.

Los creadores pueden compartir videos, imágenes, mensajes y transmisiones en vivo con sus seguidores, mientras que los suscriptores pagan tarifas recurrentes o pagos únicos por contenido exclusivo.

Dada su popularidad, las cuentas de OnlyFans a menudo se convierten en blanco de malos actores que intentan secuestrarlas para robar los pagos de los fans, extorsionar al propietario de la cuenta para que pague un rescate o simplemente filtrar fotos privadas.

Las herramientas de verificación están diseñadas para ayudar a validar grandes conjuntos de credenciales de inicio de sesión robadas (nombres de usuario y contraseñas), comprobando si la información de inicio de sesión coincide con las cuentas de Onlyfans y sigue siendo válida.

Sin estas herramientas, los ciberdelincuentes tendrían que probar manualmente miles de pares de credenciales, un proceso poco práctico y lento que haría que el sistema fuera insostenible.

Sin embargo, estas herramientas suelen ser creadas por otros ciberdelincuentes, lo que lleva a los piratas informáticos a creer que son seguras de usar, lo que en algunos casos resulta contraproducente.

Veriti descubrió un caso de un verificador de OnlyFans que prometía verificar credenciales, verificar saldos de cuentas, verificar métodos de pago y determinar privilegios de creador, pero en su lugar instaló el malware de robo de datos Lumma.

Fuente: Veriti

La carga útil, denominada “brtjgjsefd.exe”, se toma de un repositorio de GitHub y se carga en la computadora de la víctima.

Lumma es un malware como servicio (MaaS) para robar información que se alquila a ciberdelincuentes desde 2022 por entre 250 y 1000 dólares al mes y se distribuye a través de diversos medios, incluidos publicidad maliciosa, comentarios de YouTube, torrents y, más recientemente, comentarios de GitHub. .

Es un ladrón de información avanzado con mecanismos de evasión innovadores y la capacidad de restaurar tokens de sesión de Google caducados. Es mejor conocido por robar códigos de autenticación de dos factores, billeteras de criptomonedas, contraseñas, cookies y tarjetas de crédito almacenadas en el navegador y el sistema de archivos de la víctima.

Lumma también actúa como un cargador, capaz de introducir cargas útiles adicionales al sistema comprometido y ejecutar scripts de PowerShell.

Una operación de engaño más grande

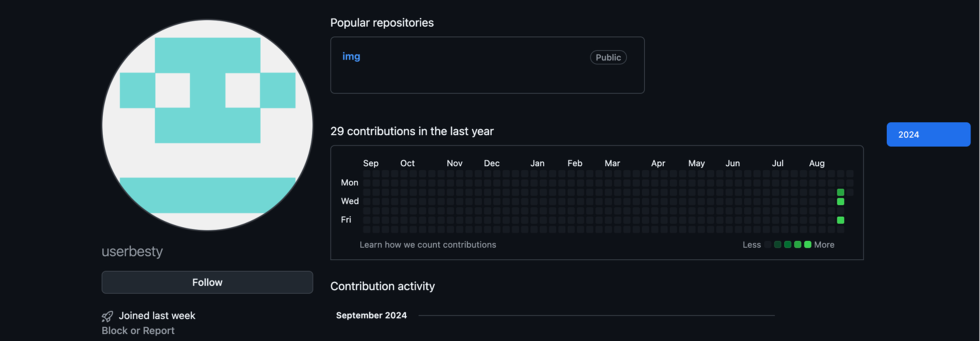

Veriti descubrió que cuando se lanza la carga útil de Lumma Stealer, se conecta a una cuenta de GitHub con el nombre “UserBesty”, que el ciberdelincuente detrás de esta campaña utiliza para alojar otras cargas útiles maliciosas.

Fuente: Veriti

Específicamente, el repositorio de GitHub contiene ejecutables que parecen fichas para Disney+, Instagram y un supuesto generador de botnet Mirai:

- Ladrones de cuentas de Disney+ atacados con “DisneyChecker.exe”

- Los hackers de Instagram se sienten atraídos por “InstaCheck.exe”

- Los creadores de botnets en ciernes se sienten atraídos por “ccMirai.exe”

Profundizando en las comunicaciones del malware, los investigadores de Veriti descubrieron un conjunto de dominios “.shop” que actuaban como servidores de comando y control (C2), enviando comandos a Lumma y recibiendo los datos exfiltrados.

Esta campaña no es la primera vez que actores maliciosos se dirigen a otros ciberdelincuentes en ataques maliciosos.

En marzo de 2022, los piratas informáticos atacaron a los piratas informáticos con ladrones de portapapeles disfrazados de RAT pirateadas y herramientas de creación de malware para robar criptomonedas.

Más tarde ese año, un desarrollador de malware introdujo su propio malware en una puerta trasera para robar credenciales, billeteras de criptomonedas y datos de cuentas VPN de otros piratas informáticos.