La pandilla de ransomware de bloqueo despliega un troyano (RAT) a acceso remoto (RAT), nota no publicada contra los institutos de enseñanza para el acceso persistente a las redes comerciales.

Informe de los investigadores de Quorumcyber ver el despliegue de la serpiente de nodos en al menos dos casos dirigidos a universidades en el Reino Unido en enero y marzo de 2025.

Las dos muestras de malware difieren considerablemente, lo que indica un desarrollo activo para agregar nuevas características y capacidades a Nodesnake.

Como se informó por primera vez por BleepingCompute, Interlock es un grupo de ransomware lanzado en septiembre de 2024. Anteriormente atacó la Universidad Tecnológica de Texas, la compañía de diálisis Renal Davita y Kettering Health Medical Network en Ohio.

El grupo de amenazas también se ha visto aprovechando los ataques “ClickFix” que usurpan las herramientas de la computadora para alcanzar la infección inicial y la infiltración de la red.

El nuevo malware de la rata de rata nodos

Los últimos ataques de enclavamiento contra establecimientos educativos comienzan con correos electrónicos de phishing con lazos maliciosos o piezas adjuntas que conducen a infecciones de nodos de nodos.

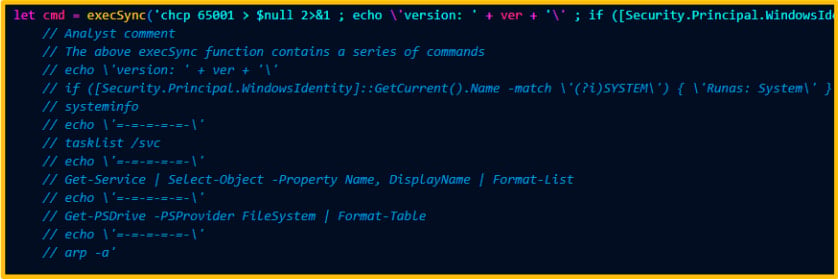

El malware JavaScript, que se ejecuta con NodeJs, establece la persistencia durante la infección utilizando los scripts de PowerShell o CMD para escribir un registro engañoso llamado ‘ChromeUpdater’ para usurpar la identidad de actualización de Google Chrome.

Para el escape, el software malicioso se ejecuta como un proceso de fondo separado, los nombres de archivos y las cargas útiles se asignan nombres aleatorios y las direcciones de comando y control (C2) se experimentan con retrasos aleatorios.

Además, el software malicioso tiene un código pesado oscuro, cifrado XOR con un toque de semillas aleatorias y aleatorias, y perjudicó la consola para interrumpir la salida de depuración normal.

Aunque la dirección IP C2 es un codificado, la conexión se transporta a través de áreas rotadas por CloudFlare para OBSCURE.

Una vez activa en la máquina infectada, recopila metadatos clave en el usuario, realizando procesos, servicios y configuraciones de red y Exfiltrong a C2.

Fuente: Quorumcyber

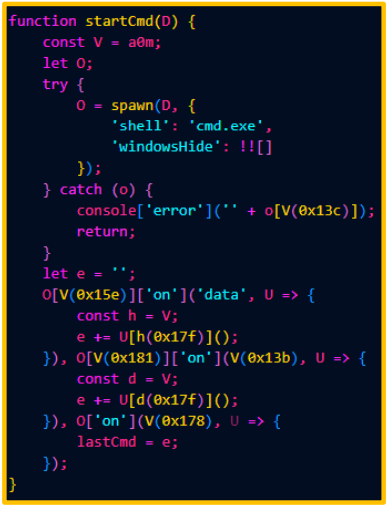

El malware puede matar procesos activos o cargar cargas útiles adicionales de EXE, DLL o JavaScript en el dispositivo.

La variante Nodesnake más reciente también puede ejecutar comandos CMD y usar módulos adicionales para modificar dinámicamente el comportamiento de la encuesta C2. Los resultados del pedido se agrupan en los paquetes de datos exfiltrados, lo que permite la interacción en tiempo real.

Fuente: Quorumcyber

La existencia de la serpiente de nodos y su desarrollo continuo es una indicación de la evolución continua de Exterlock y centrarse en la persistencia furtiva a largo plazo.

La lista completa de indicadores de compromiso para esta amenaza está disponible en la parte inferior de la Informe de quorumcyber.

Monitorear estos podría ayudar a bloquear los ataques de ransomware antes de que ENTEC pase a la fase de exfiltración y cifrado de datos.