Las autoridades serbias habrían utilizado una cadena operativa de Android de día cero desarrollada por Celbite para desbloquear el dispositivo de un activista estudiantil en el país e intentar instalar software SPY.

Cellite es una compañía de medicina legal digital israelí que desarrolla herramientas utilizadas por la policía, las agencias de inteligencia y las empresas privadas para extraer datos de teléfonos inteligentes y otros dispositivos digitales.

Empresas como Celbite generalmente usan exploits de día cero para acceder y extraer datos generalmente protegidos en teléfonos bloqueados.

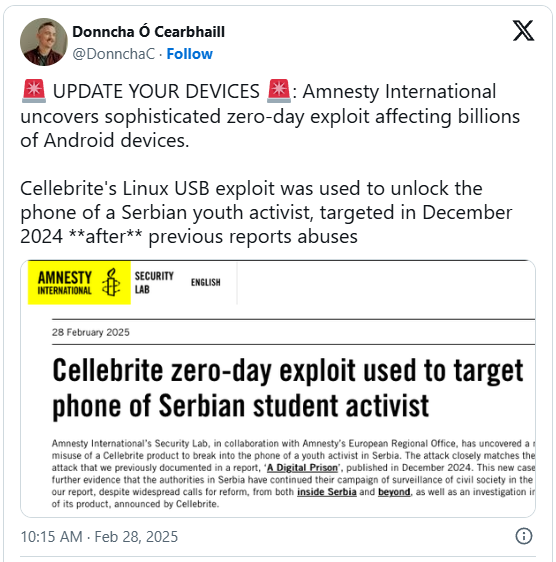

El uso de esta hazaña de Android fue encontrado por Amnistía Internacional Laboratorio de seguridad A mediados de 2014 durante la investigación médica-legal sobre los periódicos del sistema afectado.

La organización reportado previamente Sobre casos de violación de los derechos de privacidad en Serbia en diciembre de 2024. En respuesta a las revelaciones, Celbite ha anunciado Bloqueó el acceso a sus herramientas para los servicios de seguridad del país (BIA) a principios de esta semana.

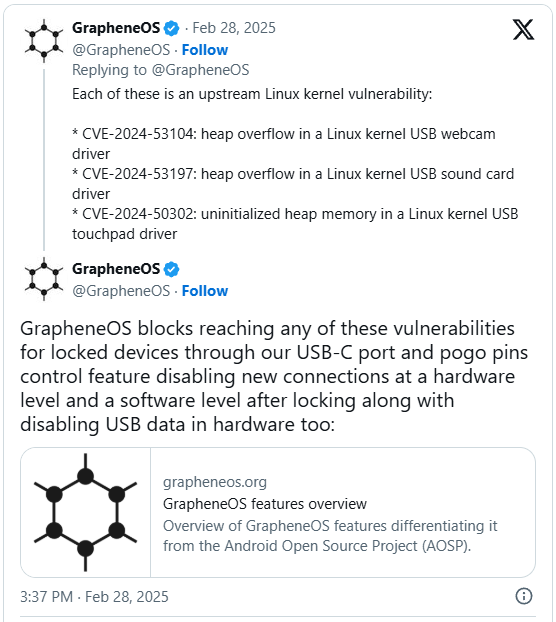

Después de que Amnistía compartió sus resultados con el Grupo de Análisis de Amenazos de Google (TAG), los investigadores de Google pudieron identificar tres vulnerabilidades en los pilotos USB en el núcleo de Linux, también utilizados en Android, que se explotaron como días cero.

Las tres fallas son:

- CVE-2024-53104 (Hazaña de clase de video USB)

- CVE-2024-53197 (Hazaña del conductor de Alsa USB-Sound)

- CVE-2024-50302 (Hazaña del dispositivo HID USB)

El primer defecto se corrigió en las actualizaciones de seguridad de Android en febrero de 2025 desde Google, marcado como “bajo una explotación limitada y dirigida”.

Las otras dos fallas aún no se han anunciado en ninguna actualización de la actualización de seguridad de Android, y de acuerdo con el modelo de dispositivo y con qué frecuencia los fabricantes actualizan su núcleo, esto podría llevar un tiempo.

El Jefe del Laboratorio de Seguridad en Amnistía, Donncha O’Cearbhaill, dijo que elpinando que el chatchaje del CVE-2024-53104 podría ser suficiente para perturbar toda la cadena operativa, aunque aún no pueden estar seguros de este tema.

Grapheneos dijo a Bleeping que su distribución de Android ya tenía soluciones para CVE-2024-53197 y CVE-2024-50302 porque actualizan regularmente el último núcleo de Linux.

BleepingCompute le preguntó a Google cuándo son correcciones para las dos fallas estarían disponibles para todos los usuarios de Android, pero todavía estamos esperando una respuesta.

Conductores USB bajo fuego

Las operaciones USB generalmente aprovechan las vulnerabilidades en el sistema USB de un dispositivo, como controladores, componentes de firmware o núcleo, para obtener acceso o control no autorizados en el sistema.

La hazaña puede llevar a cabo la corrupción de la memoria para la ejecución del código arbitrario, inyectar comandos maliciosos o perforar las pantallas de bloqueo.

Un factor atenuante es que requieren acceso físico al dispositivo objetivo. En este caso, y muchos otros casos similares, este requisito fue fácilmente llenado por la policía que sostuvo a la persona y confiscando su avión.

En abril de 2024, Google estableció dos defectos de día cero (CVE-2024-29745 y CVE-2024-29748) de compañías judiciales solían desbloquear teléfonos sin huso, implementando la memoria en cero antes de que se activara USB.

A principios de este mes, Apple estableció un día cero (CVE-2025-24200) Cerede y Graykey aprovecharon para evitar el modo USB limitado para extraer los datos de los iPhones.

Stock Android no tiene un equivalente directo en el modo limitado Apple USB. Sin embargo, los usuarios siempre pueden mitigar la amenaza desactivando la depuración USB (BAD), definiendo el modo de conectividad de cable a “solo factura” y permitiendo el cifrado completo del disco (parámetros → seguridad y confidencialidad → más seguridad y confidencialidad → cifrado e información de identificación → teléfono cripto).