Una campaña de publicidad maliciosa en Facebook se dirige a usuarios que buscan herramientas de edición de imágenes con inteligencia artificial y roba sus credenciales engañándolos para que instalen aplicaciones falsas que imitan software legítimo.

Los atacantes están explotando la popularidad de las herramientas de generación de imágenes basadas en IA creando sitios web maliciosos que se parecen mucho a servicios legítimos y engañan a las víctimas potenciales para que se infecten con malware que roba información, como descubrieron los investigadores de Trend Micro que analizaron la campaña.

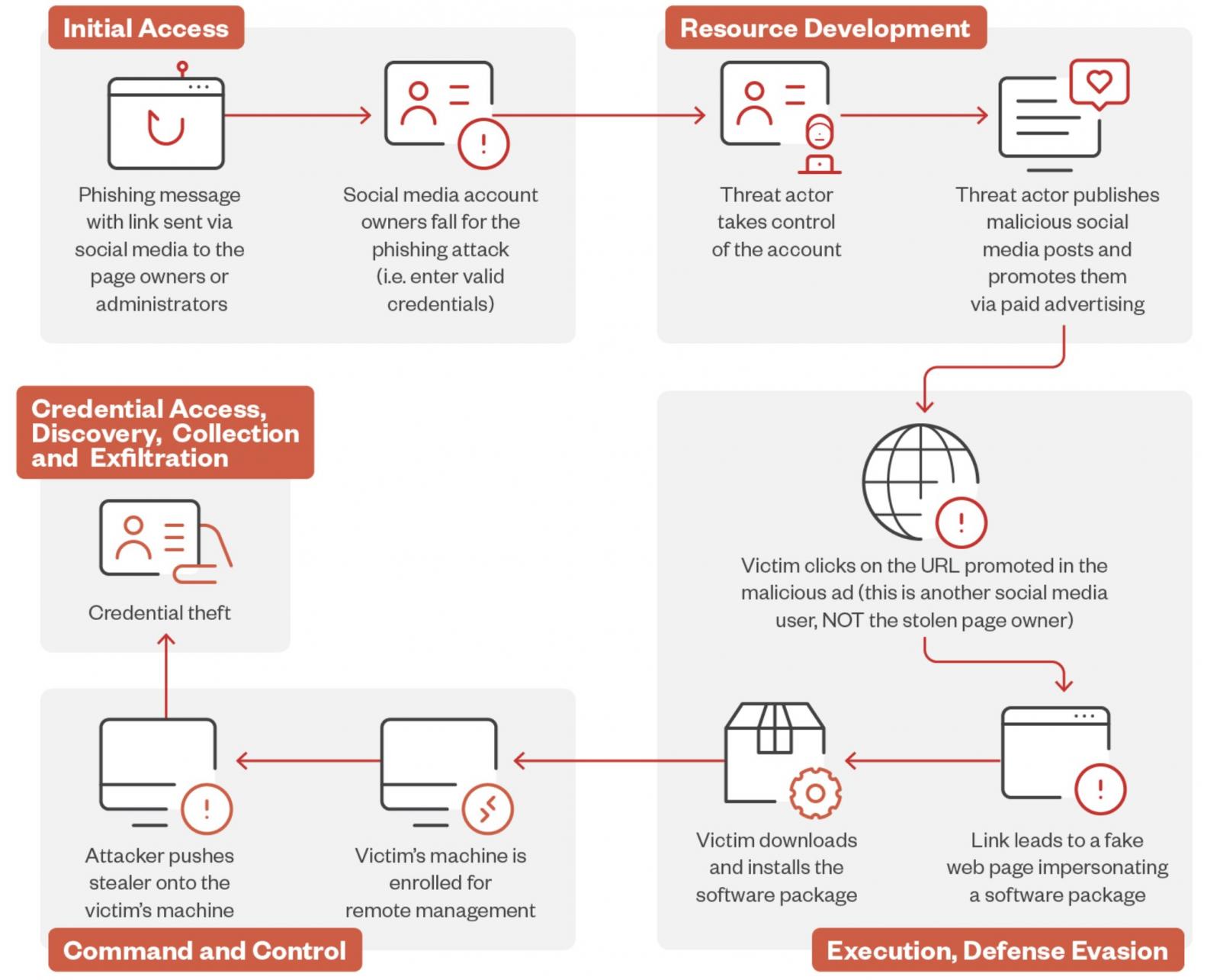

Los ataques comienzan con mensajes de phishing enviados a propietarios o administradores de páginas de Facebook, que los enviarán a páginas de protección de cuentas falsas diseñadas para engañarlos para que proporcionen su información de inicio de sesión.

Después de robar sus credenciales, actores maliciosos secuestran sus cuentas, toman el control de sus páginas, publican mensajes maliciosos en las redes sociales y las promocionan a través de anuncios pagados.

“Descubrimos una campaña de publicidad maliciosa que involucraba a un actor malintencionado que robaba páginas de redes sociales (generalmente relacionadas con fotografías) y cambiaba sus nombres para que parecieran conectadas a editores de fotos de IA populares”. dicho Jaromir Horejsi, investigador de amenazas de Trend Micro.

“Luego, el actor de la amenaza crea publicaciones maliciosas que contienen enlaces a sitios web falsos diseñados para parecerse al sitio web real del editor de fotografías legítimo. Para aumentar el tráfico, el autor amplifica las publicaciones maliciosas a través de anuncios pagados. »

Los usuarios de Facebook que hacen clic en la URL promocionada en la publicidad maliciosa son redirigidos a una página web falsa que se hace pasar por software legítimo de edición y generación de fotografías basado en inteligencia artificial, donde se les solicita que descarguen e instalen un paquete de software.

Sin embargo, en lugar del software de edición de imágenes con IA, las víctimas instalan la herramienta legítima de escritorio remoto ITarian configurada para iniciar un descargador que implementa automáticamente el malware Lumma Stealer.

Luego, el malware se infiltra silenciosamente en su sistema, lo que permite a los atacantes recopilar y filtrar información confidencial, como credenciales, archivos de billeteras de criptomonedas, datos del navegador y administradores de contraseñas de bases de datos.

Luego, estos datos se venden a otros ciberdelincuentes o los atacantes los utilizan para comprometer las cuentas en línea de las víctimas, robar su dinero y promover otras estafas.

“Los usuarios deben habilitar la autenticación multifactor (MFA) en todas las cuentas de redes sociales para agregar una capa adicional de protección contra el acceso no autorizado”, aconsejó Horejsi.

“Las empresas deben educar a sus empleados sobre los peligros de los ataques de phishing y enseñarles a reconocer mensajes y enlaces sospechosos. Los usuarios siempre deben comprobar la legitimidad de los enlaces, especialmente aquellos que solicitan información personal o credenciales de inicio de sesión. »

En abril, una campaña de publicidad maliciosa similar en Facebook promovió una página maliciosa que se hacía pasar por Midjourney para dirigirse a casi 1,2 millones de usuarios con la extensión del navegador Chrome Rilide Stealer.