Los atacantes operan Google Tag Manager plantando malware en sitios de comercio electrónico construidos en la plataforma Magento. El código puede robar datos de la tarjeta de pago, lo que demuestra un nuevo tipo de ataque Magecart que opera la herramienta de marketing de sitios web gratuita y legítima de Google.

Los investigadores de Sucuri han descubierto un Campaña de Magecart en el que los atacantes responsables del código que parece ser un administrador de etiquetas de Google (GTM) estándar y el script de seguimiento de Google Analytics de una base de datos en sitios de comercio electrónico. Estos scripts de seguimiento generalmente se utilizan para el análisis y la publicidad del sitio web; Sin embargo, el código utilizado en la campaña se ha modificado para actuar como un skimmer de tarjetas para el sitio infectado, revelaron los investigadores en un Blog Blog reciente Arte.

“En la etiqueta GTM, había un cargo útil de Codée JavaScript que actuaba como un esquimador de la tarjeta de crédito”, escribió el analista de seguridad de Sucuri, Puja Srivastava en el puesto. “Este script fue diseñado para recopilar datos confidenciales que han utilizado los usuarios durante el proceso de pago y enviarlo a un servidor remoto controlado por los atacantes”.

Hasta ahora, Sucuri ha descubierto al menos seis sitios afectados por la campaña, “indicando que esta amenaza afecta activamente a varios sitios”, escribió Srivastava.

Use una herramienta legítima de Google para el descremado de las tarjetas

El ataque demuestra un ataque no típico de Magecart que opera una herramienta legítima gratuita de Google que permite a los propietarios de sitios web administrar e implementar etiquetas de marketing en su sitio web sin tener que modificar directamente el código del sitio. GTM elimina la necesidad de la intervención de los desarrolladores cada vez que un especialista en marketing tiene como objetivo seguir o modificar un anuncio o campaña de marketing.

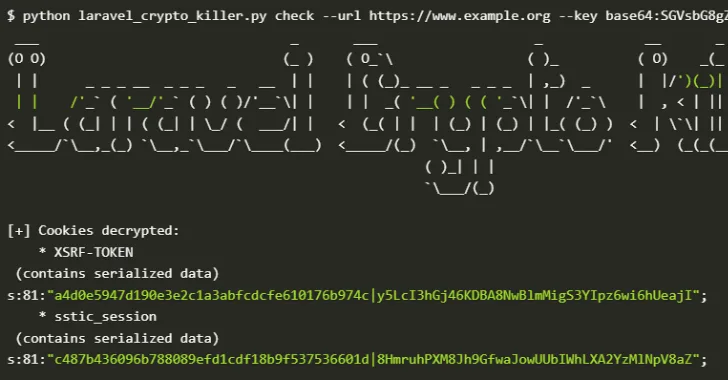

Los investigadores de Sucuri fueron alertados de la actividad de Magecart por un cliente que descubrió que alguien estaba robando datos de pago con tarjeta de crédito en su sitio de comercio electrónico. Una investigación condujo al descubrimiento de malware cargado desde un archivo de base de datos básico cms_block.content para el sitio web. El malware abusó de una etiqueta GTM, que se ha modificado integrando una carga útil de JavaScript codificada que actuó como una skimmer de tarjeta de crédito.

Los atacantes obtuvieron el script utilizando la función técnica _0x5CDC, que mapea los valores de índice en características específicas de la tabla. Hace que sea difícil comprender inmediatamente el objetivo del guión, escribió Srivastava.

El script también utiliza una serie de operaciones matemáticas en un bucle, más difuminando el código y también usa Coding64 básico. “Es un truco utilizado por los atacantes para disfrazar el objetivo real del guión”, escribió.

Los investigadores también descubrieron una puerta robada no utilizada en uno de los archivos del sitio web que “podrían haberse utilizado para infectar aún más el sitio, ofreciendo a los atacantes acceso persistente”, agregó Srivastava. De hecho, los atacantes de Magecart el año pasado demostraron una nueva táctica. Ocultar plazos en los sitios web Para implementar automáticamente malware.

Sucuri también Estudiado previamente Malventa actividad que abusaron de GTM para ocultar otros tipos de actividades maliciosas, incluidos los malverhoons, así como las ventanas emergentes y las redirecciones maliciosas.

Ataques de magecart y corrección de ataques

“Magecart” se refiere a un colectivo suelto de grupos cibercriminales involucrados en ataques de tarjetas de pago en línea. Estos ataques generalmente inyectan skimmers de tarjetas en sitios web para robar datos de tarjetas de pago que se pueden monetizar más adelante. Las principales organizaciones que han sido atacadas por estos ataques incluyen Masterero, Vías aéreas británicasy el Equipo de la NFL de Green Bay Packers.

Una vez que han identificado la fuente de infección en el sitio de su cliente, los investigadores de Succuri eliminaron el código malicioso de cualquier otro área de compromiso del sitio, así como también limpiaron el script oscurecido y la puerta robada para evitar el malware de reintroducción.

Para garantizar que la campaña no haya asignado el sitio de comercio electrónico de la organización, los administradores deben conectarse a GTM, luego identificar y eliminar todas las balizas sospechosas utilizadas en el sitio, recomendó Sucuri. También deben llevar a cabo un análisis completo del sitio web para detectar cualquier otro software de malware o trasero, y eliminar todos los scripts maliciosos o archivos de puerta robado.

Los sitios de comercio electrónico construidos en Magento y sus extensiones también deben actualizarse con las últimas correcciones de seguridad, mientras que todos los sitios de sitios deben monitorear regularmente el tráfico del comercio electrónico y la actividad de GTM para algo inusual.