A pesar de negar Oracle una violación de sus servidores de conexión de Oracle Cloud de SSO y el robo de datos de vuelo para 6 millones de personas, BleepingCompute ha confirmado con varias compañías que tienen muestras de datos asociadas compartidas por el actor de amenazas son válidos.

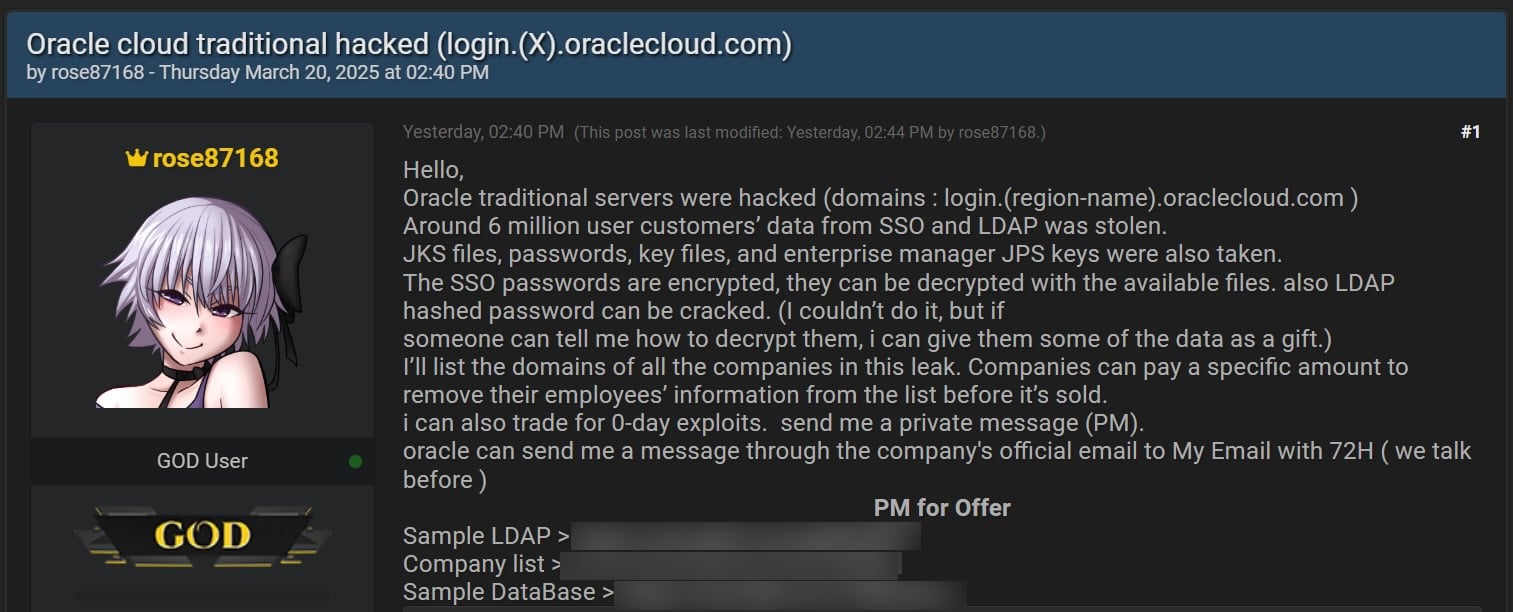

La semana pasada, una persona llamada “Rose87168” dijo que violaron los servidores de Oracle Cloud y comenzó a vender los supuestos datos de autenticación y encriptar contraseñas de 6 millones de usuarios. El actor de amenaza también dijo que las contraseñas robadas de SSO y LDAP podrían descifrarse utilizando información en archivos robados y han propuesto compartir algunos de los datos con cualquier persona que pueda ayudar a recuperarla.

El actor de amenaza ha publicado varios archivos de texto compuestos por una base de datos, datos LDAP y una lista de 140,621 áreas de negocio que se han visto afectadas por la violación. Cabe señalar que ciertas áreas de la empresa se parecen a las pruebas y que hay varias áreas por compañía.

Fuente: BleepingCompute

Además de los datos, Rose87168 compartió un Url archive.org Con Bleeping, computa por un archivo de texto alojado en el servidor “Login.us2.oraclecloud.com” que contenía su dirección de correo electrónico. Este archivo indica que el actor de amenaza podría crear archivos en el servidor Oracle, lo que indica una violación real.

Sin embargo, Oracle negó haber sufrido una violación de Oracle Cloud y se negó a responder otras preguntas sobre el incidente.

“No hubo violación de Oracle Cloud. La información de identificación publicada no está destinada a Oracle Cloud. Ningún cliente de Oracle Cloud ha sufrido una violación o ha perdido datos”, dijo la compañía a Bleeping Composting el viernes pasado.

Sin embargo, este rechazo contradice los resultados de la compras de la exploración, que recibió muestras adicionales de los datos divulgados del actor de amenaza y contactó a las empresas asociadas.

Los representantes de estas compañías, todos aquellos que acordaron confirmar los datos bajo la promesa de anonimato, confirmaron la autenticidad de la información. Las compañías dijeron que los nombres de visualización LDAP asociados, las direcciones de correo electrónico, los nombres dados y otra información de identificación eran correctas y les pertenecían.

El actor de amenaza también compartió correos electrónicos con BleepingCompute, alegando ser parte de un intercambio entre ellos y Oracle.

Un correo electrónico muestra el jugador de amenazas que contacta el correo electrónico de seguridad de Oracle (secalerlet_us@oracle.com) para informar que habían pirateado los servidores.

“Cavé en la infraestructura del tablero de la nube y encontré una vulnerabilidad masiva que me dio acceso completo a la información sobre 6 millones de usuarios”, se lee el correo electrónico visto por BleepingCompute.

Otro cable de mensajería compartido con BleepingCompute muestra un intercambio entre el actor de amenaza y alguien que usa una dirección de correo electrónico de ProtonMail que afirma ser Oracle. BleepingComputter obtuvo la dirección de correo electrónico de esta otra persona porque no pudimos verificar su identidad o la veracidad del cable de mensajería.

En este intercambio de correo electrónico, el actor de amenaza dice que alguien Oracle que usa una dirección de correo electrónico @ proton.me les dijo que “hemos recibido sus correos electrónicos. Use este correo electrónico para todas las comunicaciones de ahora en adelante. Avíseme cuando obtenga esto”.

La compañía de ciberseguridad Cloudsek también tiene encontrar A Url archive.org Mostrando que el servidor “login.us2.oraclecloud.com ejecutó Oracle Fusion Middleware 11G el 17 de febrero de 2025. Oracle ha tomado este servidor fuera de línea después de que se haya informado la noticia de la supuesta violación.

Esta versión del software se vio afectada por una vulnerabilidad seguida como CVE-2021-35587 Esto permitió a los atacantes no autenticados comprometer Oracle Access Manager. El actor de amenaza dijo que esta vulnerabilidad se usó en los supuestos servidores de Oracle.

BleepingCompute envió un correo electrónico a Oracle varias veces sobre esta información, pero no ha recibido respuesta.