Los fiscales federales de Los Ángeles revelaron esta semana cargos penales contra cinco hombres sospechosos de ser miembros de un grupo de piratas informáticos responsable de docenas de intrusiones cibernéticas en importantes empresas de tecnología estadounidenses entre 2021 y 2023, incluidas último pase, CorreoChimp, Okta, T-Mobile Y Twilio.

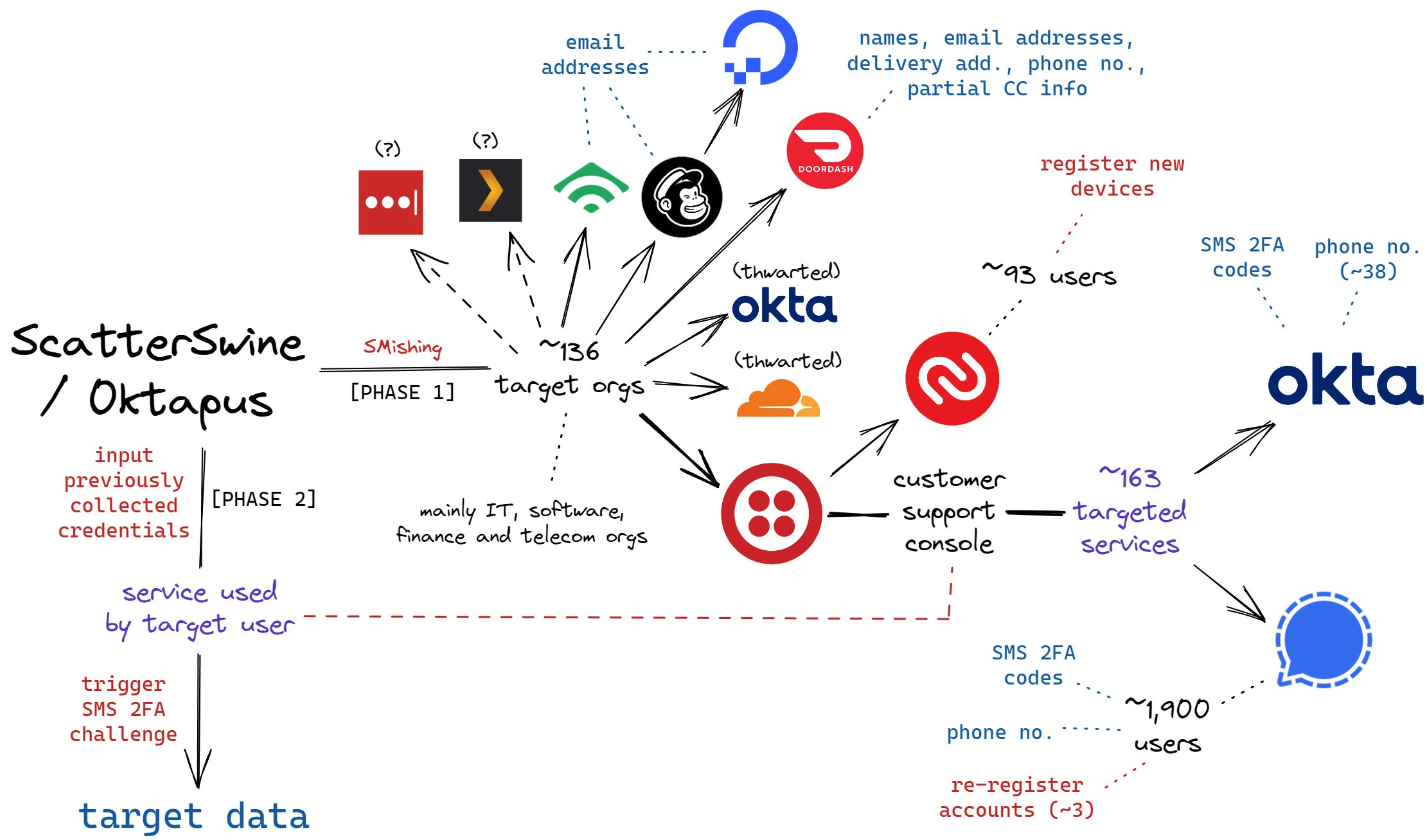

Una representación visual de los ataques llevados a cabo por el grupo de phishing por SMS conocido como Scattered Spider y Oktapus. Imagen: Amitai Cohen twitter.com/amitaico.

Se cree que los cinco hombres, de entre 20 y 25 años, son miembros de una conspiración de piratería informática llamada “Araña dispersa” Y “Oktapus”, que se especializaba en ataques de phishing por SMS que engañaban a los empleados de empresas de tecnología para que ingresaran sus credenciales y contraseñas de un solo uso en sitios web de phishing.

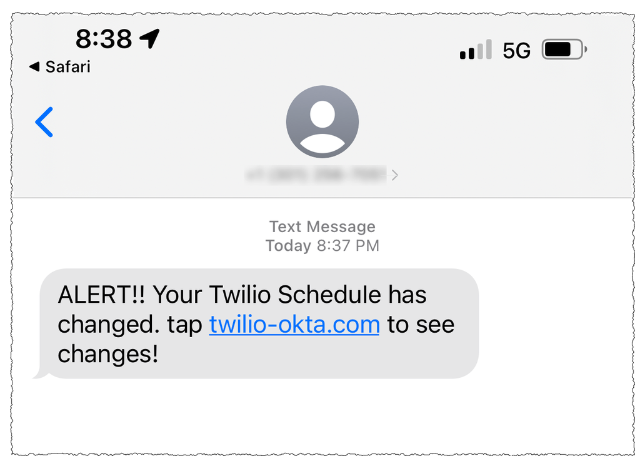

Las estafas dirigidas por mensajes de texto pedían a los empleados que hicieran clic en un enlace e iniciaran sesión en un sitio web que imitaba la página de autenticación Okta de su empleador. Algunos mensajes de texto de phishing decían a los empleados que sus credenciales de VPN habían caducado y debían cambiarse; otros mensajes de phishing informaron a los empleados sobre cambios en su próximo horario de trabajo.

Estos ataques explotaron dominios recién registrados que a menudo incluían el nombre de la empresa objetivo, como ayuda[.]com Y ouryahoo-okta[.]com. Los sitios web de phishing normalmente se mantenían en línea solo una o dos horas seguidas, lo que significa que a menudo se desconectaban antes de que los servicios de seguridad y antiphishing pudieran informar sobre ellos.

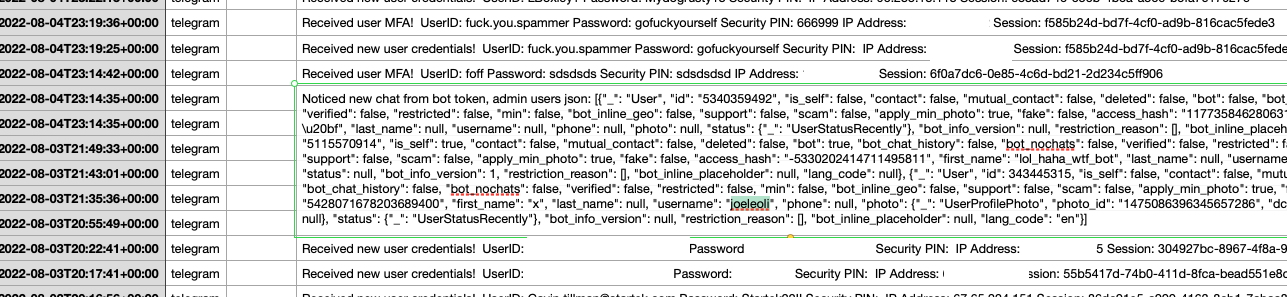

Los kits de phishing utilizados para estas campañas incluían un bot oculto de mensajería instantánea de Telegram que transmitía todas las credenciales enviadas en tiempo real. El robot permitió a los atacantes utilizar el nombre de usuario, la contraseña y el código de un solo uso fraudulentos para iniciar sesión como empleado en el sitio web del empleador real.

En agosto de 2022, varias empresas de seguridad obtuvieron acceso al servidor que recibía datos de este bot de Telegram, que filtró repetidamente el ID de Telegram y el apodo de su desarrollador, quien utilizó el apodo “joëleoli.”

El nombre de usuario de Telegram, “Joeleoli”, se puede ver entre los datos enviados por personas que sabían que se trataba de phishing y los datos de phishing de víctimas reales. Haga clic para ampliar.

Este apodo de Joeleoli grabado en el foro sobre ciberdelincuencia Usuarios OG en 2018 con dirección de correo electrónico joelebruh@gmail.comque también se utilizó para registrar cuentas en varios sitios web de un tal Joel Evans de Carolina del Norte. De hecho, los fiscales dicen que el verdadero nombre de Joeleoli es Joel Martín EvansTiene 25 años y es de Jacksonville, Carolina del Norte.

Una de las primeras grandes víctimas de Scattered Spider durante su ola de phishing por SMS de 2022 fue Twiliouna empresa que brinda servicios para realizar y recibir mensajes de texto y llamadas telefónicas. Luego, el grupo utilizó su acceso a Twilio para atacar al menos a 163 de sus clientes. Según los fiscales, el grupo buscaba principalmente robar criptomonedas de las empresas víctimas y sus empleados.

“Los acusados supuestamente se aprovecharon de víctimas desprevenidas en este esquema de phishing y utilizaron su información personal como puerta de entrada para robar millones de sus cuentas de criptomonedas”. dicho Akil DavisSubdirector a cargo de la oficina local del FBI en Los Ángeles.

Muchos dominios de phishing del grupo de hackers se han registrado a través del registrador. NombreBaratoy los investigadores del FBI dijeron que los registros obtenidos de NameCheap mostraban que la persona que administraba estos sitios web de phishing lo hacía desde una dirección de Internet en Escocia. Posteriormente, las autoridades federales obtuvieron documentos de Virgin Media, que mostraban que la dirección había sido alquilada durante varios meses a Tyler Buchananun joven de 22 años de Dundee, Escocia.

Un señuelo de phishing Scattered Spider enviado a los empleados de Twilio.

Como se informó por primera vez aquí en junio, Buchanan fue arrestado en España mientras intentaba abordar un vuelo a Italia. La policía española dijo a los medios locales que Buchanan, quien supuestamente usó el seudónimo “tylerb“, en un momento poseyó Bitcoin por valor de 27 millones de dólares.

El gobierno dice que gran parte de la riqueza en criptomonedas de Tylerb es el resultado del éxito intercambio de SIM ataques, en los que los estafadores reenvían el número de teléfono del objetivo a un dispositivo que controlan e interceptan cualquier mensaje de texto o llamada telefónica enviada a la víctima, incluidos códigos de acceso de un solo uso para autenticación o enlaces de restablecimiento de contraseña enviados por SMS.

Según varios canales de intercambio de SIM en Telegram que se sabía que Tylerb frecuentaba, intercambiadores de SIM rivales contrataron matones para invadir su casa en febrero de 2023. Estos relatos indican que los intrusos atacaron a la madre de Tylerb durante el allanamiento de morada y amenazaron con quemarla. lo con un soplete si no devolvía las llaves de sus carteras de criptomonedas. Se dice que Tylerb huyó del Reino Unido después de este ataque.

Imagen fija de un vídeo difundido por la Policía Nacional española, que muestra a Tyler Buchanan arrestado en el aeropuerto.

Los fiscales dicen que Tylerb trabajó estrechamente en ataques de intercambio de SIM con Noé Michael Urbanotro presunto miembro de Scattered Spider de Palm Coast, Florida, que pasó por los controles”Sosa” “Elías,” Y “rey bob.”

Se sabía que Sosa era un miembro destacado de la comunidad cibercriminal más amplia conocida como “el com“, en el que los piratas informáticos se jactan en voz alta de hazañas y ataques de alto perfil que casi invariablemente comienzan con ingeniería social: engañar a las personas por teléfono, correo electrónico o mensajes de texto para que revelen credenciales que permiten el acceso remoto a redes empresariales.

En enero de 2024, KrebsOnSecurity informó que Urban había sido arrestado en Florida en relación con varios ataques de intercambio de SIM. Esa historia decía que el alter ego de Sosa, Kingbob, apuntaba regularmente a personas de la industria discográfica para robar y compartir “griales”, un término de jerga utilizado para describir grabaciones musicales inéditas de artistas populares.

Los investigadores del FBI han identificado a un cuarto presunto miembro de la conspiración. Ahmed Hossam Eldin Elbadawy23, de College Station, Texas, después de usar una parte de los fondos en criptomonedas robados de una empresa víctima para pagar una cuenta utilizada para registrar dominios de phishing.

La acusación revelada el miércoles alega que Elbadawy controlaba varias cuentas de criptomonedas utilizadas para recibir fondos robados, junto con otra de Texas. Evans Onyeaka Osiebo20 años, de Dallas.

Se dice que los miembros de Scattered Spider han estado involucrados en un ataque de ransomware en septiembre de 2023 contra el Hoteles MGM cadena hotelera que rápidamente paralizó varios casinos MGM. En septiembre de 2024, KrebsOnSecurity informó que un joven británico de 17 años fue arrestado el año pasado por la policía británica como parte de una investigación del FBI sobre el hackeo de MGM.

Evans, Elbadawy, Osiebo y Urban fueron acusados de un cargo de conspiración para cometer fraude electrónico, un cargo de conspiración y un cargo de robo de identidad agravado. Buchanan, quien es nombrado co-conspirador acusado, fue acusado de conspiración para cometer fraude electrónico, conspiración, fraude electrónico y robo de identidad agravado.

Un Ministerio de Justicia presione soltar establece que, si es declarado culpable, cada acusado enfrentará una sentencia máxima legal de 20 años en una prisión federal por conspiración para cometer fraude electrónico, hasta cinco años en una prisión federal por el cargo de conspiración y una sentencia de prisión obligatoria de dos años consecutivos por delitos agravados. identidad. vuelo. Buchanan también podría enfrentar hasta 20 años de prisión por el cargo de fraude electrónico.

Lectura adicional:

La denuncia redactada contra Buchanan (PDF)

Cargos contra Urban y otros acusados (PDF).