Un actor de amenaza apto alineado por China llamado “TheWizards” abusa de una función de red IPv6 para lanzar al oponente en los ataques de entorno (AITM) que secuestran actualizaciones de software para instalar malware de Windows.

Según ESET, el grupo ha estado activo durante al menos 2022, atacando a entidades en Filipinas, Camboya, Emiratos Árabes Unidos, China y Hong Kong. Las víctimas incluyen individuos, compañías de juegos y otras organizaciones.

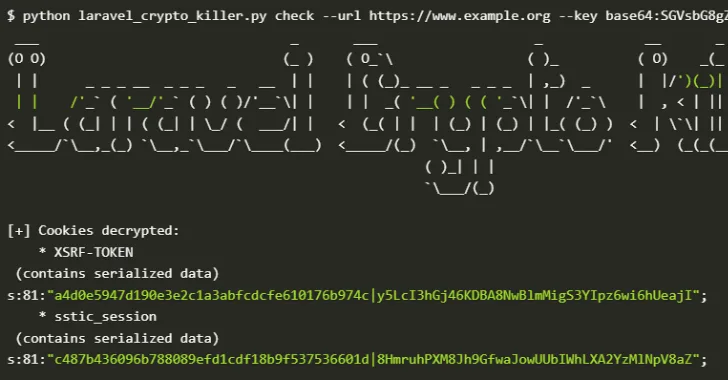

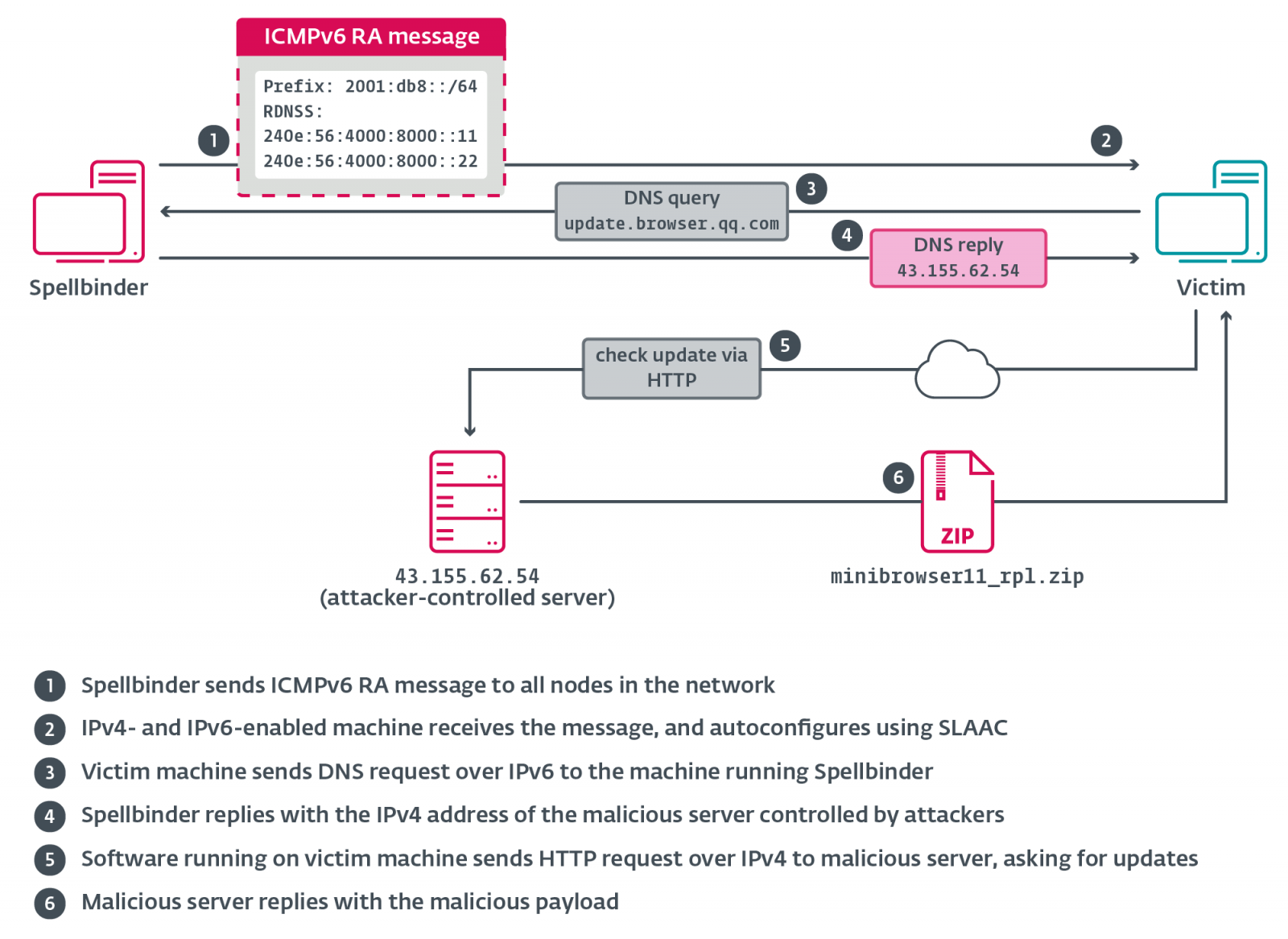

Los ataques usan una herramienta personalizada apodada “Spellbinder” por ESET que abusa de la función de autoenfiguración (SLAC) de la dirección sin el estado IPv6 (SLAAC) Ataques de SLACC.

SLAC es una característica del protocolo de red IPv6 que permite que los dispositivos configuren automáticamente sus propias direcciones IP y su puerta de enlace predeterminada sin la necesidad de un servidor DHCP. En cambio, utiliza mensajes publicitarios de Routers (RA) para recibir direcciones IP de enrutadores compatibles con IPv6.

La herramienta SpellBinder del pirata abusa de esta funcionalidad enviando mensajes Rasor en la red, lo que obliga a los sistemas cercanos a recibir automáticamente una nueva dirección IPv6 IPv6, nuevos servidores DNS y una nueva puerta de enlace IPv6 favorita.

Sin embargo, este puente predeterminado es la dirección IP de la herramienta SpellBinder, que le permite interceptar las comunicaciones y redirigir el tráfico a través de servidores controlados por el atacante.

“SpellBinder envía un paquete de múltiples múltiples 200 ms a ff02 :: 1 (” todos los nodos “); Windows Machines en la red con IPv6 activado se automáticamente automáticamente automáticamente Dirección sin estado de autoconfiguración (SLAAC) Uso de la información proporcionada en el mensaje RA y comience a enviar el tráfico IPv6 a la máquina de ejecución de SpellBinder, donde los paquetes serán interceptados, analizados y respondidos si es necesario “, explica ESET.

Fuente: ESET

Eset dijo que los ataques implementan SpellBinder utilizando un archivo llamado AvGapPlicationFrameHosts.zip, que extrae en un repertorio que imita el software legítimo: “% ProgramFiles% \ AVG Technologies”.

En este repertorio están avgapplicationframehost.exe, wsc.dll, log.dat y una copia legítima de WinPCap.exe. El ejecutable de WinPCAP se usa para cargar el wsc.dll malicioso, que carga SpellBinder en la memoria.

Una vez que un dispositivo está infectado, SpellBinder comienza a capturar y analizar el tráfico de la red que intenta conectar áreas específicas, como las relacionadas con los servidores de actualización de software chino.

Eset dice que el software malicioso monitorea las áreas que pertenecen a las siguientes sociedades: Tencent, Baidu, Xunlei, Youku, Iqiyi, Kingsoft, Mango TV, Funshion, Yuodao, Xiaomi, Xiaomi Miui, Pplive, Meitu, Quahoo 360 y Baofeng.

Luego, la herramienta redirige estas solicitudes de descarga e instalación de actualizaciones maliciosas que implementan una puerta robada llamada “WizardNet”.

La puerta robada de WizardNet brinda a los atacantes acceso persistente al dispositivo infectado y les permite instalar malware adicional si es necesario.

Para protegerse contra este tipo de ataques, las organizaciones pueden monitorear el tráfico IPv6 o desactivar el protocolo si no es necesario en su entorno.

En enero, ESET también informó sobre otro grupo de piratería llamado “Blackwood” que desvía la actualización de software de la oficina de WPS para instalar malware.