CISA advierte que se ha observado que actores maliciosos abusan de las cookies F5 BIG-IP persistentes no cifradas para identificar y apuntar a otros dispositivos internos en la red objetivo.

Al mapear los dispositivos internos, los actores de amenazas pueden identificar potencialmente dispositivos vulnerables en la red como parte de las etapas de planificación de los ciberataques.

“CISA observó que los ciberdelincuentes explotaban cookies persistentes no cifradas administradas por el módulo F5 BIG-IP Local Traffic Manager (LTM) para enumerar otros dispositivos no conectados a Internet en la red”. advierte CISA.

“Un actor cibernético malicioso podría aprovechar la información recopilada de cookies persistentes no cifradas para inferir o identificar recursos de red adicionales y potencialmente explotar vulnerabilidades encontradas en otros dispositivos de la red”.

Cookies de sesión persistentes F5

F5 BIG-IP es un conjunto de herramientas de administración de tráfico y entrega de aplicaciones para equilibrar la carga de aplicaciones web y garantizar la seguridad.

Uno de sus módulos principales es el módulo Local Traffic Manager (LTM), que proporciona gestión del tráfico y equilibrio de carga para distribuir el tráfico de la red entre múltiples servidores. Con esta característica, los clientes optimizan los recursos de su servidor con equilibrio de carga y alta disponibilidad.

El módulo Local Traffic Manager (LTM) del producto utiliza cookies de persistencia que ayudan a mantener la coherencia de la sesión al dirigir el tráfico del cliente (navegador web) al mismo servidor backend cada vez, lo cual es crucial para equilibrar el volcado.

“La persistencia de las cookies impone la persistencia mediante el uso de cookies HTTP”, explica Documentación F5.

“Al igual que con todos los modos de persistencia, las cookies HTTP garantizan que las solicitudes del mismo cliente se dirijan al mismo miembro del grupo después de que el sistema BIG-IP las equilibre inicialmente. Si el mismo miembro del grupo no está disponible, el sistema toma una nueva decisión de equilibrio.

Estas cookies no están cifradas de forma predeterminada, probablemente para mantener la integridad operativa con las configuraciones existentes o por motivos de rendimiento.

A partir de la versión 11.5.0, los administradores tienen una nueva opción “Obligatoria” para aplicar cifrado en todas las cookies. Aquellos que optaron por no habilitarlo quedaron expuestos a riesgos de seguridad.

Sin embargo, estas cookies contienen direcciones IP codificadas, números de puerto y configuraciones de equilibrio de carga de servidores de equilibrio de carga internos.

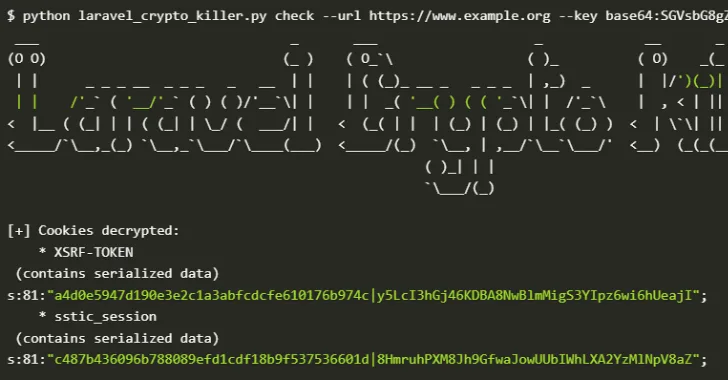

Durante años, los investigadores de ciberseguridad haber compartido cómo se puede abusar de las cookies no cifradas para encontrar servidores internos previamente ocultos o posibles servidores expuestos desconocidos que pueden escanearse en busca de vulnerabilidades y usarse para violar una red interna. A Extensión de Chrome También se ha lanzado para decodificar estas cookies para ayudar a los administradores de BIG-IP a resolver problemas de conexión.

Según CISA, los malos actores ya están explotando este potencial aprovechando configuraciones laxas para el descubrimiento de redes.

CISA recomienda que los administradores de F5 BIG-IP consulten instrucciones del vendedor (también aquí) sobre cómo cifrar estas cookies persistentes.

Tenga en cuenta que una opción de configuración intermedia “Preferida” genera cookies cifradas pero también permite que el sistema acepte cookies no cifradas. Esta configuración se puede utilizar durante la fase de migración para permitir que las cookies emitidas previamente sigan funcionando antes de aplicar cookies cifradas.

Cuando se establece en “Obligatorio”, todas las cookies persistentes se cifran mediante un cifrado fuerte AES-192.

CISA también señala que F5 ha desarrollado una herramienta de diagnóstico llamada “BIG-IP iSanté‘ diseñado para detectar errores de configuración en el producto y notificar a los administradores.