La Agencia Nacional de Policía (NPA) de Japón y el Centro de Seguridad Cibernética del Gabinete han vinculado una campaña de ciberespionaje dirigida al país con el grupo de hackers respaldado por el estado chino “MirrorFace”.

La campaña ha estado en marcha desde 2019 y aún continúa, ya que los investigadores japoneses observaron distintas fases con diferenciación de objetivos y métodos de ataque.

En todos los casos, el objetivo principal es robar información sobre tecnología japonesa avanzada y valiosa y recopilar inteligencia de seguridad nacional.

MirrorFace, también conocido como “Earth Kasha”, fue observado anteriormente por ESET llevando a cabo ataques contra políticos japoneses antes de las elecciones, utilizando correos electrónicos de phishing para desplegar un ladrón de información llamado “MirrorStealer”, así como la puerta trasera “LODEINFO”.

Apuntando al gobierno y la tecnología

De acuerdo a Análisis NPA De la actividad de MirrorFace, los piratas informáticos chinos están explotando vulnerabilidades en equipos de red, incluido CVE-2023-28461 en Array Networks, CVE-2023-27997 en dispositivos Fortinet y CVE-2023-3519 en Citrix ADC/Gateway.

Después de violar las redes, los actores maliciosos infectan las computadoras específicas con LODEINFO, ANEL, NOOPDOOR y otras familias de malware capaces de filtrar datos y varias puertas traseras para un acceso persistente a largo plazo.

La NPA ha identificado tres campañas distintas llevadas a cabo por los piratas informáticos de MirrorFace:

- Campaña A (2019-2023): Dirigirse a grupos de expertos, entidades gubernamentales, políticos y medios de comunicación con correos electrónicos cargados de malware para robar información.

- Campaña B (2023): Explotación de vulnerabilidades de software en dispositivos conectados a Internet, apuntando a las industrias japonesas de semiconductores, manufactura, TIC, academia y aeroespacial.

- Campaña C (2024-presente): Usar enlaces de correo electrónico maliciosos para infectar a académicos, grupos de expertos, políticos y medios de comunicación con malware.

Escape a través de VSCode y Windows Sandbox

La NPA destaca dos métodos de evasión utilizados por MirrorFace para persistir en las redes durante períodos prolongados sin dar la alarma.

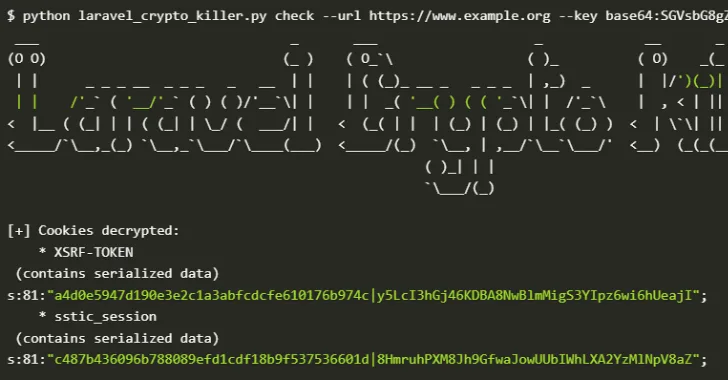

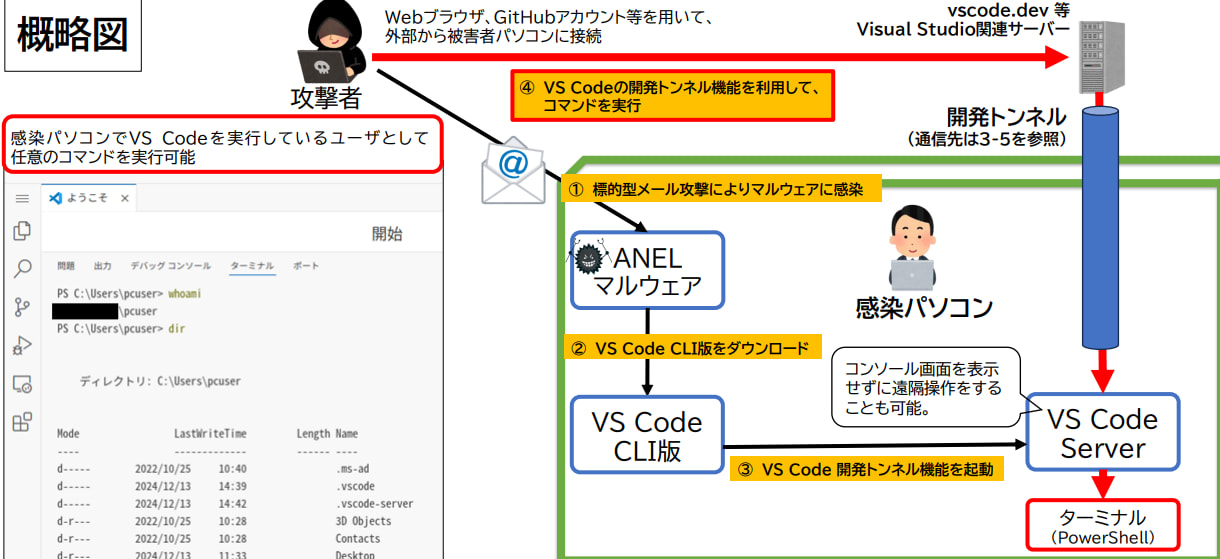

Los primeros usos Túneles de código de Visual Studioque son instalados por el malware ANEL en el sistema comprometido. Estos túneles se utilizan para recibir comandos para ejecutar en sistemas infectados, que suelen ser comandos de PowerShell.

Fuente: ANP

Parece que MirrorFace ha estado utilizando túneles VSCode desde al menos junio de 2024.

Esta es una táctica documentada previamente atribuida a otros piratas informáticos patrocinados por el estado chino como STORM-0866 y Sandman APT.

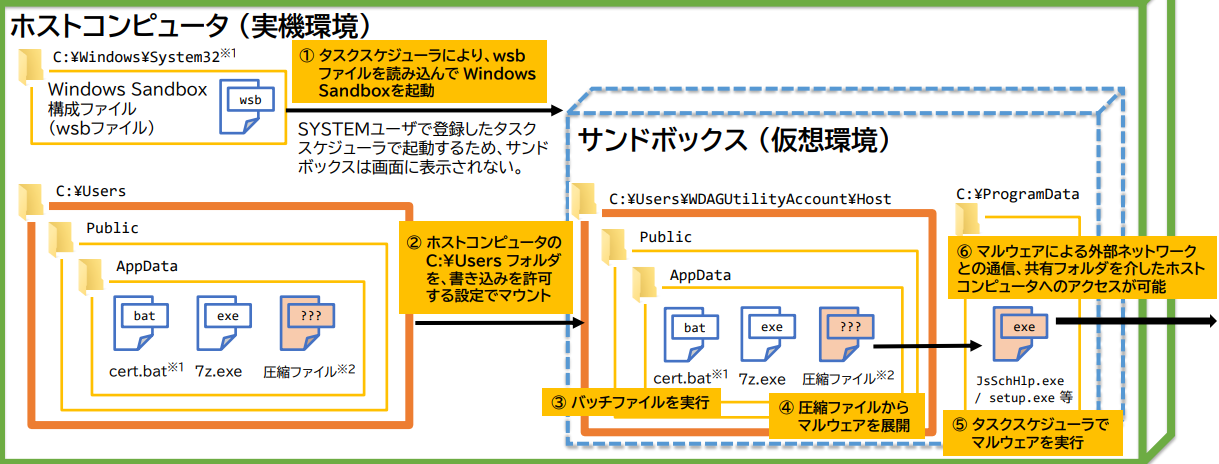

El segundo método de fraude, utilizado desde junio de 2023, consiste en utilizar Zona de pruebas de Windows Funcionalidad para ejecutar LOADEINFO en un entorno aislado, evitando la detección antivirus.

Windows Sandbox es un entorno de escritorio virtualizado que puede ejecutar comandos y programas de forma segura aislados del sistema operativo host.

Sin embargo, el sistema operativo host, incluido Microsoft Defender, no supervisa este entorno. Esto permite a los actores de amenazas ejecutar malware que se comunica con servidores de comando y control remotos (C2) mientras mantienen el acceso al sistema de archivos local del host a través de carpetas compartidas.

Fuente: ANP

Con base en lo anterior, NPA recomienda que los administradores del sistema monitoreen los registros sospechosos de PowerShell, las comunicaciones no autorizadas con dominios VSCode y las actividades inusuales del sandbox.

Aunque no es posible registrar los comandos ejecutados en Windows Sandbox, la NPA establece que puede configurar políticas de Windows en el host para auditar la creación del proceso y detectar cuándo se inicia Windows Sandbox y qué configuración de archivos se ha utilizado.

Esto permitirá a las organizaciones que normalmente no utilizan Windows Sandbox detectar su uso e investigar más a fondo.