El Centro Nacional de Seguridad Cibernética (NCSC) de Corea del Sur advierte que los piratas informáticos de la RPDC respaldados por el estado han aprovechado fallas en la actualización del software de una VPN para implementar malware y penetrar en las redes.

L’avis relie cette activité à un projet de modernisation des usines industrielles à l’échelle nationale que Kim Jong-un, le président nord-coréen, a annoncé en janvier 2023, estimant que les pirates informatiques cherchaient à voler des secrets commerciaux à la Corea del Sur.

Los dos grupos de amenazas involucrados en esta actividad son Kimsuky (APT43) y Andariel (APT45), actores patrocinados por el estado y anteriormente vinculados al infame Grupo Lazarus.

“La comunidad de la información atribuye estas actividades de piratería a las organizaciones de piratería Kimsuky y Andariel de la Oficina General de Reconocimiento de Corea del Norte, destacando la naturaleza sin precedentes de que las dos organizaciones apunten simultáneamente al mismo sector para objetivos políticos específicos”, advierte el Centro Nacional de Estadísticas.

Actualizaciones e instaladores troyanizados

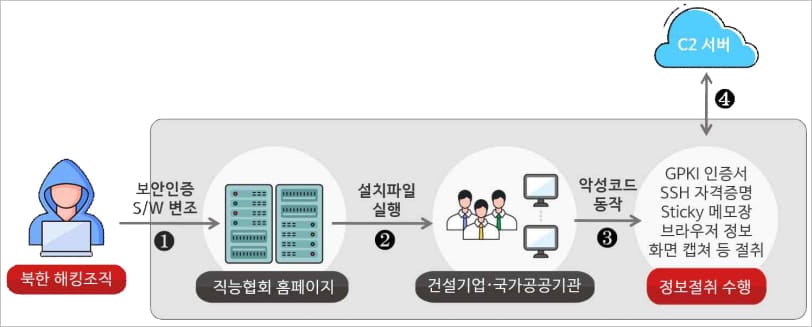

En el primer caso destacado en el aviso, de enero de 2024, Kimsuky comprometió el sitio web de una organización del sector de la construcción de Corea del Sur para entregar malware a los visitantes.

De acuerdo a un Informe de febrero de ASEC, cuando los empleados Cuando intentaron iniciar sesión en el sitio web de la organización, se les pidió que instalaran el software de seguridad requerido llamado “NX_PRNMAN” o “TrustPKI”.

Estos instaladores troyanizados estaban firmados digitalmente con un certificado válido de la empresa de defensa coreana “D2Innovation”, evitando así las comprobaciones antivirus.

Durante la instalación del software troyanizado, el malware también se implementó para capturar capturas de pantalla, robar datos almacenados en los navegadores (credenciales, cookies, marcadores, historial) y robar certificados GPKI, claves SSH, notas adhesivas y datos de FileZilla.

Esta campaña infectó los sistemas de las empresas constructoras, las instituciones públicas y los gobiernos locales de Corea del Sur.

Fuente: NCSC

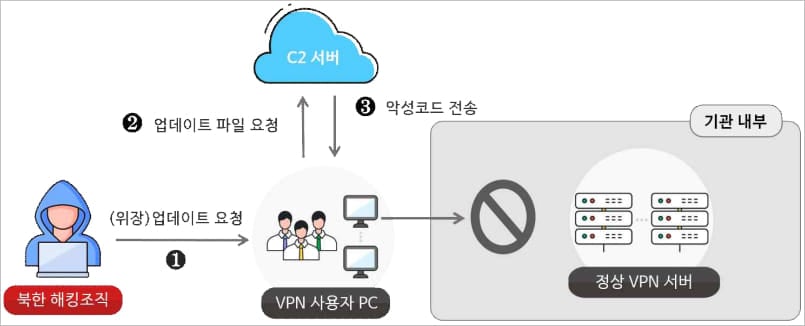

El segundo caso ocurrió en abril de 2024, cuando el NCSC afirma que los actores de amenazas de Andariel explotaron una vulnerabilidad en el protocolo de comunicaciones de un software VPN nacional para distribuir actualizaciones de software falsas instalando el malware DoraRAT.

“En abril de 2024, el grupo de hackers Andariel aprovechó vulnerabilidades en software de seguridad doméstica (VPN y seguridad de servidores) para reemplazar archivos de actualización con malware, distribuyendo malware de control remoto llamado “DoraRAT” a empresas de construcción y maquinaria”, explica una versión traducida automáticamente de el aviso del NCSC.

El NCSC dice que la vulnerabilidad permitió a los actores de amenazas falsificar paquetes a las PC de los usuarios que los identificaron erróneamente como actualizaciones legítimas del servidor, lo que permitió que se instalaran versiones maliciosas.

DoraRAT es un troyano de acceso remoto (RAT) liviano con características mínimas que le permiten operar de manera más sigilosa.

La variante vista en el ataque en particular estaba configurada para robar archivos grandes, como documentos de diseño de máquinas y equipos, y exfiltrarlos al servidor de comando y control del atacante.

Fuente: NCSC

El NCSC dice que los operadores de sitios web que corren el riesgo de ser atacados por piratas informáticos patrocinados por el Estado deberían solicitar inspecciones de seguridad a la Agencia de Seguridad e Internet de Corea (KISA).

Además, se recomienda implementar políticas estrictas de aprobación de distribución de software y exigir la autenticación del administrador para el paso final de distribución.

Otros consejos generales incluyen actualizaciones periódicas de software y sistemas operativos, capacitación continua en seguridad de los empleados y monitoreo de los avisos gubernamentales de ciberseguridad para identificar y detener rápidamente las amenazas emergentes.