Los actores de amenazas han comenzado a utilizar aplicaciones web progresivas para hacerse pasar por aplicaciones bancarias y robar credenciales de usuarios de Android e iOS.

Las aplicaciones web progresivas (PWA) son aplicaciones multiplataforma que se pueden instalar directamente desde el navegador y brindan una experiencia nativa con funciones como notificaciones automáticas, acceso al hardware del dispositivo y sincronización de datos en segundo plano.

El uso de este tipo de aplicaciones en campañas de phishing le permite evadir la detección, eludir las restricciones de instalación de aplicaciones y obtener acceso a permisos riesgosos en el dispositivo sin tener que enviar al usuario un mensaje estándar que pueda despertar sospechas.

La técnica se observó por primera vez en estado salvaje en julio de 2023 en Polonia, mientras que una campaña posterior lanzada en noviembre del mismo año se dirigió a usuarios checos.

Empresa de ciberseguridad ESET informes que actualmente está siguiendo dos campañas separadas que se basan en esta técnica, una dirigida a la institución financiera húngara OTP Bank y la otra dirigida al TBC Bank en Georgia.

Sin embargo, las dos campañas parecen estar llevadas a cabo por diferentes actores maliciosos. Uno utiliza una infraestructura de comando y control (C2) separada para recibir las credenciales robadas, mientras que el otro grupo registra los datos robados a través de Telegram.

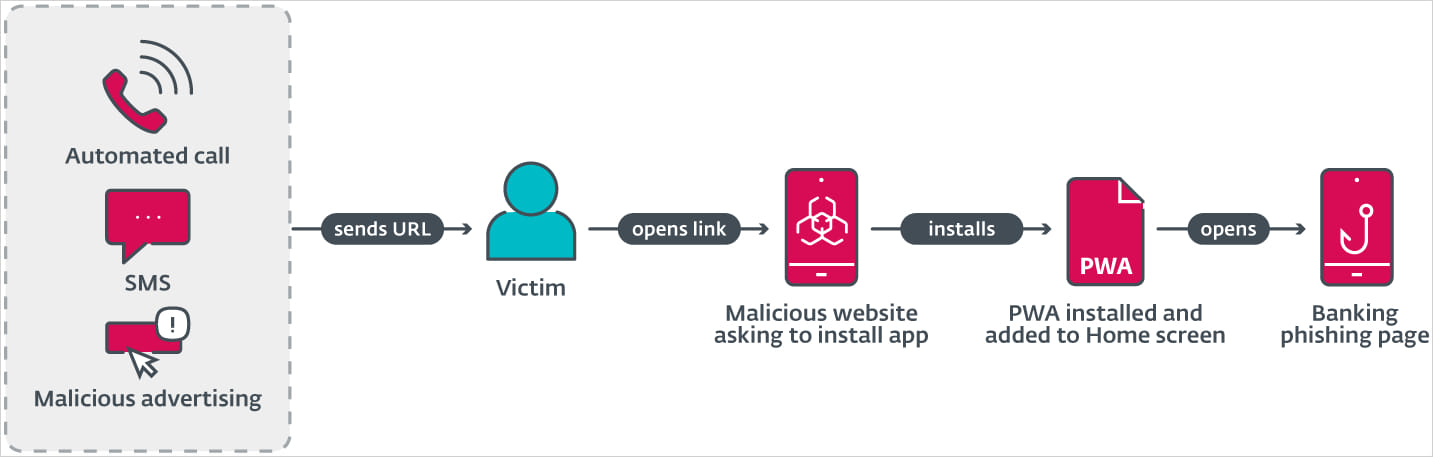

Cadena de infección

ESET afirma que las campañas se basan en una amplia gama de métodos para llegar a su público objetivo, incluidas llamadas automáticas, mensajes SMS (smishing) y publicidad maliciosa bien diseñada en campañas publicitarias de Facebook.

En los dos primeros casos, los ciberdelincuentes engañan al usuario con un mensaje falso de que su aplicación bancaria está desactualizada y para que instale la última versión por razones de seguridad, proporcionándole una URL para descargar la PWA de phishing.

Fuente: ESET

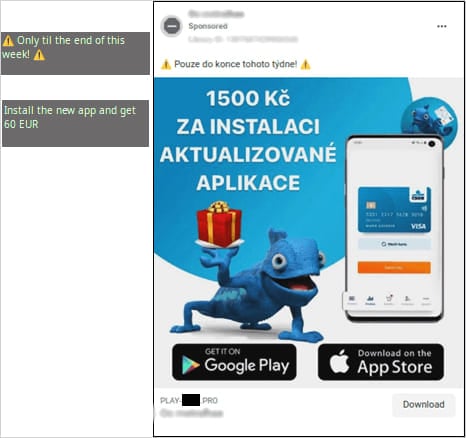

En el caso de la publicidad maliciosa en las redes sociales, los actores maliciosos utilizan la mascota oficial del banco falsificada para inducir una sensación de legitimidad y promover ofertas por tiempo limitado, como recompensas monetarias por instalar una actualización de software supuestamente crítica.

Fuente: ESET

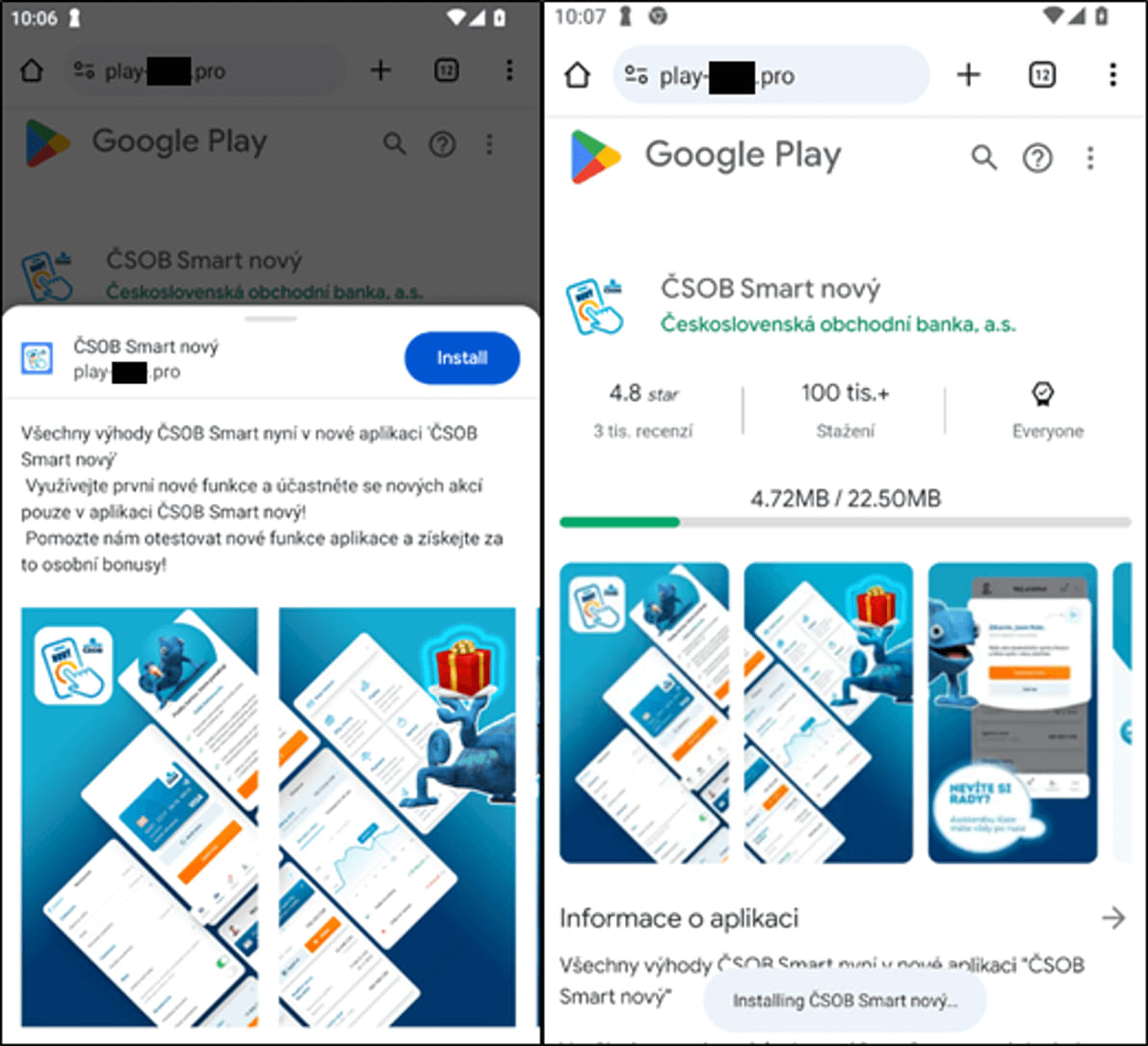

Dependiendo del dispositivo (verificado a través del encabezado HTTP User-Agent), al hacer clic en el anuncio, la víctima accede a una página falsa de Google Play o App Store.

Fuente: ESET

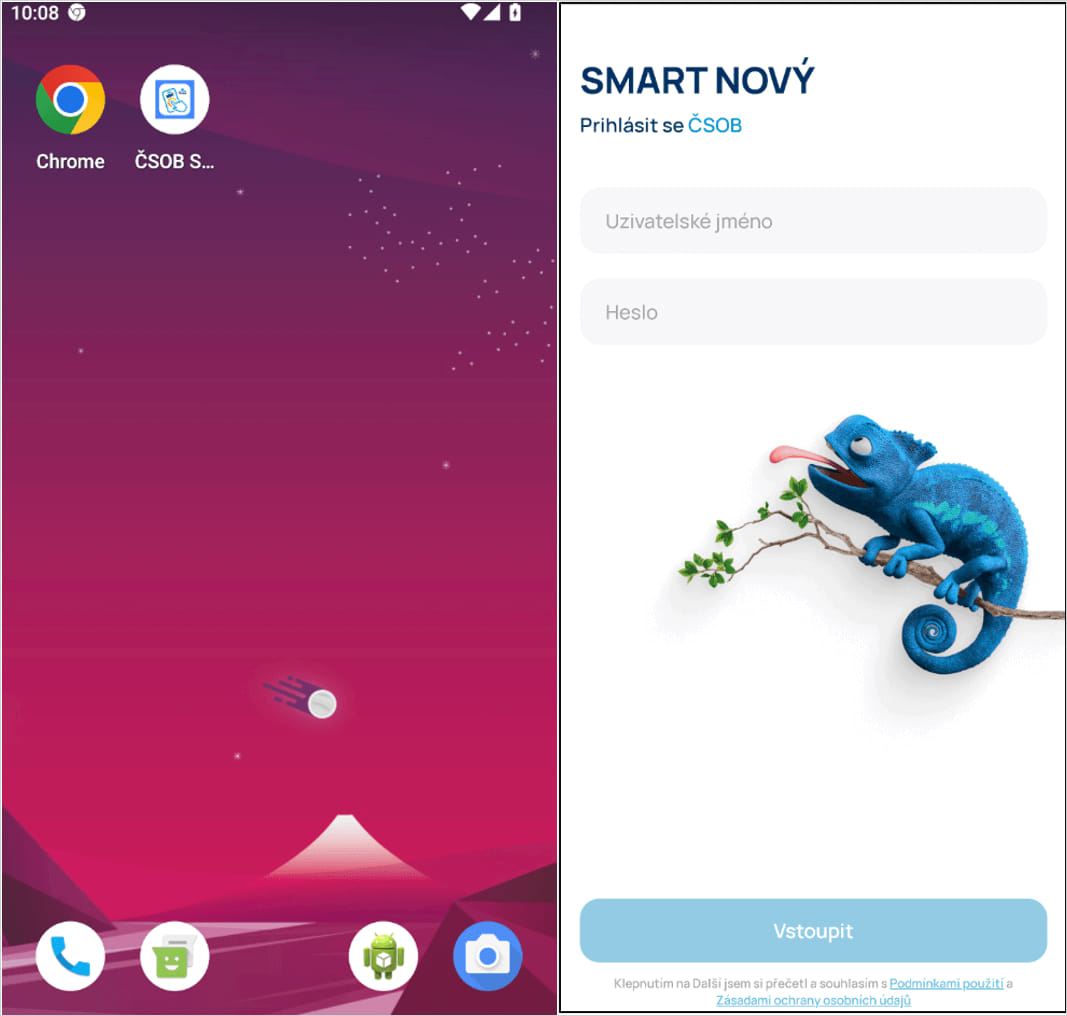

Al hacer clic en el botón “Instalar”, se solicita al usuario que instale una PWA maliciosa que se hace pasar por una aplicación bancaria. En algunos casos, en Android, la aplicación maliciosa se instala como WebAPK, un APK nativo generado por el navegador Chrome.

La aplicación de phishing utiliza las credenciales oficiales de la aplicación bancaria (por ejemplo, un logotipo en una pantalla de inicio de sesión que parece legítima) e incluso afirma que Google Play Store es la fuente de software de la aplicación.

Fuente: ESET

El atractivo de usar PWA en dispositivos móviles

Las PWA están diseñadas para funcionar en todas las plataformas, de modo que los atacantes puedan dirigirse a una audiencia más amplia a través de una única campaña de phishing y carga útil.

La principal ventaja, sin embargo, es evitar las restricciones de instalación de Google y Apple para aplicaciones fuera de las tiendas de aplicaciones oficiales, así como los mensajes de advertencia de “instalación desde fuentes desconocidas” que podrían alertar a las víctimas sobre riesgos potenciales.

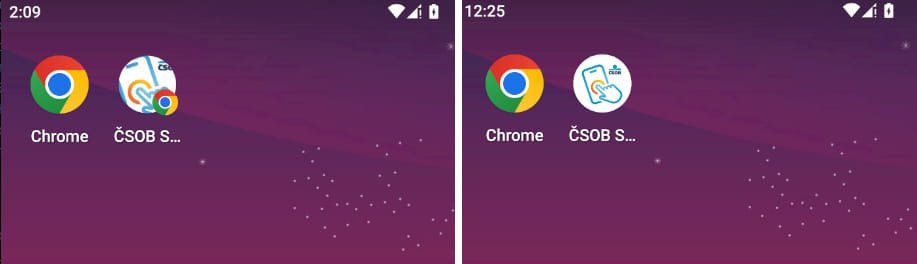

Las PWA pueden imitar fielmente la apariencia de las aplicaciones nativas, especialmente en el caso de las WebAPK, donde el logotipo del navegador en el ícono y la interfaz del navegador dentro de la aplicación están ocultos, lo que hace que sea casi imposible distinguir entre aplicaciones legítimas.

Fuente: ESET

Estas aplicaciones web pueden acceder a varios sistemas de dispositivos a través de las API del navegador, como geolocalización, cámara y micrófono, sin solicitarlos desde la pantalla de permisos del sistema operativo móvil.

En última instancia, el atacante puede actualizar o modificar las PWA sin la interacción del usuario, lo que permite que la campaña de phishing se ajuste dinámicamente para lograr un mayor éxito.

El uso indebido de PWA para phishing es una tendencia emergente peligrosa que podría alcanzar nuevas proporciones a medida que más ciberdelincuentes se den cuenta de su potencial y sus beneficios.

Hace unos meses, informamos sobre nuevos kits de phishing dirigidos a cuentas de Windows que utilizan PWA. Estos kits fueron creados por el investigador de seguridad mr.d0x con el objetivo específico de demostrar cómo estas aplicaciones podrían usarse para robar credenciales mediante la creación de formularios de inicio de sesión comerciales convincentes.

BleepingComputer contactó a Google y Apple para preguntarles si planean implementar defensas contra PWA/WebAPK, y actualizaremos este artículo con sus respuestas tan pronto como las recibamos.