Una campaña activa de un actor de amenaza potencialmente vinculado a Rusia se dirige a las cuentas de Microsoft 365 de personas en organizaciones de interés utilizando el phishing del código del dispositivo.

Los objetivos son en el gobierno, las ONG, los servicios de TI y la tecnología, la defensa, las telecomunicaciones, la salud y los sectores de energía / petróleo y gas en Europa, América del Norte, África y Oriente Medio.

El Centro de Inteligencia de Amenazos de Microsoft sigue a los actores de amenaza detrás de la campaña de phishing del Código del Aparato como “ “ tormenta-237 ”, sobre la base de intereses, viciología y oficios, los investigadores tienen un promedio de confianza que la actividad está asociada con una operación en estado-nación que se alinea con el interés de Rusia.

Ataques de phishing

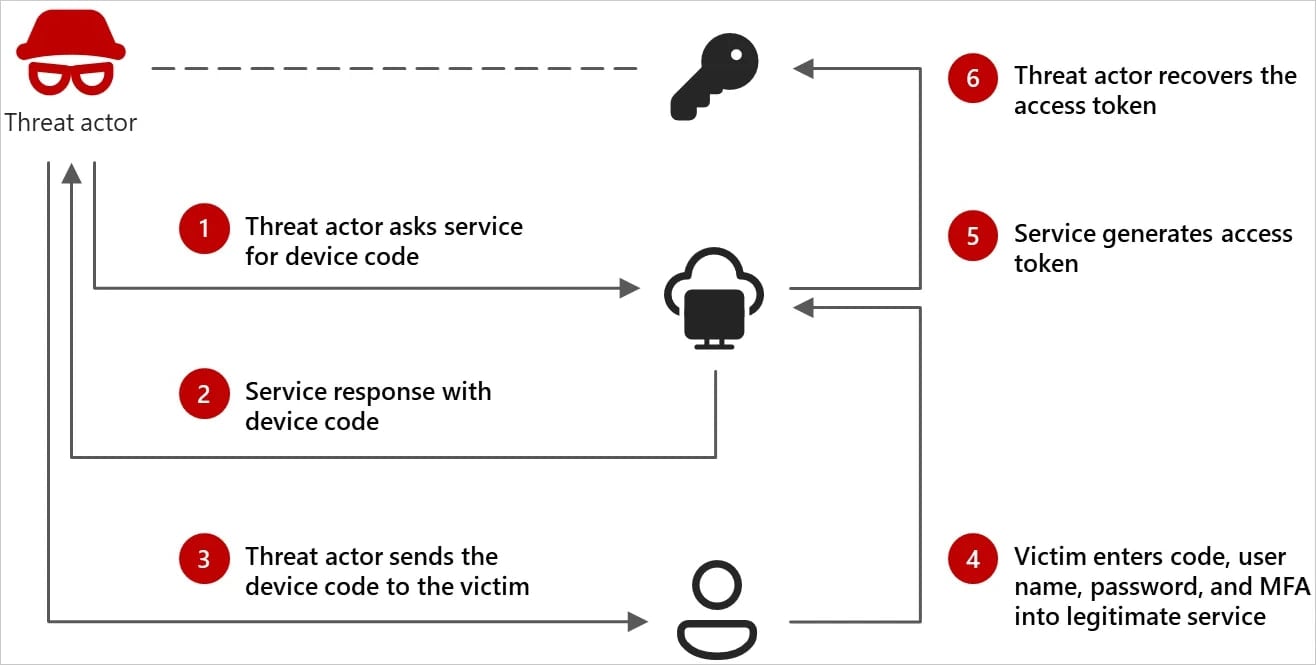

Entrada de los periféricos restringidos: aquellos que no tienen el soporte del teclado o el navegador, como televisores inteligentes y ciertos IoT, cuentan con un flujo de código de autenticación para permitir a los usuarios conectarse a una aplicación escribiendo un código de autorización en un separado dispositivo como un teléfono inteligente o una computadora.

Los investigadores de Microsoft han descubierto que desde agosto pasado, Storm-2372 abusa de este flujo de autenticación al alentar a los usuarios a ingresar a los códigos de dispositivo generados por el atacante en páginas de conexión legítimas.

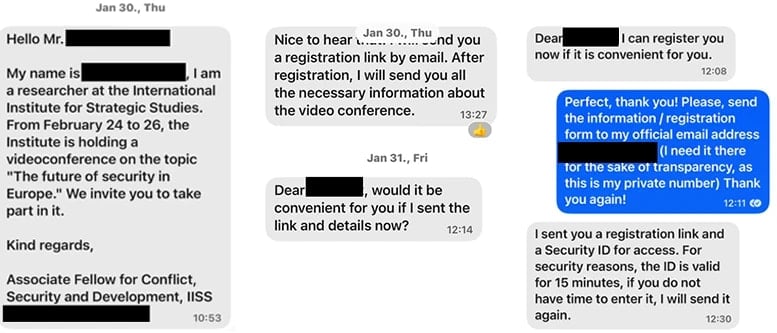

Los agentes lanzan el ataque después de haber establecido una conexión con el objetivo al “estar equivocado como una persona eminente relevante para el objetivo” en plataformas de mensajería como WhatsApp, Signal y Microsoft.

Fuente: Microsoft

El actor de amenaza establece gradualmente un informe antes de enviar una falsa invitación de reunión en línea por correo electrónico o mensaje.

Según los investigadores, la víctima recibe una invitación para conocer equipos que incluyen un código de dispositivo generado por el atacante.

“Las invitaciones atraen al usuario a completar una solicitud de autenticación para el código de dispositivo que emotra la experiencia del servicio de mensajería, que ofrece Access Inicial Storm-2372 a las cuentas de víctimas y permite actividades de recolección de datos gráficos de API, como la cosecha de correo electrónico”, Microsoft dicho.

Esto brinda a los piratas informáticos acceso a los Servicios de Microsoft de la víctima (correo electrónico, almacenamiento en la nube) sin la necesidad de una contraseña siempre que los tokens robados sigan siendo válidos.

Fuente: Microsoft

Sin embargo, Microsoft dice que el atacante ahora usa la ID de cliente específica para el corredor de autenticación de Microsoft en el flujo de conexión del código del dispositivo, que les permite generar nuevos tokens.

Esto abre nuevas posibilidades de ataque y persistencia porque el actor de amenaza puede usar la identificación del cliente para registrar los dispositivos en ID Enta, la solución de gestión de identidad y acceso basada en la nube de Microsoft.

“Con el mismo token de refresco y la nueva identidad del dispositivo, Storm-2372 puede obtener un token de refrescos principal (PRT) y acceder a los recursos de una organización. Hemos observado Tormenta-2372 utilizando el dispositivo conectado para recopilar correos electrónicos” – Microsoft

Defiende contra Storm-2372

Para contrarrestar el phishing los ataques del código del dispositivo utilizados por Storm-2372, Ofertas de Microsoft Bloquee el flujo del código del dispositivo en la medida de lo posible y aplique las políticas de acceso condicional en la ID de Microsoft ingresada para limitar su uso a dispositivos o redes de confianza.

Si se sospecha el phishing del código del dispositivo, revoque inmediatamente los tokens de refrescos del usuario utilizando “revocas de diseño” y defina una política de acceso condicional para forzar la reautenticación para los usuarios afectados.

Finalmente, use los registros de conexiones de ID de Microsoft para monitorear e identificar rápidamente altos volúmenes de intentos de autenticación en poco tiempo, conexiones de código de dispositivo desde IP no reconocida y indicaciones inesperadas para la “autenticación del código de dispositivo enviado a varios usuarios.