Se han detectado más de 16,000 periféricos de Fortinet expuestos a Internet como compromiso con una nueva puerta robada de enlaces simbólicos que permite la lectura de acceso solo a archivos confidenciales en dispositivos previamente comprometidos.

Esta exposición es informada por la plataforma de vigilancia de amenazas, la Fundación Shadowserver, que inicialmente declaró que se habían expuesto 14,000 aviones.

Hoy, el Piotr Kijewski de Shadowserver ha declarado que Bleeping computa que la organización de ciberseguridad ahora detecta 16,620 dispositivos Asignado por el mecanismo de persistencia recientemente revelado.

La semana pasada, Fortinet advirtió a los clientes que habían descubierto un nuevo mecanismo de persistencia utilizado por un jugador de amenaza para seguir leyendo acceso solo a archivos en el sistema de archivos Racine del compromiso de FortiGate, pero ahora correcto.

Fortinet dijo que no fue mediante el uso de nuevas vulnerabilidades, sino que está bastante vinculado a los ataques de 2023 y continuando en 2024, donde un actor de amenaza no usó ningún día para comprometer a Fortios.

Una vez que han tenido acceso a los dispositivos, crearon enlaces simbólicos en la carpeta de archivos lingüísticos al sistema de archivos raíz en los periféricos con SSL-VPN activado. Como los archivos lingüísticos son accesibles para el público en dispositivos FortiGate con SSL-VPN activado, el actor de amenaza podría acceder a esta carpeta y obtener acceso en lectura persistente al sistema de archivos Racine, incluso después del correctivo de vulnerabilidades iniciales.

“Un jugador de amenaza utilizó una vulnerabilidad conocida por implementar el acceso de lectura solo a los dispositivos vulnerables FortiGate. Dijo Fortinet.

“En consecuencia, incluso si el dispositivo del cliente se ha actualizado con las versiones de Fortios que han discutido las vulnerabilidades originales, este enlace simbólico puede haberse quedado atrás, lo que permite al actor de amenaza mantener el acceso de lectura solo a los archivos del sistema de archivos, que pueden incluir configuraciones”.

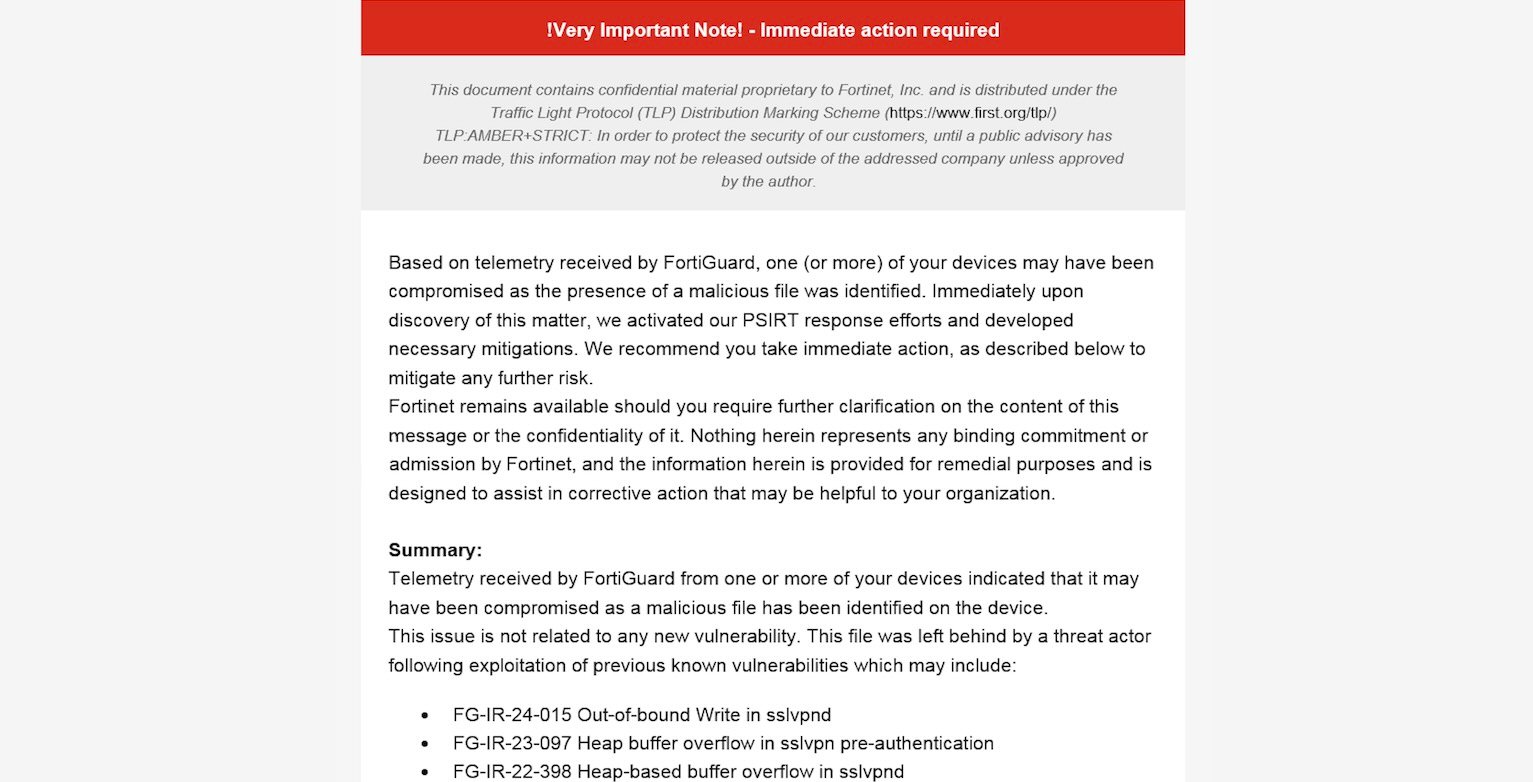

Este mes, Fortinet comenzó a informar a los clientes en privado por correo electrónico de los dispositivos FortiGate detectados por Fortiguard como comprometidos con esta puerta robada del simbolismo.

Fuente: BleepingCompute

Fortinet ha publicado una firma de actualización AV / IPS que detectará y eliminará este enlace simbólico malicioso de dispositivos de compromiso. La última versión del firmware también se ha actualizado para detectar y eliminar el enlace. La actualización también evita que los archivos y las carpetas desconocidos sea atendida por el servidor web integrado.

Finalmente, si se ha detectado un dispositivo como un compromiso, es posible que los actores de amenaza tengan acceso a los últimos archivos de configuración, incluida la información de identificación.

Por lo tanto, toda la información de identificación debe restablecerse y los administradores deben seguir los otros pasos en Esta guía.