Los sitios de WordPress son pirateados para instalar complementos maliciosos que muestran errores y actualizaciones de software falsas para difundir malware que roba información.

En los últimos dos años, el malware que roba información se ha convertido en un flagelo para los defensores de la seguridad en todo el mundo, ya que las credenciales robadas se utilizan para piratear redes y robar datos.

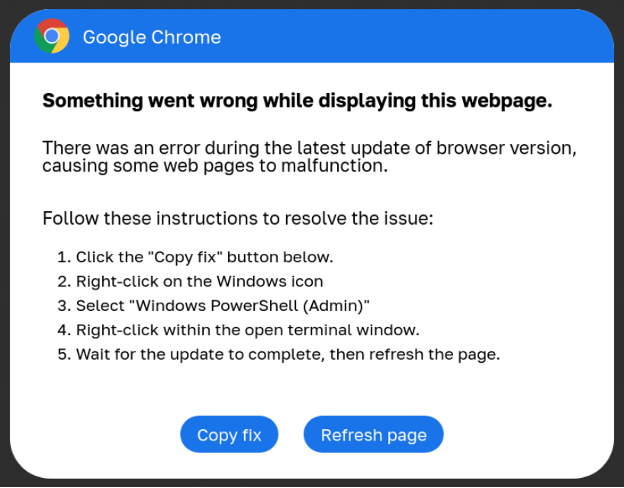

Desde 2023, se utiliza una campaña maliciosa llamada ClearFake para mostrar pancartas falsas de actualización del navegador web en sitios web comprometidos que distribuyen malware para robar información.

En 2024, se introdujo una nueva campaña llamada ClickFix. Comparte muchas similitudes con ClearFake, pero pretende ser mensajes de error de software con correcciones incluidas. Sin embargo, estos “parches” son scripts de PowerShell que, cuando se ejecutan, descargarán e instalarán malware que roba información.

Fuente: BleepingComputer

Las campañas ClickFix se han vuelto cada vez más comunes este año, con malos actores que comprometen sitios para mostrar pancartas que muestran errores falsos para Google Chrome, conferencias de Google Meet, Facebook e incluso páginas captcha.

Complementos maliciosos de WordPress

La semana pasada, GoDaddy informó que los actores de amenazas ClearFake/ClickFix han pirateado más de 6.000 sitios de WordPress para instalar complementos maliciosos que muestran alertas falsas asociadas con estas campañas.

“El equipo de seguridad de GoDaddy está rastreando una nueva variante del falso malware de actualización del navegador ClickFix (también conocido como ClearFake) distribuido a través de complementos falsos de WordPress”, explica el investigador de seguridad de GoDaddy. Denis Sinegubko.

“Estos complementos aparentemente legítimos están diseñados para parecer inofensivos a los administradores de sitios web, pero contienen scripts maliciosos incrustados que envían mensajes falsos de actualización del navegador a los usuarios finales”.

Los complementos maliciosos utilizan nombres similares a los complementos legítimos, como Wordfense Security y LiteSpeed Cache, mientras que otros utilizan nombres genéricos inventados.

La lista de complementos maliciosos vistos en esta campaña entre junio y septiembre de 2024 es la siguiente:

| LiteSpeed Caché clásico | Inyector CSS personalizado |

| MonsterInsights Clásico | Creador de pie de página personalizado |

| Clásico de seguridad de Wordfence | Estilo de inicio de sesión personalizado |

| Optimizador de clasificación de búsqueda | Administrador de barra lateral dinámica |

| Potenciador de SEO Pro | Administrador de temas fácil |

| Optimizador SEO de Google | Creador de formularios Pro |

| Refuerzo de rango profesional | Limpiador de caché rápido |

| Personalizador de la barra de administración | Creador de menús responsivo |

| Administrador de usuarios avanzado | Optimizador SEO profesional |

| Gestión avanzada de widgets | Optimizador de publicaciones simple |

| Bloqueador de contenido | integrador de redes sociales |

Empresa de seguridad web Sucurí También señaló que un complemento falso llamado “Universal Popup Plugin” también forma parte de esta campaña.

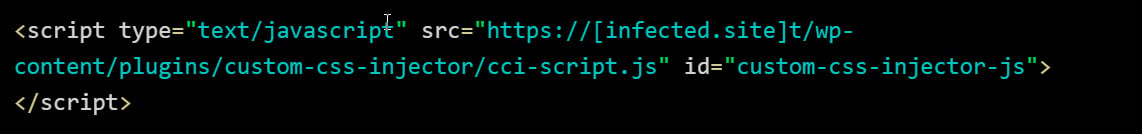

Una vez instalado, el complemento malicioso conectará varias acciones de WordPress según la variante para inyectar un script JavaScript malicioso en el HTML del sitio.

Fuente: GoDaddy

Una vez cargado, este script intentará cargar otro archivo JavaScript malicioso almacenado en un contrato inteligente de Binance Smart Chain (BSC), que luego cargará el script ClearFake o ClickFix para mostrar los banners falsos.

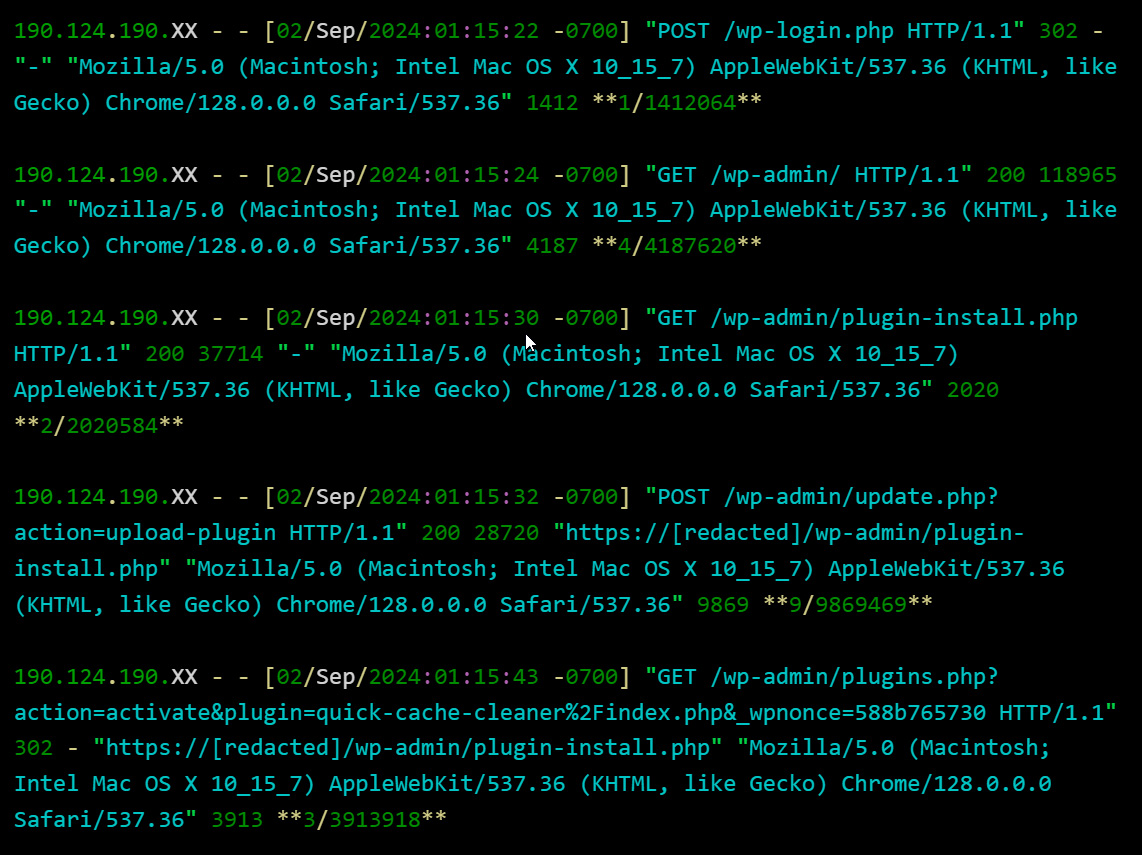

Según los registros de acceso al servidor web analizados por Sinegubko, los actores de amenazas parecen estar utilizando credenciales de administrador robadas para iniciar sesión en el sitio de WordPress e instalar el complemento de forma automatizada.

Como puede ver en la imagen a continuación, los delincuentes inician sesión mediante una única solicitud HTTP POST en lugar de visitar primero la página de inicio de sesión del sitio. Esto indica que esto se hace de forma automatizada una vez que ya se han obtenido las credenciales.

Una vez que el actor malicioso inicia sesión, descarga e instala el complemento malicioso.

Fuente: GoDaddy

Si bien no está claro cómo los actores de amenazas obtienen las credenciales, el investigador señala que podría deberse a ataques de fuerza bruta, phishing y malware de robo de información.

Si tiene una empresa de WordPress y recibe informes de alertas falsas que se muestran a los visitantes, debe revisar inmediatamente la lista de complementos instalados y eliminar los que no haya instalado usted mismo.

Si encuentra complementos desconocidos, también debe restablecer inmediatamente las contraseñas de todos los usuarios administradores con una contraseña única utilizada únicamente en su sitio.