Microsoft advierte que los atacantes implementan malware en los ataques de inyección de código ViewState usando ASP estático. Las claves de la máquina neta se encuentran en línea.

Como lo descubrieron recientemente los expertos de Microsoft Threat Intelligence, algunos desarrolladores usan las claves ASP.NET ValidationKey y DecrytionKey (diseñadas para proteger el Estado View contra la falsificación y la divulgación de la información) que se encuentran en las plataformas de documentación y repositorio de código en su propio software.

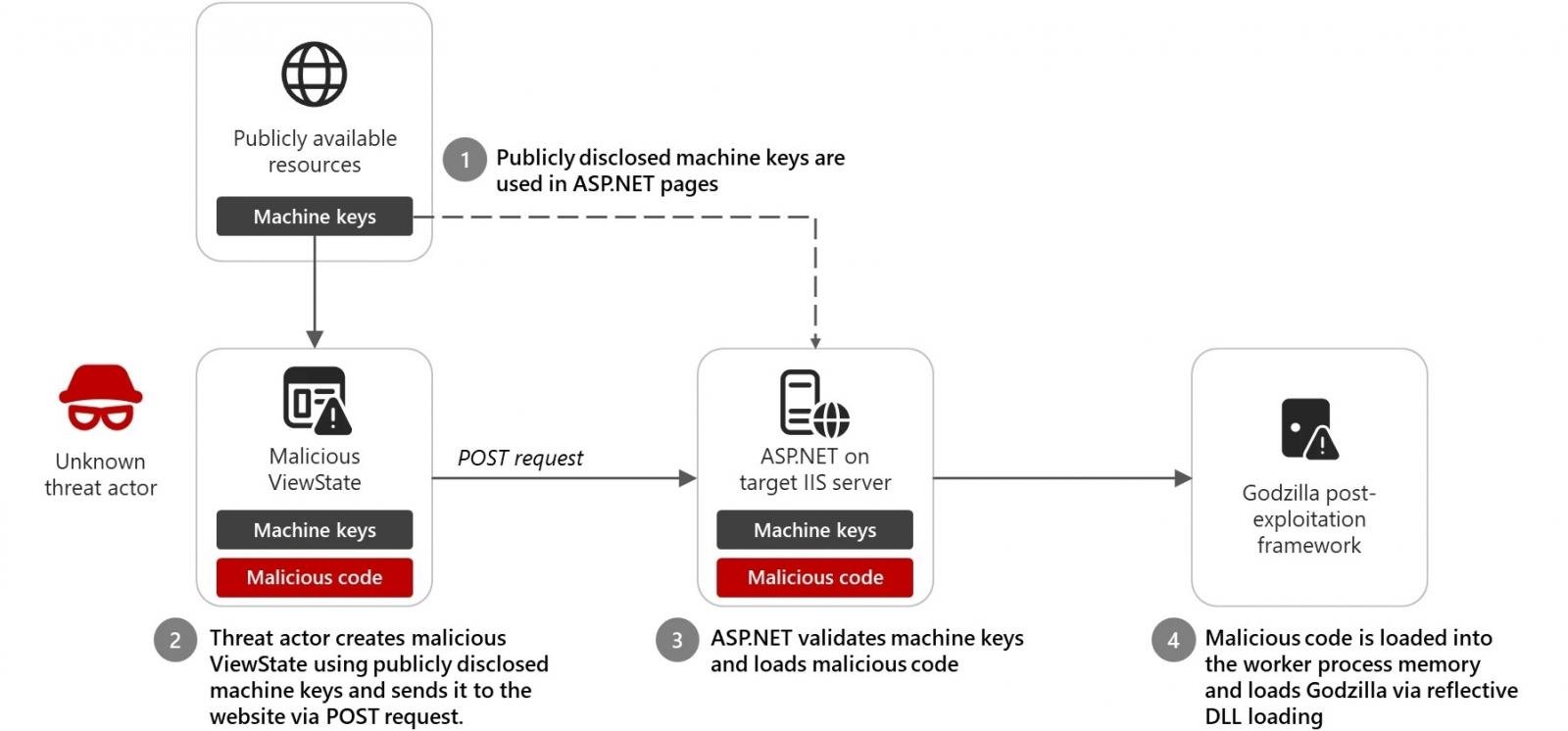

Sin embargo, las partes interesadas de amenazas también usan claves de la máquina de fuentes accesibles al público en ataques de inyección de código para crear actos maliciosos (utilizados por los formularios web ASP.NET para controlar el estado y la preservación de las páginas) al adjuntar el código de autenticación de mensajes (Mac).

Al cargar los estados de carteles enviados a través de solicitudes postales, la ejecución de ASP.NET en el servidor dirigido descifra y valida los datos de vista diseñados de los atacantes porque usa las teclas correctas, la carga en la memoria del proceso de trabajo y los ejecuta.

Esto les permite realizar un código remoto en el servidor IIS e implementar cargas útiles adicionales.

En un caso observado en diciembre de 2024, un atacante no alcanzado utilizó una clave de máquina conocida para proporcionar el marco de explotación posterior de Godzilla, que se entrega con una ejecución de control malicioso y capacidades de inyección de shellcode, a una web de información de Internet del servidor (IIS).

“Microsoft ha identificado más de 3.000 claves divulgadas públicamente que podrían usarse para este tipo de ataques, que se denominan ataques de inyección de código ViewState”, el La compañía dijo JUEVES.

“Si bien muchos ataques de inyección de código ViewState previamente conocidos utilizaron compromiso o claves robadas que a menudo se venden en los foros web oscuros, estas claves divulgadas públicamente podrían presentar un riesgo más alto porque están disponibles en varios estándares de código y el código podría haberse llevado al desarrollo del desarrollo código sin modificación.

Para bloquear estos ataques, Microsoft recomienda que los desarrolladores de las claves de la máquina, no usen las teclas o claves predeterminadas que se encuentran en línea, la máquina de cripta y los elementos de los trusments de conexiones para bloquear el acceso para borrar los textos en texto claro, actualizar aplicaciones para usar ASP.NET 4.8 para activar La interfaz de escaneo anti-anti-logicia (AMSI). Reglas para reducir la superficie de ataque como Bloquear la creación de webshell para servidores.

Microsoft también ha compartido pasos detallados para eliminar o reemplazar las claves ASP.NET en el archivo de configuración web.

“Si se ha producido una explotación exitosa de las claves divulgadas públicamente, las claves de la máquina rotativa no abordan suficientes descargas o métodos de persistencia establecidos por un jugador de amenaza u otra actividad posterior a la explotación, y una encuesta adicional puede justificarse”, dijo “, dijo”, dijo “, dijo”, dijo Redmond.

“En particular, los servidores orientados a la web deben estudiarse y tener en cuenta completamente en cuenta el reformateo y el reasentamiento en un medio fuera de línea en los casos en que se han identificado claves divulgadas públicamente, porque estos servidores están más en riesgo de explotación posible”.