Microsoft ha revelado una vulnerabilidad muy grave en Exchange Server que permite a los atacantes falsificar remitentes legítimos en los correos electrónicos entrantes y hacer que los mensajes maliciosos sean mucho más efectivos.

La brecha de seguridad (CVE-2024-49040) afecta a Exchange Server 2016 y 2019 y ha sido descubierto por el investigador de seguridad de Solidlab, Vsevolod Kokorin, quien lo informó a Microsoft a principios de este año.

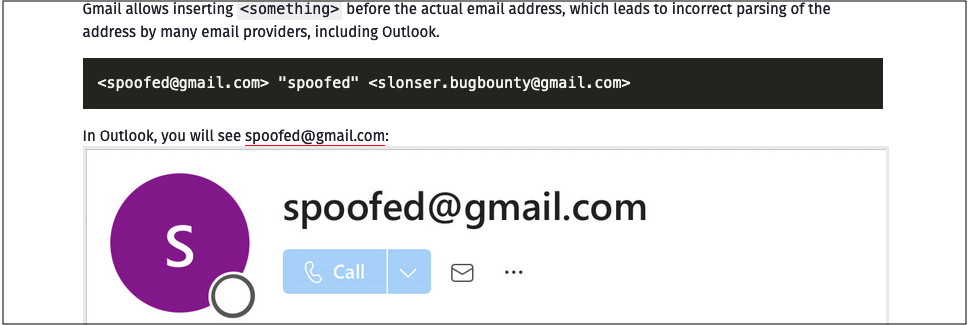

“El problema es que los servidores SMTP analizan la dirección del destinatario de manera diferente, lo que conduce a la suplantación de correo electrónico”. kokorin dijo en un informe de mayo.

“Otro problema que descubrí es que algunos proveedores de correo electrónico permiten el uso de símbolos < et > en nombres de grupos, que no cumple con los estándares RFC.”

“Durante mi investigación, no pude encontrar ningún proveedor de correo electrónico que pudiera analizar adecuadamente el campo ‘De’ según los estándares RFC”, añadió.

Microsoft también advirtió hoy que la falla podría usarse para falsificar ataques dirigidos a servidores Exchange y liberado varias actualizaciones en el martes de parches de este mes para agregar pancartas de advertencia y detección de exploits.

“La vulnerabilidad es causada por la implementación actual del P2 FROM comprobación del encabezado, que se produce durante el transporte”, Microsoft explicar.

“La implementación actual permite que algunos no-RFC5322 para transmitir encabezados P2 FROM compatibles, lo que puede hacer que el cliente de correo electrónico (por ejemplo, Microsoft Outlook) muestre un remitente falso como si fuera legítimo.

Los servidores de Exchange ahora advierten sobre explotación

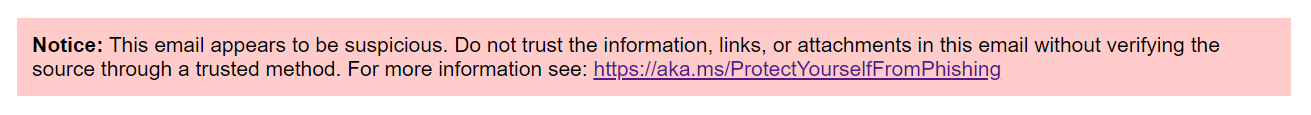

Aunque Microsoft no ha parcheado la vulnerabilidad y acepta correos electrónicos que contienen estos encabezados mal formados, la compañía dice que los servidores Exchange ahora detectarán y agregarán una advertencia a los correos electrónicos maliciosos después de instalar el software. Actualización de seguridad (SU) de noviembre de 2024 para Exchange Server.

La detección de exploits CVE-2024-49040 y las advertencias por correo electrónico se habilitarán de forma predeterminada en todos los sistemas donde los administradores habiliten configuraciones seguras de forma predeterminada.

Los servidores Exchange actualizados también agregarán una advertencia al cuerpo de cualquier correo electrónico que se detecte con un remitente falso y un X-MS-Exchange-P2FromRegexMatch encabezado para permitir a los administradores rechazar correos electrónicos de phishing que intentan explotar esta vulnerabilidad usando reglas de flujo de correo personalizadas.

“Advertencia: este correo electrónico parece sospechoso. No confíe en ninguna información, enlace o archivo adjunto de este correo electrónico sin verificar la fuente a través de un método confiable”, dice la advertencia.

Aunque no se recomienda, la compañía ofrece el siguiente comando de PowerShell para aquellos que aún desean deshabilitar esta nueva característica de seguridad (ejecútela desde un Shell de administración de Exchange elevado):

New-SettingOverride -Name "DisableNonCompliantP2FromProtection" -Component "Transport" -Section "NonCompliantSenderSettings" -Parameters @("AddDisclaimerforRegexMatch=false") -Reason "Disabled For Troubleshooting"

Get-ExchangeDiagnosticInfo -Process Microsoft.Exchange.Directory.TopologyService -Component VariantConfiguration -Argument Refresh“Si bien es posible desactivar la función usando Anulación de nueva configuraciónRecomendamos encarecidamente dejar la función habilitada, ya que deshabilitarla facilita que los delincuentes lancen ataques de phishing contra su organización”, advirtió Redmond.