Apareció una nueva operación de Ransomware-AA-Service (RAAS) llamada Vanhelsing, dirigida a Windows, Linux, BSD, ARM y ESXI.

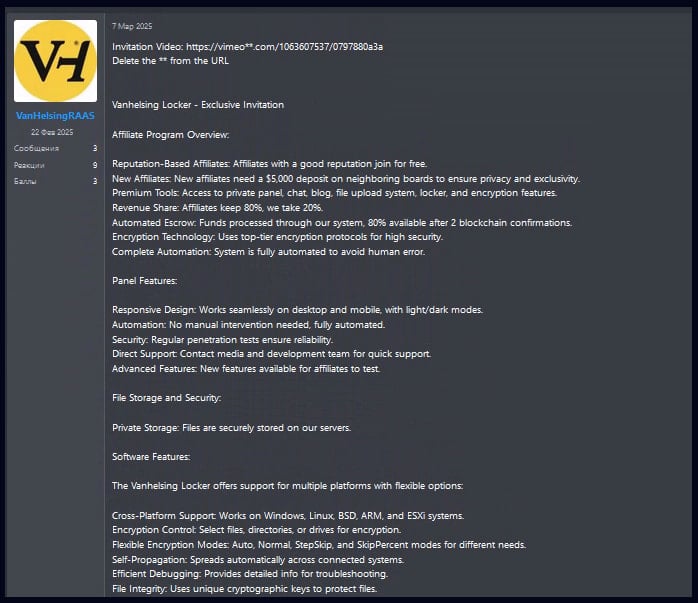

Vanhelsing fue promovido por primera vez en plataformas subterráneas del delito cibernético el 7 de marzo, ofreciendo a los afiliados experimentados un pase gratuito para unirse mientras exigía un depósito de $ 5,000 de actores de amenazas menos experimentados.

La nueva operación de ransomware fue documentada por primera vez por Cyfirma A finales de la semana pasada, mientras Búsqueda de punto de control llevó a cabo un análisis más en profundidad publicado ayer.

Dentro de Vanhels

Los analistas de Check Point informan que Vanhelsing es un proyecto de delito cibernético ruso que prohíbe los sistemas dirigidos a los sistemas en países (Commonwealth of Independent States).

Los afiliados están autorizados a mantener el 80% de los pagos de rescate, mientras que los operadores son una caída del 20%. Los pagos se tratan a través de un sistema completo automatizado que utiliza dos confirmaciones de blockchain para la seguridad.

Fuente: punto de control

Los afiliados aceptados tienen acceso a un panel con automatización operacional completa, mientras que también hay un apoyo directo del equipo de desarrollo.

Los archivos robados de las redes de las víctimas se almacenan directamente en los servidores de la Operación Vanhels, mientras que el equipo principal afirma que realizan pruebas de penetración regulares para garantizar la seguridad y la confiabilidad del sistema de primer orden.

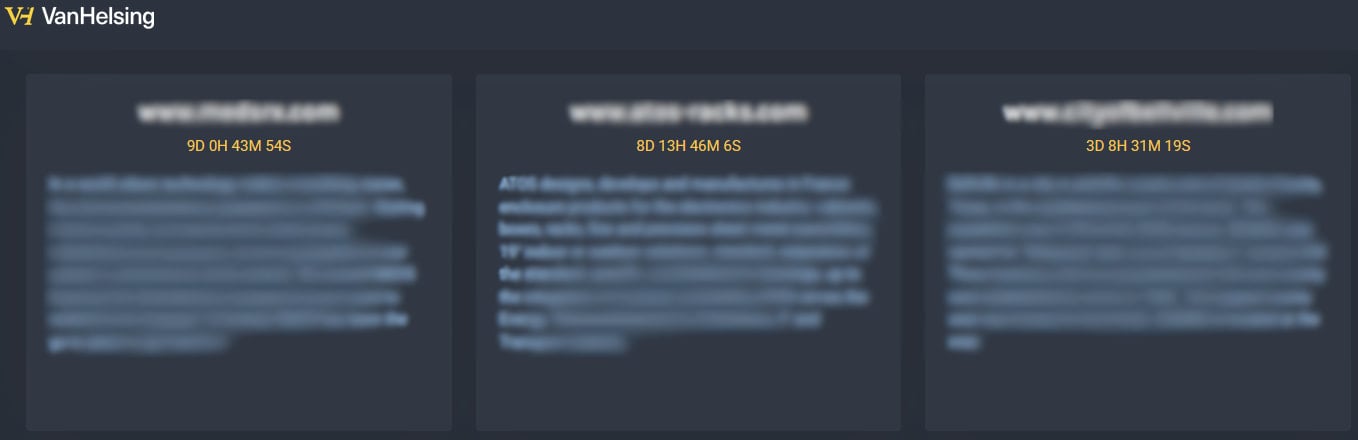

Actualmente, el portal de extorsión de Vanhels en la web oscura enumera a tres víctimas, dos en los Estados Unidos y una en Francia. Una de las víctimas es una ciudad en Texas, mientras que las otras dos son compañías tecnológicas.

Fuente: BleepingCompute

Los operadores de ransomware amenazan con revelar archivos robados en los próximos días si sus solicitudes financieras no están satisfechas. Según la encuesta de Check Point, este es un pago de rescate de $ 500,000.

.jpg)

Fuente: punto de control

Moda furtiva

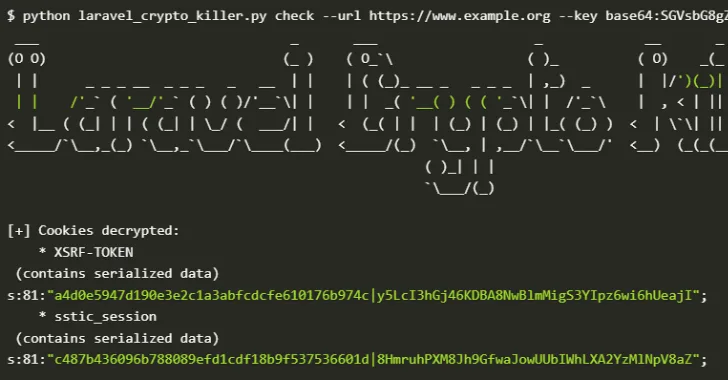

El ransomware de Vanhels está escrito en C ++, y la evidencia sugiere que se desplegó en la naturaleza por primera vez el 16 de marzo.

Vanhelsing utiliza el algoritmo Chacha20 para el cifrado de archivos, generando una clave simétrica de 32 bytes (256 bits) y una no CE de 12 bytes para cada archivo.

Estos valores se cifran luego utilizando una clave pública Curve25519 integrada, y la clave cuantificada / no CE resultante se almacena en el archivo cifrado.

Vanhelsing figura parcialmente los archivos mayores de 1 GB de tamaño, pero ejecuta el proceso completo en archivos más pequeños.

El malware admite una rica personalización de CLS para adaptar los ataques de la víctima, como dirigir discos y archivos específicos, restringir el alcance del cifrado, extenderse a través de SMB, omitir la eliminación de copias de sombra y activar el modo sigiloso dos fases.

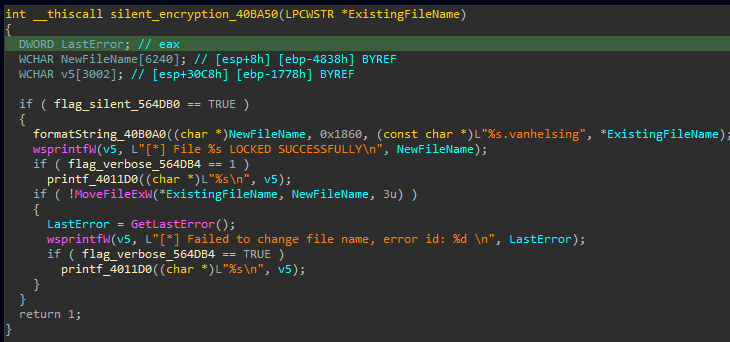

En el modo de cifrado normal, Vanhels enumera archivos y carpetas, cifra el contenido del archivo y renombró el archivo resultante agregando la extensión ‘.vanhelsing’.

En modo sigiloso, el ransomware disputa el cifrado de los renos del archivo, lo que es menos probable que active alarmas porque los modelos de archivos de archivos imitan el comportamiento del sistema normal.

Fuente: punto de control

Incluso si las herramientas de seguridad reaccionan al comienzo de la fase de cambio de nombre, en la segunda pasada, los datos específicos ya se habrán encriptado.

Si bien Vanhels parece avanzar y evolucionar rápidamente, el punto de control notó algunas fallas que revelan la inmadurez del código.

Estos incluyen compensaciones en la extensión del archivo, errores en la lógica de la lista de exclusión que puede activar pases de encriptación doble y varios indicadores de línea de comandos no implementados.

A pesar de la presencia de errores, Vanhelsing sigue siendo una amenaza creciente inquietante que parece que podría comenzar a ganar terreno pronto.