Uno de los proveedores más notables de alojamiento web “robit” para ciberdelincuentes comenzó a transportar operaciones a través de redes administradas por antivirus ruso y la compañía de seguridad Laboratorio de KasperskyKrebssonscurity aprendió.

Los expertos en seguridad dicen que el proveedor de servicios con sede en Rusia Prospero ooo (Triple O es la versión rusa de “LLC”) ha sido durante mucho tiempo una fuente persistente de software malicioso, controladores de botnet y Un torrente de sitios web de phishing. El año pasado, la compañía de seguridad francesa Intrínsec detallado Conexiones de prospero con servicios a prueba de balas anunciados en foros de delitos cibernéticos rusos bajo los nombres Seguro Y Trabajar.

El proveedor de alojamiento a prueba de balas Bearhost. Esta captura de pantalla fue traducida por Russian Machine. Imagen: Ke-la.com.

Las pruebas de Balle se nombran así cuando ganan o cultivan una reputación por ignorar las solicitudes legales y el abuso de quejas. Y Bearhost ha estado cultivando su reputación desde al menos 2019.

“Si necesita un servidor para una botnet, para malware, bruto, escaneo, phishing, falso y cualquier otra tarea, contáctenos”, aconseja el anuncio de Bearhost en un foro. “No conocemos completamente todos los abusos sin excepción, incluidos Spamhaus y otras organizaciones”.

Intrinec señaló que Prospero ha cortejado a algunos de los grupos de delitos cibernéticos más desagradables de Rusia, organizando servidores de control para varias pandillas de ransomware en los últimos dos años. Intrinec dijo que su análisis ha demostrado que Prospero con frecuencia aloja operaciones de software maliciosas como Socgholish Y Chomanoque se extienden principalmente a través de actualizaciones de navegador falsos en sitios web pirateados y, a menudo, lanzan los conceptos básicos de los crudos cibernéticos más serios, incluido el ransomware.

Una falsa página de actualización del navegador que presiona el software malicioso móvil. Imagen: Intrinsec.

Bearhost está orgulloso de la capacidad de escapar del bloqueo de SpamhausUna organización en la que muchos proveedores de servicios de Internet de todo el mundo cuentan para ayudar a identificar y bloquear las fuentes de malware y spam. A principios de esta semana, Spamhaus lo dijo OBSERVACIÓN Este prospero de repente se conectó a Internet conduciendo a través de redes operadas por Kaspersky Lab en Moscú.

Kaspersky no respondió a las solicitudes de comentarios repetidos.

Kaspersky comenzó a vender antivirus y software de seguridad en los Estados Unidos en 2005, y los investigadores de malware de la compañía han obtenido distinciones de la comunidad de seguridad para muchos descubrimientos importantes a lo largo de los años. Pero en septiembre de 2017, el Ministerio de Seguridad Interna (DHS) evitó que las agencias federales estadounidenses utilizaran el software Kaspersky, exigiendo su retiro dentro de los 90 días.

Periodista de ciberseguridad Kim Zetter Tenga en cuenta que el DHS no mencionó ninguna justificación específica para su prohibición en 2017, pero los informes de los medios citando funcionarios del gobierno anónimo se refirieron a dos incidentes. Zetter escribió:

Según una historia, un empresario de la NSA que desarrolla herramientas de piratería ofensiva para la Agencia de Espionaje ha instalado el software Kaspersky en su computadora original donde desarrolló las herramientas, y el software detectó el código fuente como un código malicioso y lo ha extraído de su computadora, ya que el software Antivirus está diseñado para hacerlo. Una segunda historia dijo que los espías israelíes atraparon a los piratas del gobierno ruso utilizando el software Kaspersky para buscar sistemas de clientes para secretos estadounidenses.

Kaspersky negó que cualquiera usara su software para buscar información secreta sobre las máquinas de los clientes y dijo que las máquinas herramientas de trabajadores de la NSA se habían detectado de la misma manera que todo el software antivirus detecta archivos que considera sospechosos, luego cuarentena o extracto para su análisis. Una vez que Kaspersky descubrió que el código de máquina del trabajo del trabajador del trabajador de la NSA no era programas maliciosos, sino que el gobierno de EE. UU. Desarrollaba el código fuente para sus operaciones de piratería, el CEO Eugene Kaspersky dijo que había ordenado a los trabajadores que eliminaran el código.

El año pasado, el departamento de comercio de los Estados Unidos Prohibir la venta de software Kaspersky en los Estados Unidos Al 20 de julio de 2024. Los funcionarios estadounidenses argumentaron que la prohibición era necesaria porque la ley rusa obliga a las empresas nacionales a cooperar en todas las encuestas oficiales y, por lo tanto, el gobierno ruso podría obligar a Kaspersky a recopilar información en secreto en su nombre.

Datos de phishing recopilados el año pasado Grupo de consulta interisle Redes de alojamiento clasificadas por su tamaño y concentración de huéspedes de spambot, y encontrar Prospero tuvo una puntuación de spam más alta que cualquier otro proveedor desde lejos.

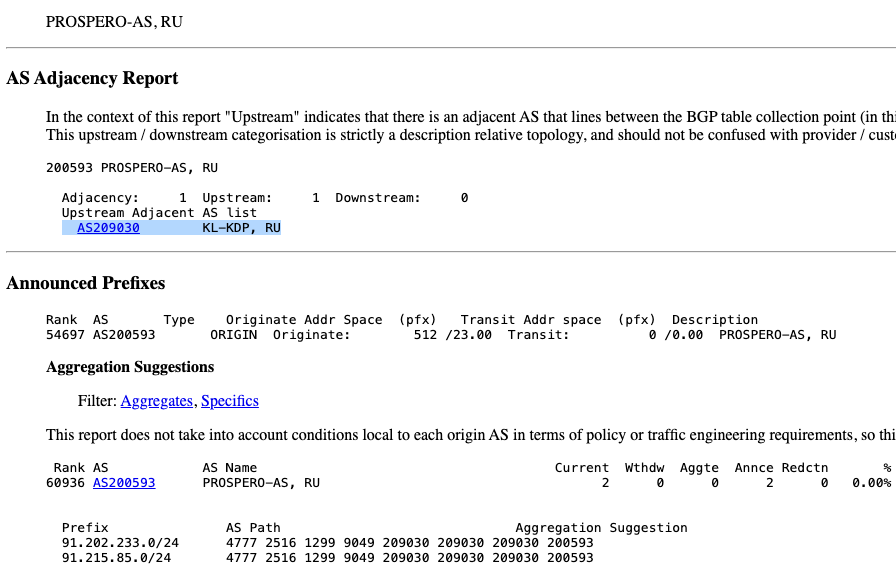

El AS209030, propiedad de Kaspersky Lab, proporciona conectividad al host de ballele Prospero (AS200593). Imagen: Cidr-Report.org.

Todavía no sabemos por qué Kaspersky proporciona un tránsito a Prospero. Doug MadoryDirector de Análisis de Internet en KentikDichos archivos de enrutamiento muestran que la relación entre Prospero y Kaspersky comenzó a principios de diciembre de 2024.

Madory dijo que la red Kaspersky parece ser acomodar varias instituciones financierasincluido el más grande de Rusia – Banco de Alfa. Kaspersky vende servicios para ayudar a proteger a los clientes de los ataques distribuidos por Déni de Service (DDoS), y Madory dijo que Prospero simplemente compra esta protección contra Kaspersky.

Pero si este es el caso, eso no mejora la situación, dice Zach EdwardsUn investigador principal de amenazas dentro de la empresa de seguridad Silencioso.

“En algunos aspectos, proporcionar protección DDoS a un conocido proveedor de alojamiento de bala puede ser incluso peor que simplemente permitirles conectarse al resto de Internet en su infraestructura”, dijo Edwards.