Los actores de amenazas están empleando una nueva táctica llamada “suplantación de transacciones” para robar criptomonedas. Un ataque logró robar 143,45 Ethereum, por un valor de alrededor de 460.000 dólares.

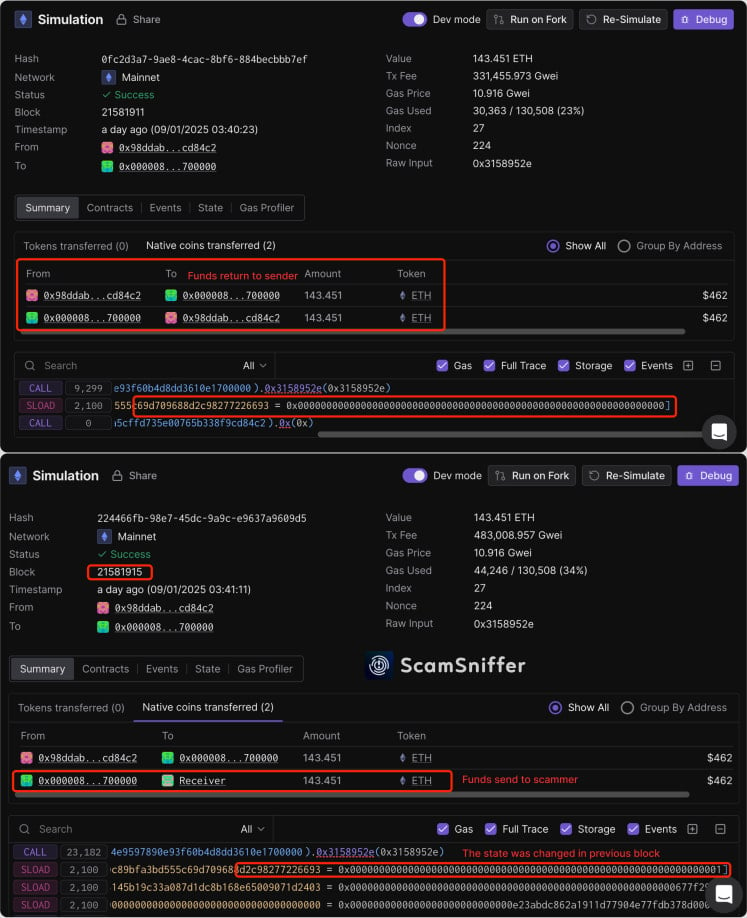

El ataque, detectado por ScamSniffer, resalta una falla en los mecanismos de simulación de transacciones utilizados en las billeteras Web3 modernas, destinados a proteger a los usuarios contra transacciones fraudulentas y maliciosas.

Cómo funciona el ataque

La simulación de transacciones es una función que permite a los usuarios obtener una vista previa del resultado esperado de una transacción blockchain antes de firmarla y ejecutarla.

Está diseñado para mejorar la seguridad y la transparencia al ayudar a los usuarios a verificar lo que hará la transacción, como la cantidad de criptomonedas transferidas, las tarifas del gas y otros costos de transacción, y otros cambios de datos en la cadena.

Los atacantes atraen a las víctimas a un sitio web malicioso que imita una plataforma legítima, que lanza lo que parece ser una función de “reclamación”. La simulación de la transacción muestra que el usuario recibirá una pequeña cantidad de ETH.

Sin embargo, un retraso entre la simulación y la ejecución permite a los atacantes modificar el estado del contrato en cadena para cambiar lo que realmente hará la transacción si se aprueba.

La víctima, confiando en el resultado de la simulación de la transacción de la billetera, firma la transacción, lo que permite al sitio vaciar su billetera de todas las criptomonedas y enviarlas a la billetera del atacante.

Fuente: ScamSniffer

ScamSniffer destaca un caso real en el que la víctima firmó la transacción engañosa 30 segundos después del cambio de estado, perdiendo así todos sus activos (143,35 ETH).

“Este nuevo vector de ataque representa una evolución significativa en las técnicas de phishing”. advierte ScamSniffer

“En lugar de confiar en un simple engaño, los atacantes ahora explotan las características confiables de las billeteras en las que los usuarios confían para su seguridad. Este enfoque sofisticado hace que la detección sea particularmente difícil”.

Fuente: ScamSniffer

La plataforma de monitoreo blockchain sugiere que las billeteras Web3 reduzcan las tasas de actualización de la simulación para que coincidan con los tiempos de bloqueo de la cadena de bloques, fuercen que los resultados de la simulación se actualicen antes de las operaciones críticas y agreguen advertencias de seguridad para advertir a los usuarios sobre el riesgo.

Desde la perspectiva del usuario, este nuevo ataque muestra por qué no se debe confiar en la simulación de billetera.

Los poseedores de criptomonedas deben tratar con precaución las ofertas “sin reclamos” en sitios web oscuros y confiar únicamente en las dApps verificadas.