El investigador de seguridad Yohanes Nugroho ha publicado un descifrador para la variante Linux de Akira Ransomware, que utiliza la energía GPU para recuperar la clave de descifrado y desbloquear archivos de forma gratuita.

Nugroho ha desarrollado el Decryptor después de recibir la ayuda de un amigo, juzgando el sistema encriptado que se puede resolver en una semana, dependiendo de cómo Akira genera claves de cifrado usando horodatages.

El proyecto terminó tomando tres semanas debido a complejidades imprevistas y la El investigador gastó $ 1,200 para recursos de GPU Para romper la clave de cifrado, pero finalmente, tuvo éxito.

Uso de GPU para teclas brutas

El Decryptor Nugroho no funciona como una herramienta de descifrado tradicional donde los usuarios proporcionan una clave para desbloquear sus archivos.

En cambio, las claves de cifrado brutales (únicas para cada archivo) explotando el hecho de que el criptor Akira genera sus claves de cifrado de acuerdo con la hora actual (en nanosegundos) como semilla.

Una semilla de cifrado es datos utilizados con funciones criptográficas para generar claves de cifrado sólidas e impredecibles. Dado que la semilla influye en la generación de claves, mantenerlo en secreto es esencial para evitar que los atacantes recreen claves de cifrado o descifrado por fuerza bruta u otros ataques criptográficos.

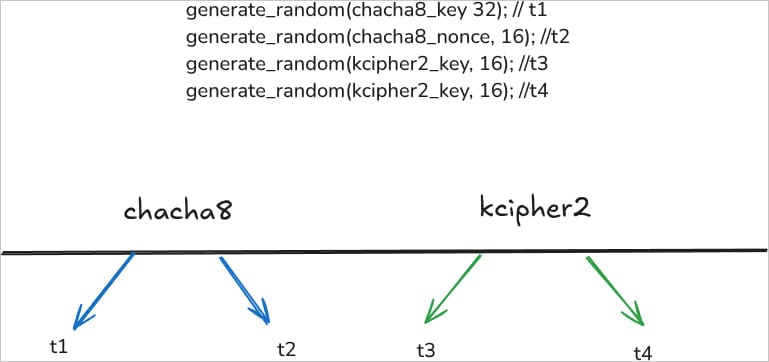

El ransomware AKIRA genera dinámicamente claves de cifrado únicas para cada archivo que usa cuatro semillas de horoda diferentes con nanosegundos y cortando 1,500 vueltas de SHA-256.

Fuente: tinyhack.com

Estas claves están encriptadas con RSA-4096 y se anexan al final de cada archivo cifrado, por lo que es difícil descifrarlas sin la clave privada.

El nivel de precisión de la sincronización en horodatages crea más de mil millones de valores posibles por segundo, lo que dificulta las teclas.

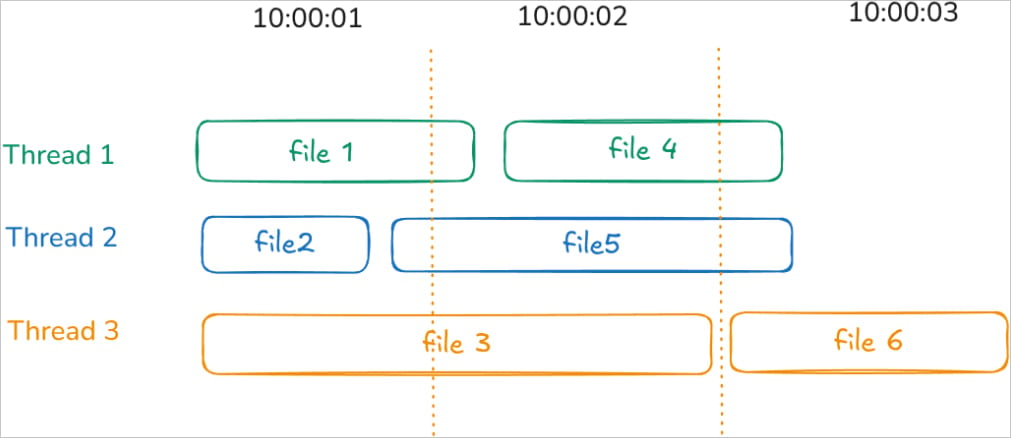

Además, Nugroho dice que el ransomware de Akira en Linux cripta varios archivos simultáneamente usando múltiples subprocesos, lo que dificulta determinar la explotación de la explotación utilizada y la adición de complejidad adicional.

Fuente: tinyhack.com

El investigador redujo los posibles horodatages de fuerza bruta al examinar los archivos de los periódicos compartidos por su amigo. Esto le permitió ver cuándo se ejecutó el ransomware, los metadatos del archivo para estimar los tiempos de finalización de cifrado y producir puntos de referencia de cifrado en diferentes equipos para crear perfiles predecibles.

Los intentos iniciales que usan un RTX 3060 fueron demasiado lentos, con un techo de solo 60 millones de pruebas de cifrado por segundo. La actualización a un RTC 3090 tampoco ha ayudado mucho.

Finalmente, el investigador recurrió al uso de los servicios de GPU de Cloud Runpod & Vast.AI que ofrecían suficiente energía al precio correcto para confirmar la eficiencia de su herramienta.

Más específicamente, usó dieciséis GPU RTX 4090 para la fuerza bruta de la clave de descifrado en aproximadamente 10 horas. Sin embargo, dependiendo de la cantidad de archivos encriptados que requieren recuperación, el proceso puede llevar unos días.

El investigador señaló en su artículo que los expertos en GPU aún podrían optimizar su código, por lo que el rendimiento probablemente puede mejorarse.

Nugroho hizo el descifrador Disponible en GithubCon instrucciones sobre cómo recuperar los archivos de cifrado Akira.

Como siempre, cuando intente descifrar archivos, realice una copia de seguridad de los archivos cifrados originales, ya que existe la posibilidad de que los archivos puedan ser corruptos si se usa la clave de descifrado incorrecto.

BleepingCompute no ha probado la herramienta y no puede garantizar su seguridad o efectividad, así que úsela bajo su propio riesgo.