Una nueva variante de la botnet de malware de Mirai utiliza una vulnerabilidad de inyección de pedido en los dispositivos de grabación de video digital TBK DVR-4104 y DVR-4216 para desviarlos.

La falla, seguida debajo CVE-2024-3721es una vulnerabilidad de inyección de pedido revelada por un investigador de seguridad “Pez red de red“En abril de 2024.

La prueba de concepto (POC) que el investigador publicó en ese momento llegó en forma de solicitud de una posición especialmente diseñada en un punto final vulnerable, realizando la ejecución del comando shell mediante la manipulación de ciertos parámetros (MDB y MDC).

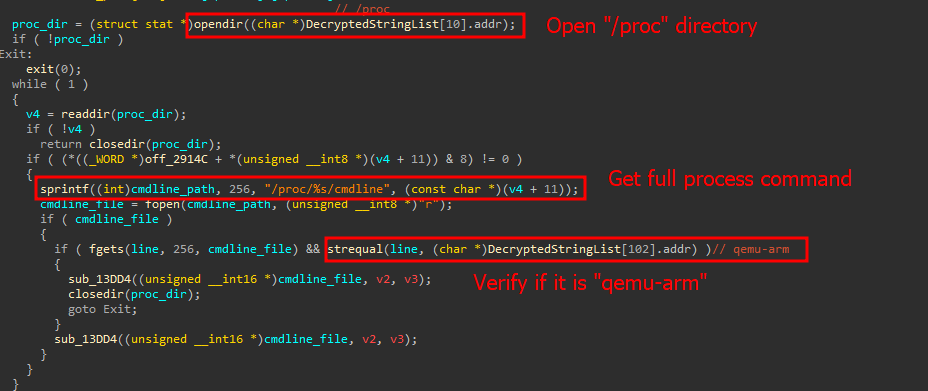

Kaspersky Informes ahora Habiendo capturado una explotación activa de CVE-2024-3721 en sus macetas de miel Linux de una nueva variante de botnet Mirai usando el POC NetSecfish.

Los atacantes aprovechan la hazaña para eliminar un ARM32 binario de malware, que establece la comunicación con el servidor de control y control (C2) para incluir el dispositivo al enjambre de Botnet. A partir de ahí, el dispositivo probablemente se use para llevar a cabo ataques de negación de servicio distribuidos (DDoS), tráfico malicioso de poder y otros comportamientos.

Fuente: Kaspersky

Atacar el impacto y las soluciones

Aunque NetSecfish dijo el año pasado que hubo alrededor de 114,000 DVR expuestos a Internet vulnerables a CVE-2024-3721, los análisis de Kaspersky tienen alrededor de 50,000 aparatos expuestos, lo que aún es significativo.

La mayoría de las infecciones que la empresa cibernética rusa considera que están asociadas con la última variante de impacto de Mirai China, India, Egipto, Ucrania, Rusia, Turquía y Brasil. Sin embargo, esto se basa en la telemetría de Kaspersky, y como sus productos de seguridad del consumidor están prohibidos en muchos países, esto puede no reflejar con precisión el objetivo objetivo.

Actualmente, no está claro si el proveedor, TBK Vision, ha publicado actualizaciones de seguridad para abordar la falla CVE-2024-3721 o si es poco probable. BleepingCompute contactó a TBK para hacer preguntas al respecto, pero todavía estamos esperando su respuesta.

Cabe señalar que DVR-4104 y DVR-4216 han sido ampliamente renombrados en el contexto de Novo, Cenova, QSEE, Pulnix, XVR 5 de 1, Securus, Owl nocturno, Login de DVR, Login HVR y MDVR, por lo que la disponibilidad de la corrección afectada es una pregunta compleja.

El investigador que reveló el defecto de visión de TBK descubrió otras fallas que alimentaron la explotación contra los dispositivos finales de la vida el año pasado.

Más específicamente, NetSecfish ha revelado un problema de la cuenta de la puerta robada y una vulnerabilidad de inyección de comandos que afectan a decenas de miles de dispositivos EOL D-Link en 2024.

La explotación activa se detectó en ambos casos solo unos días después de la divulgación del POC. Esto muestra qué tan rápido los autores de Software malicioso incorporan hazañas públicas en su arsenal.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.