Los atacantes ahora están apuntando a una vulnerabilidad para evitar la autenticación crítica en el software de transferencia de archivos CROITSPP utilizando exploits basados en el código de concepto de prueba accesible al público.

Vulnerabilidad de seguridad (CVE-2025-2825) ha sido reportado por UPTPost24, y permite a los atacantes remotos obtener acceso no autenticado a los dispositivos que ejecutan el software CrushFTP V10 o V11.

“Tome medidas inmediatas para Patcher lo antes posible. La mayor parte de esta vulnerabilidad es que una (s) presentación (s) de HTTP (s) expuesta podría conducir a un acceso no autorenticado”, advirtió CrushFTP en un correo electrónico enviado a los clientes el viernes 21 de marzo, cuando publicó Fixes para abordar la falla de seguridad.

Como solución de bypass, los administradores que no pueden actualizar inmediatamente CrushFTP 10.8.4 y más tarde o 11.3.1 y luego pueden activar la opción de red de perímetro DMZ (zona desmilitarizada) para proteger sus servidores CrushFTP hasta que puedan patcher.

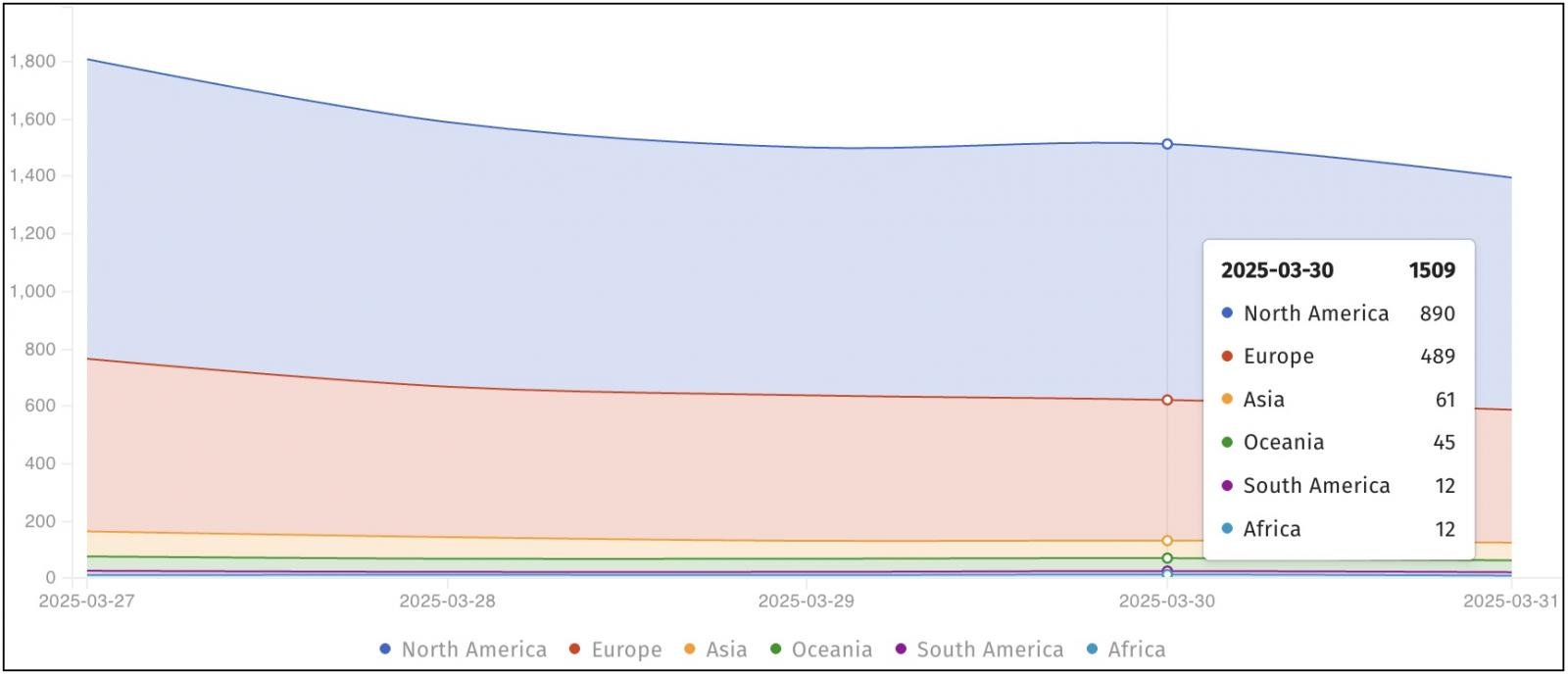

Una semana después, la plataforma de amenaza de seguridad de Showowserver-Shadowserver advirtió que sus ollas de miel docenas de intentos de explotación Dirigido a los servidores CLSTLTP expuestos a Internet, con más de 1,500 instancias vulnerables expuestas en línea.

La advertencia llega unos días después ProjectSdiscovery publicado Un personal editorial que contiene detalles técnicos CVE-2025-2825 y una prueba conceptual.

“Observamos los intentos de cratshftp CVE-2025-2825 basado en el código operativo POC accesible al público” ” SHOWOWSERVER dijo Lunes. “Siempre 1512 instancias no corregidas vulnerables a CVE-2025-2825 visto en 2025-03-30”.

Los productos de transferencia de archivos como CLANTFTP se plantean en la lista de objetivos de pandillas de ransomware, en particular CLOP, que se ha vinculado a ataques de vuelo de datos dirigidos a defectos de día cero en el TLC de Accelion, Moveit Transfer, Goanywhere MFT y, más recientemente, software CLEO.

Hace un año, en abril de 2024, Crushftp corrigió una vulnerabilidad explotada activamente en el día cero (seguido como CVE-2024-4040)) Esto permitió a los atacantes no autenticados escapar del sistema de archivos virtual (VFS) del usuario y descargar archivos del sistema.

En ese momento, la compañía de ciberseguridad CrowdStrike encontró evidencia de que la campaña dirigida a los servidores CRATSHFTP en varias organizaciones estadounidenses probablemente estaba políticamente motivada y centrada en la inteligencia.

La Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) Adición de CVE-2024-4040 En su catálogo conocido explotado, comandante de agencias federales para asegurar sistemas vulnerables en sus redes en una semana.

También se ha advertido a los clientes de CrushFTP que corrija un error de ejecución de código distante crítico (CVE-2023-43177) En la suite de negocios de la compañía en noviembre de 2023 después de los investigadores de seguridad de converge (que descubrieron e informaron el defecto) publicaron un concepto de concepto tres meses después de la publicación de actualizaciones de seguridad.