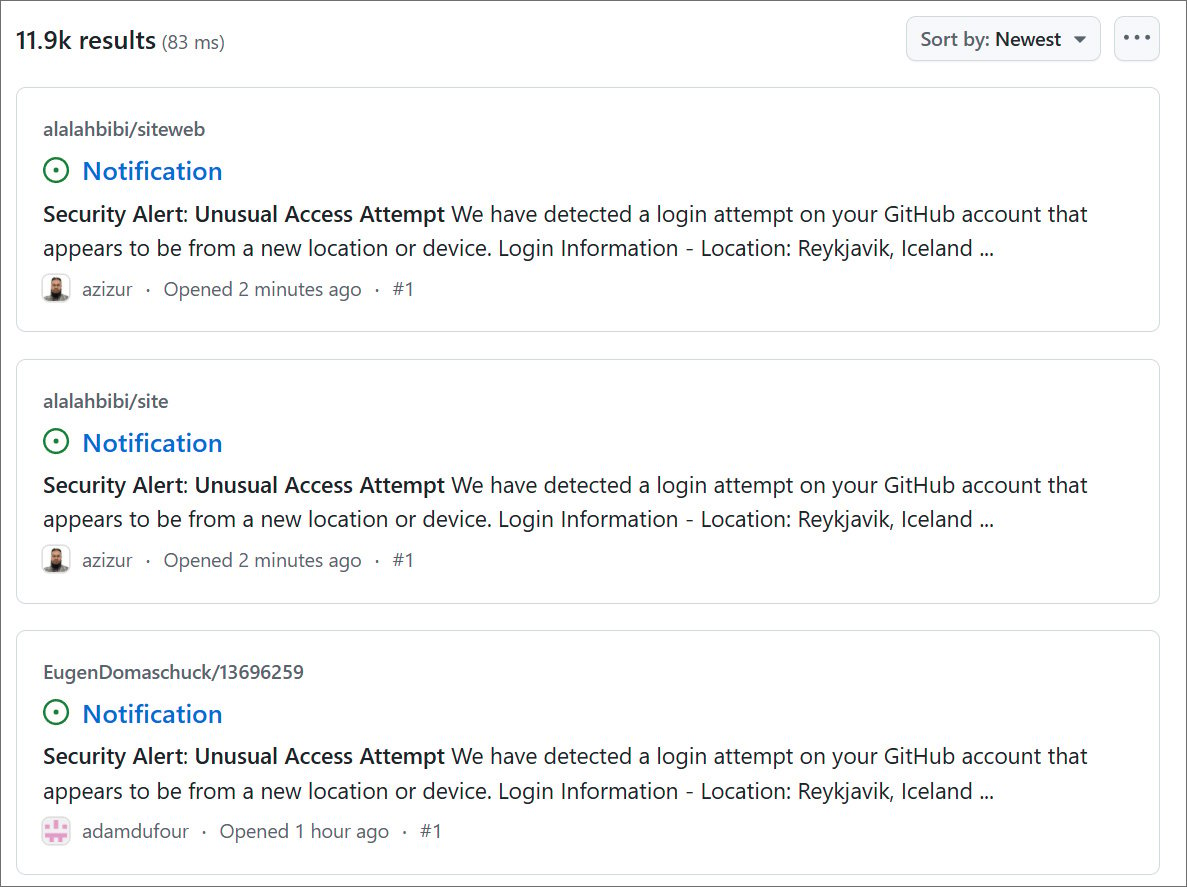

Una campaña de phishing generalizada se ha dirigido a casi 12,000 estándares de GitHub con falsos problemas de “alerta de seguridad”, alentando a los desarrolladores a autorizar una solicitud de OAuth maliciosa que otorga a los atacantes un control total sobre sus cuentas y su código.

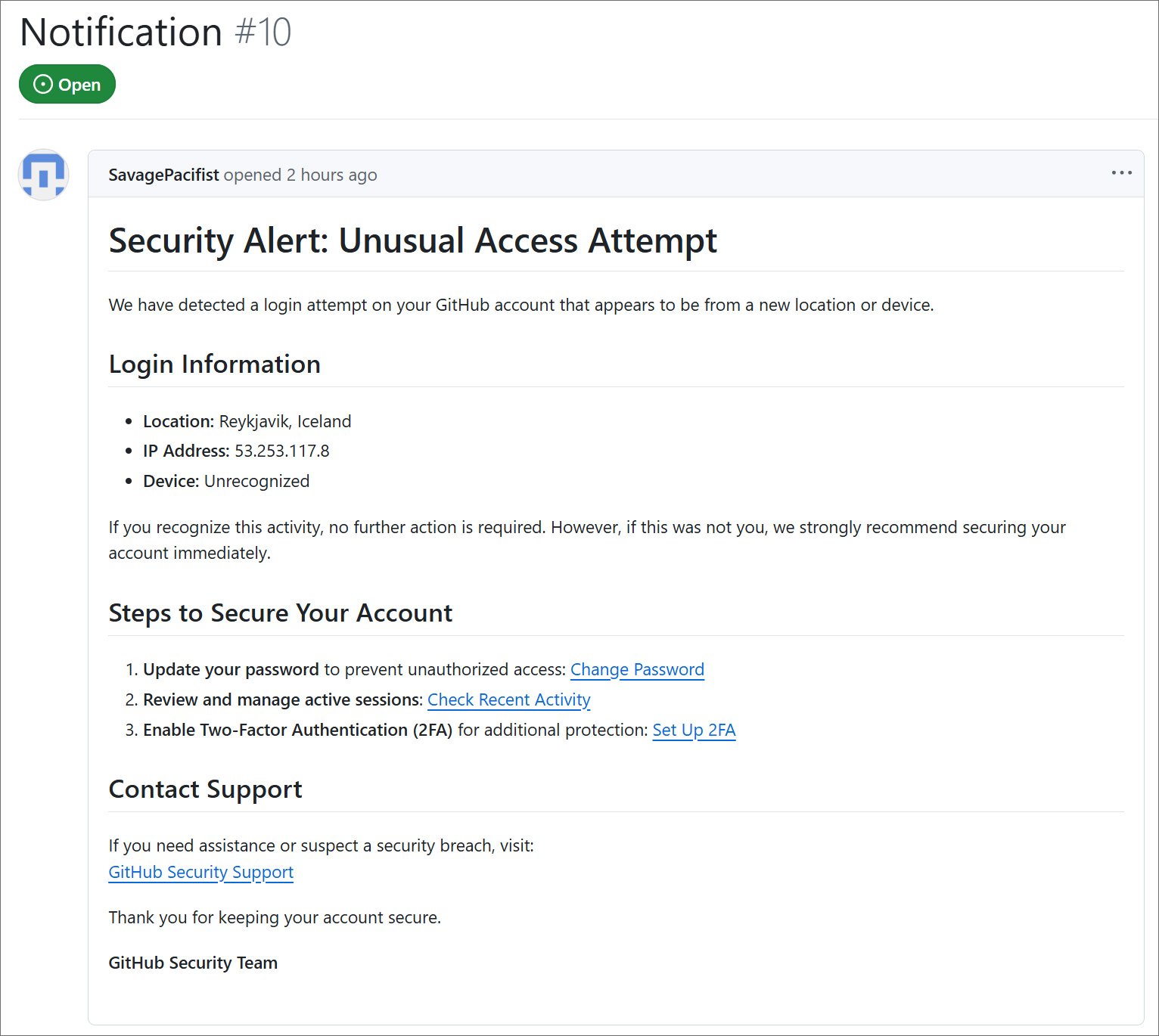

“Alerta de seguridad: intente un acceso inusual, hemos detectado un intento de conexión con su cuenta de GitHub que parece provenir de una nueva ubicación o un nuevo dispositivo”, dice el problema de Phishing Github.

Todos los problemas de phishing github contienen el mismo texto, advirtiendo a los usuarios que era una actividad inusual en su cuenta en Reykjavik, Islandia e IP 53.253.117.8.

Fuente: BleepingCompute

El investigador de ciberseguridad Luc4m vio por primera vez la falsa alerta de seguridad, que advirtió a los usuarios de GitHub que su cuenta ha sido violada y que debe actualizar su contraseña, examinar y administrar sesiones activas y permitir la autenticación de dos factores para asegurar sus cuentas.

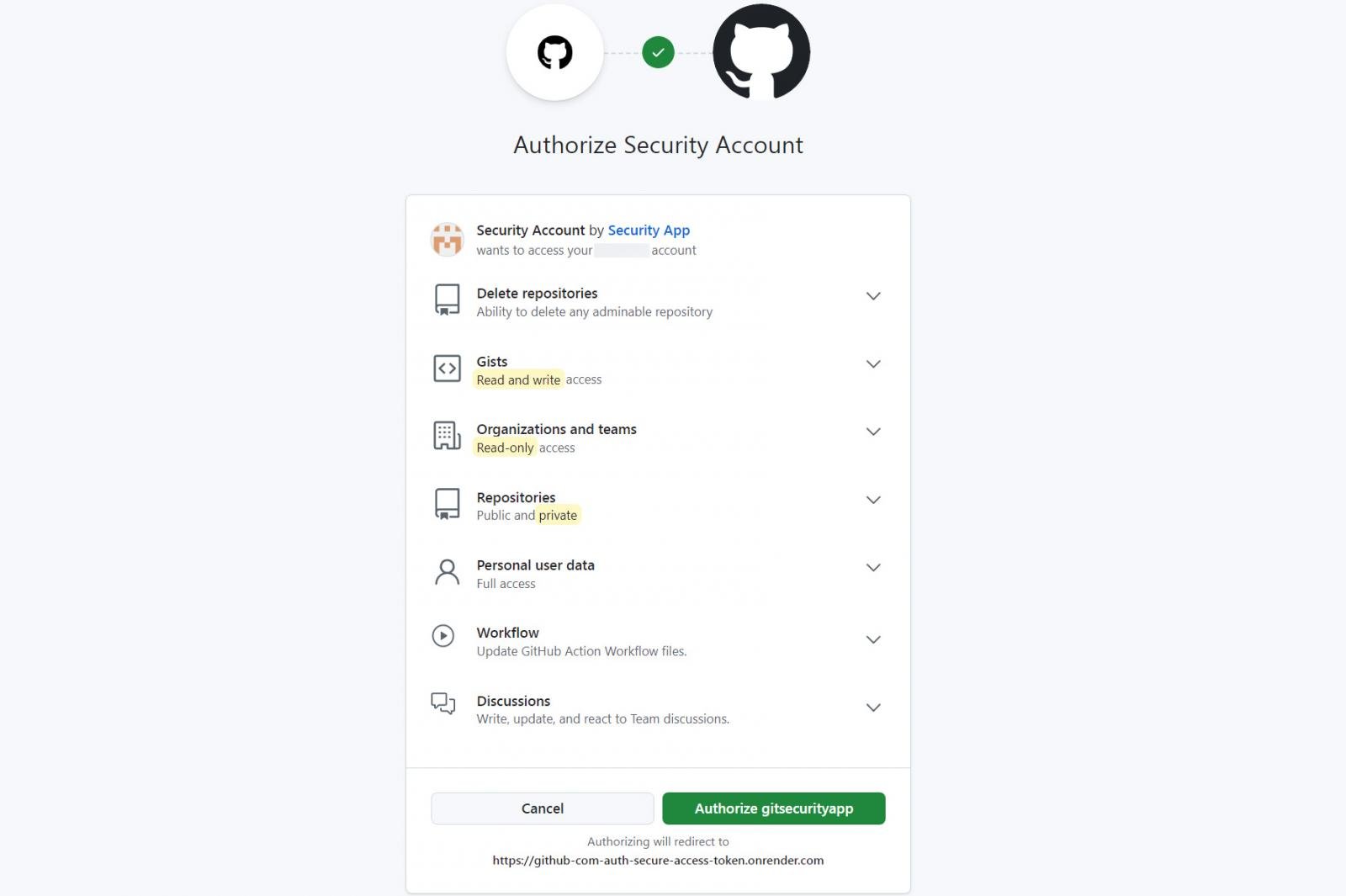

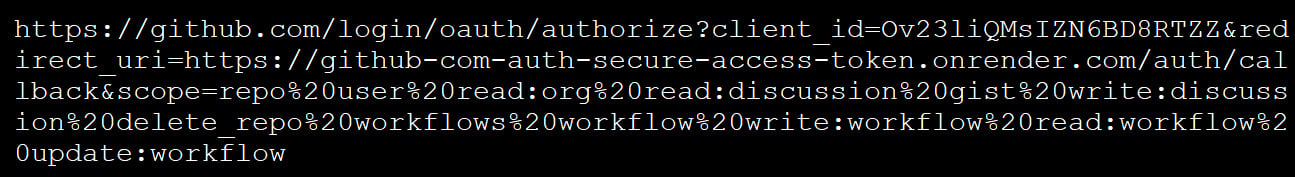

Sin embargo, todos los enlaces de estas acciones recomendadas conducen a una página de autorización de GitHub para una aplicación de “gitecurityapp” de OAuth que requiere muchas autorizaciones muy riesgosas (gastado) y permitiría a un atacante acceso completo a la cuenta y a los estándares del usuario.

Fuente: BleepingCompute

Las autorizaciones solicitadas y el acceso que proporcionan se enumeran a continuación:

- Repo: Otorgar acceso completo a estándares públicos y privados

- usuario: Capacidad para leer y escribir en el perfil de usuario

- Leer: org: Lea la membresía de la organización, los proyectos organizacionales y la membresía del equipo

- Leer: Discusión, Escribir: discusión: Leer y escribir acceso a discusiones

- básico: Acceso a Gistes Github

- delete_repo: Autorización para eliminar los estándares

- Flujos de trabajo, flujo de trabajo, escritura: flujo de trabajo, lea: flujo de trabajo, actualización: flujo de trabajo: Verifique los flujos de trabajo de las acciones de GitHub

Si un usuario de GitHub se conecta y autoriza la aplicación Maliciosa OAuth, se generará un token de acceso y se devolverá a la dirección de recuperación de la aplicación, que en esta campaña fue varias páginas web alojadas en OnRender.com (renderización).

Fuente: BleepingCompute

La campaña de phishing comenzó esta mañana a las 6:52 a.m. y está en marcha, con casi 12,000 estándares dirigidos en el ataque. Sin embargo, el número fluctúa, lo que indica que Github probablemente responde al ataque.

Fuente: BleepingCompute

Si ha sido afectado por este ataque de phishing y le dio la aplicación maliciosa de OAuth, debe revocar inmediatamente su acceso ingresando la configuración de GitHub y luego las aplicaciones.

Desde la pantalla de aplicaciones, revoque el acceso a todas las aplicaciones GitHub o aplicaciones OAuth que no son familiares o sospechosos. En esta campaña, debe buscar aplicaciones nombradas de manera similar a “GitecurityApp”.

Luego debe buscar acciones de GitHub nuevas o inesperadas (flujos de trabajo) y si se han creado los GIST privados.

Finalmente, gire su información de identificación y sus tokens de autorización.

BleepingCompute contactó a Github sobre la campaña de phishing y será esta historia cuando obtengamos una respuesta.