Se ha observado que el grupo de hackers patrocinado por el estado chino Salt Typhoon utiliza una nueva puerta trasera “GhostSpider” en ataques contra proveedores de servicios de telecomunicaciones.

La puerta trasera fue descubierta por Trend Micro, que monitorea los ataques de Salt Typhoon contra infraestructura crítica y organizaciones gubernamentales en todo el mundo.

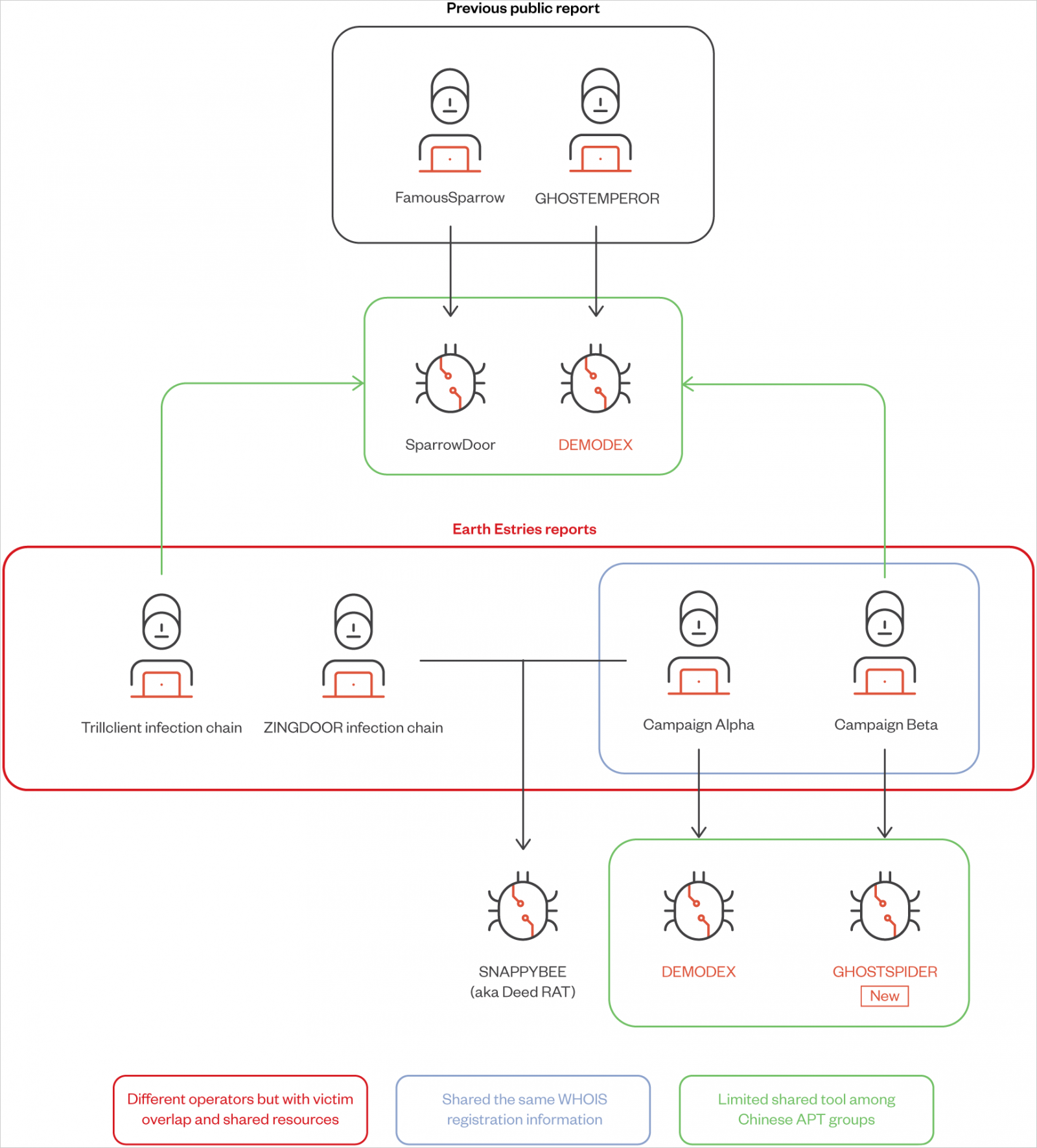

Además de GhostSpider, Trend Micro descubrió que el grupo de amenazas también utiliza una puerta trasera de Linux previamente documentada llamada “Masol RAT”, un rootkit llamado “Demodex” y una puerta trasera modular compartida entre grupos APT chinos llamada “SnappyBee”.

Fuente: TrendMicro

Campañas globales sobre tifones de sal

Salt Typhoon (también conocido como “Earth Estries”, “GhostEmperor” o “UNC2286”) es un sofisticado grupo de piratería que ha estado activo desde al menos 2019 y generalmente se centra en piratear entidades gubernamentales y empresas de telecomunicaciones.

Recientemente, las autoridades estadounidenses confirmaron que Salt Typhoon estuvo detrás de varios ataques exitosos contra proveedores de servicios de telecomunicaciones en Estados Unidos, incluidos Verizon, AT&T, Lumen Technologies y T-Mobile.

Posteriormente se admitió que Salt Typhoon también logró acceder a las comunicaciones privadas de algunos funcionarios del gobierno estadounidense y robar información relacionada con aplicaciones de escuchas telefónicas autorizadas por el tribunal.

Hoy temprano, el Correo de Washington informó que las autoridades estadounidenses notificaron a 150 víctimas, en su mayoría en el área de Washington DC, que Salt Typhoon había violado la privacidad de sus comunicaciones.

De acuerdo a MicrotendenciaSalt Typhoon atacó las industrias de telecomunicaciones, entidades gubernamentales, tecnología, consultoría, productos químicos y transporte en los Estados Unidos, Asia Pacífico, Medio Oriente, Sudáfrica y otras regiones.

Los investigadores de seguridad han confirmado al menos veinte casos en los que Salt Typhoon comprometió con éxito a organizaciones críticas, incluidos, en algunos casos, a sus proveedores.

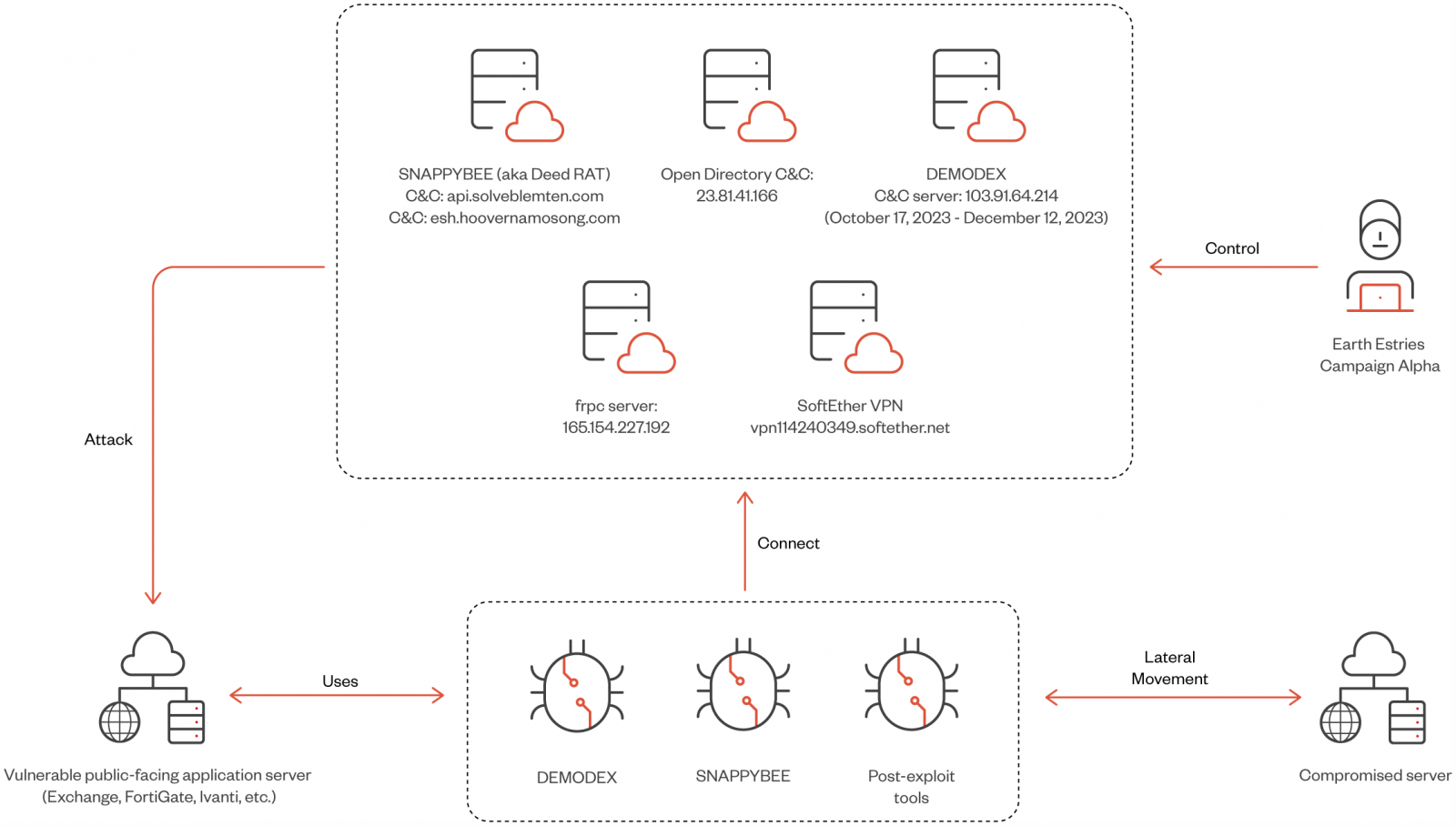

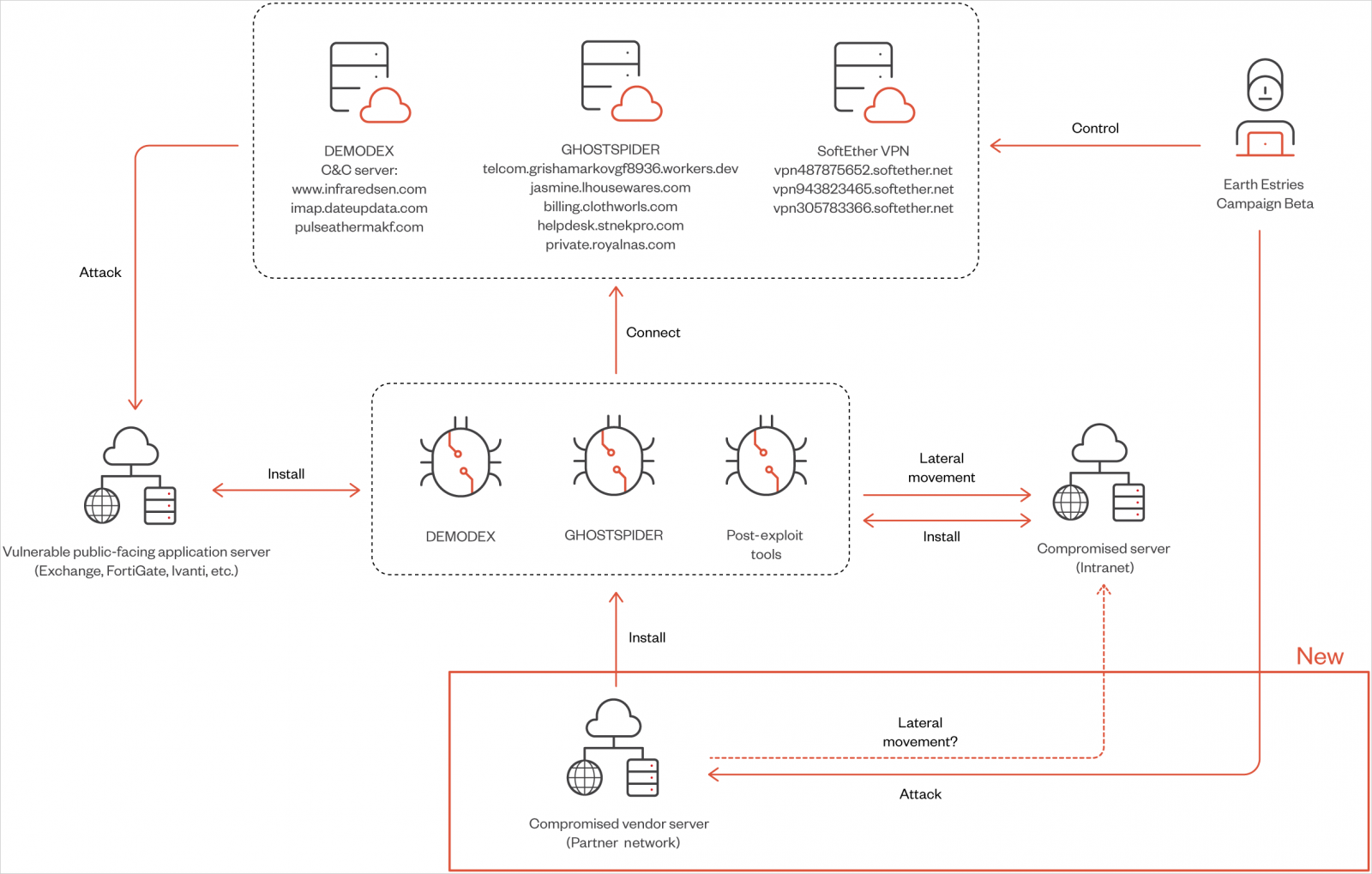

Dos campañas destacadas en el informe son “Alpha”, dirigida al gobierno taiwanés y a los productores de productos químicos utilizando Demodex y SnappyBee, y “Beta”, espionaje a largo plazo contra redes gubernamentales y de telecomunicaciones en Asia desde el sudeste, utilizando GhostSpider y Demodex.

Fuente: TrendMicro

El acceso inicial se obtiene mediante la explotación de puntos finales públicos vulnerables, utilizando exploits para las siguientes vulnerabilidades:

- CVE-2023-46805, CVE-2024-21887 (Ivanti Connect VPN segura)

- CVE-2023-48788 (Fortinet FortiClient EMS)

- CVE-2022-3236 (Firewall de Sophos)

- CVE-2021-26855, CVE-2021-26857, CVE-2021-26858, CVE-2021-27065 (Microsoft Exchange – Conexión proxy)

Salt Typhoon utiliza herramientas LOLbin para la recopilación de inteligencia y el movimiento lateral de la red en la fase posterior al compromiso.

Fuente: TrendMicro

Detalles de la araña fantasma

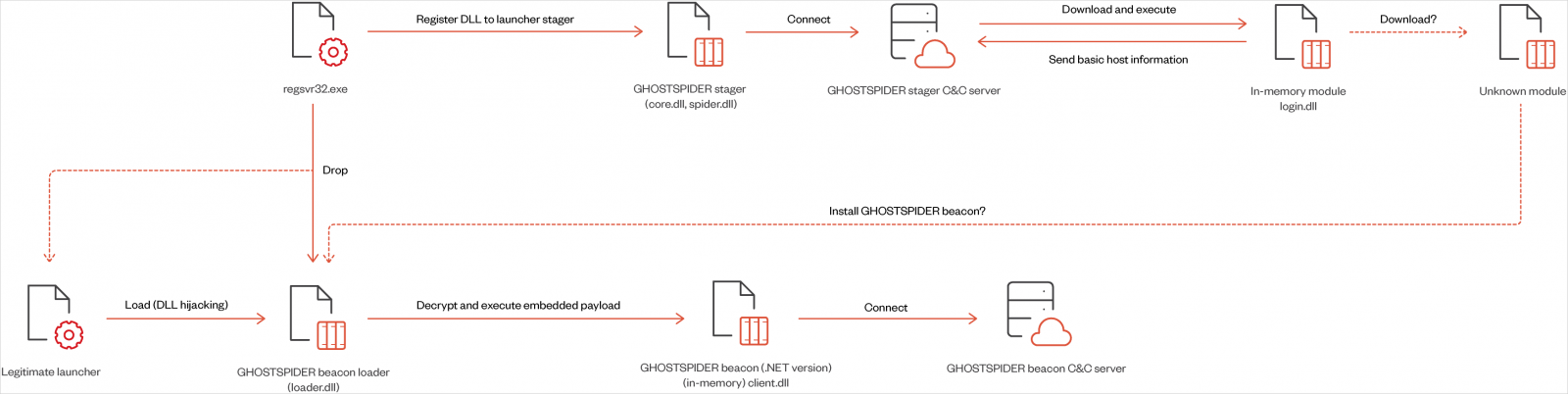

GhostSpider es una puerta trasera modular diseñada para operaciones de espionaje a largo plazo que requieren altos niveles de sigilo, logrado mediante cifrado y residente únicamente en la memoria.

Se carga en el sistema de destino mediante un secuestro de DLL y se registra como un servicio a través de la herramienta legítima “regsvr32.exe”, mientras que un módulo secundario, el Tag Loader, carga las cargas útiles cifradas directamente en la memoria.

GhostSpider ejecuta comandos recibidos del servidor de comando y control (C2), ocultos en encabezados HTTP o cookies para mezclarse con el tráfico legítimo.

La puerta trasera admite los siguientes comandos:

- Descargar: carga un módulo malicioso en la memoria para la ejecución de tareas específicas controladas por el atacante.

- Crear: Activa el módulo cargado inicializando los recursos necesarios para su funcionamiento.

- Normal: Realiza la función principal del módulo cargado, como la filtración de datos o la manipulación del sistema.

- Cerca: Elimina el módulo activo de la memoria para minimizar los rastros y liberar recursos del sistema.

- Actualizar: ajusta el comportamiento del malware, como los intervalos de comunicación, para permanecer sigiloso y eficaz.

- Pulsación: Mantiene comunicación periódica con el servidor C&C para confirmar que el sistema aún es accesible.

La estructura de estos comandos le da versatilidad a la puerta trasera y permite a Salt Typhoon ajustar su ataque según sea necesario en función de la red y las defensas de la víctima.

Fuente: TrendMicro

Otras herramientas utilizadas por Salt Typhoon

Además de GhostSpider, Salt Typhoon aprovecha un conjunto de herramientas patentadas compartidas con otros actores de amenazas chinos que les permiten llevar a cabo operaciones de espionaje complejas en varias etapas, que abarcan desde dispositivos periféricos hasta entornos en la nube.

- SNAPPYBEE: Puerta trasera modular (también llamada Deed RAT) utilizada para acceso y espionaje a largo plazo. Admite funciones como filtración de datos, monitoreo del sistema y ejecución de comandos de atacantes.

- RATA MASOL: Puerta trasera multiplataforma identificada inicialmente como dirigida a los gobiernos del Sudeste Asiático. Se centra en servidores Linux, permitiendo el acceso remoto y la ejecución de comandos.

- DEMODEX: Rootkit utilizado para mantener la persistencia en sistemas comprometidos. Aprovecha las técnicas anti-escaneo y garantiza que el atacante pase desapercibido durante largos períodos de tiempo.

- GorriónPuerta: Puerta trasera que proporciona capacidades de acceso remoto, utilizada para movimiento lateral y establecimiento de comunicación C&C.

- Puerta de cuervo: Puerta trasera utilizada con fines de espionaje, particularmente dirigida a entidades gubernamentales y de telecomunicaciones, centrándose en el sigilo y la exfiltración de datos.

- SombraPad: Malware compartido entre grupos APT chinos, utilizado para espionaje y control de sistemas. Actúa como una plataforma modular para implementar varios complementos maliciosos.

- NeoReGeorg: herramienta de túnel utilizada para crear canales de comunicación encubiertos, lo que permite a los atacantes eludir las defensas de la red y controlar los sistemas comprometidos.

- frpc: Herramienta de proxy inverso de código abierto que se utiliza para crear conexiones seguras a servidores C&C, lo que permite la filtración de datos y la ejecución remota de comandos.

- Golpe de cobalto: una herramienta de prueba de penetración disponible comercialmente adoptada por los atacantes para crear balizas para movimiento lateral, escalada de privilegios y control remoto.

En general, el arsenal de Salt Typhoon es enorme e incluye herramientas ampliamente utilizadas que pueden complicar la atribución cuando los investigadores tienen una visibilidad limitada.

Trend Micro concluye calificando a Salt Typhoon como uno de los grupos APT chinos más agresivos, instando a las organizaciones a permanecer alerta y aplicar defensas de ciberseguridad de múltiples capas.