SAP ha publicado correcciones para abordar una segunda vulnerabilidad explotada en ataques recientes dirigidos a los servidores SAP Netweaver como un día cero.

La compañía ha publicado actualizaciones de seguridad para esta falla de seguridad (CVE-2025-42999) Lunes 12 de mayo, diciendo que se descubrió durante la investigación sobre ataques de días cero que involucran otro desfile de descarga de archivos no autenticado (seguido como CVE-2025-31324) en SAP Netweaver Visual Composer, que se estableció en abril.

“SAP es consciente y abordado vulnerabilidades en SAP Netweaver Visual Composer”, dijo un portavoz de SAP a BleepingCompute. “Le pedimos a todos los clientes que usan SAP Netweaver que instalaran estas correcciones para protegerse. Se pueden encontrar notas de seguridad aquí: 3594142 Y 3604119. “

Rediadores Primero detectado Los ataques que operan el CVE-2025-31324 como día cero en abril, informando que las partes interesadas de amenaza descargaron los proyectiles web JSP a los directorios públicos y la herramienta Ratel Red Red Red Red Team después de romper los sistemas de clientes a través de descargas de archivos no autorizadas en SAP Netweaver. Las instancias pirateadas se corrigieron por completo, lo que indica que los atacantes usaron una hazaña de día cero.

Esta actividad maliciosa también fue confirmada por las compañías de seguridad cibernética de WatchToWr y OnapsisQuien también observó a los atacantes descargando puertas con atordamiento de conchas en instancias no realizadas expuestas en línea. Federe Labs de Forestcout vinculó algunos de estos ataques a un actor de amenaza china de que sigue Chaya_004.

El CTO de Onyphus Patrice Auffret dijo que Bleeping compra a fines de abril que “algo así como 20 compañías Fortune 500 / Global 500 es vulnerable, y muchas de ellas están comprometidas”, y agrega que había 1.284 casos vulnerables expuestos en línea en ese momento, 474 ya comprometidos.

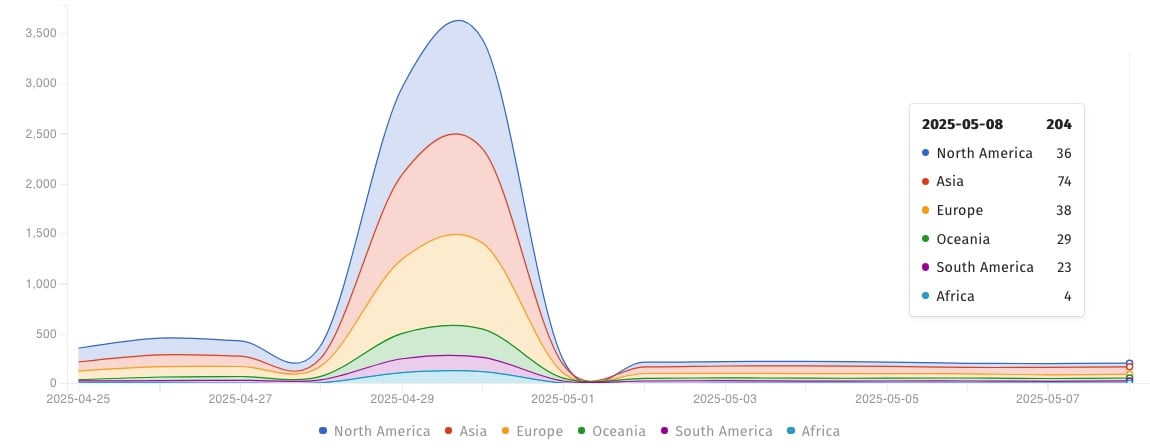

La Fundación Shadowserver es ahora SAP Netweaver 2040 Servidores Monitoreo Presentación de Internet y vulnerable a los ataques.

Nuevo defecto también se usa en ataques de día cero

Aunque SAP no confirmó que el CVE-2025-42999 había sido explotado en la naturaleza, el CTO Onapsis Juan Pablo Pérez-Chegegen declaró que los actores de la amenaza han estado viendo las dos vulnerabilidades en los ataques desde enero.

“Los ataques que observamos en marzo de 2025 (que comenzaron con proufaciones básicas en enero de 2025) en realidad abusan de los dos, la falta de autenticación (CVE-2025-31324), así como la inseguridad (CVE-2025-42999)”, dijo Pérez-Etkegalización en la compensación.

“Esta combinación ha permitido a los atacantes ejecutar órdenes remotas arbitrarias y sin ningún tipo de privilegio en el sistema. Este riesgo residual es esencialmente una vulnerabilidad de desialización solo explotable por los usuarios con un papel de compositor visual en el sistema objetivo de SAP”.

Se aconseja a los administradores de SAP que corrijan de inmediato sus cuerpos de Netweaver y consideren desactivar el compositor de servicios visuales si es posible, así como restringir el acceso a los servicios de descarga de metadatos y monitorear la actividad sospechosa en sus servidores.

Desde el comienzo de los ataques, CISA ha agregado Le Faille CVE-2025-31324 Catálogo de vulnerabilidades explotadas conocidasordene a las agencias federales que aseguren sus sistemas antes del 20 de mayo Directiva de enlace operacional (BOD) 22-01.

“Estos tipos de vulnerabilidades son vectores de ataque frecuentes para ciber-actores maliciosos y presentan riesgos significativos para la empresa federal”, dijo CISA.