Docenas de vulnerabilidades en los productos de tres fabricantes principales de inversores solares, Sungrow, Growatt y SMA podrían usarse para controlar los dispositivos o ejecutar código remoto en la plataforma en la nube del proveedor.

El impacto potencial de los problemas de seguridad se ha evaluado como grave porque podrían usarse en ataques que al menos podrían influir en la estabilidad de la red y afectar la confidencialidad de los usuarios.

En un escenario más oscuro, las vulnerabilidades podrían usarse para interrumpir o dañar las redes de electricidad creando un desequilibrio entre la producción de electricidad y la demanda.

Secuestro de inversores fotovoltaicos

Investigadores de seguridad de Vedere Labs, la rama de investigación de ciberseguridad de la compañía de seguridad de la red Fostcout, encontraron 46 vulnerabilidades en los inversores solares de Sungrow, Growatt y SMA, tres de los seis mejores fabricantes del mundo.

El impacto potencial de ciertas vulnerabilidades es importante porque podrían conducir al acceso no autorizado a los recursos en las plataformas en la nube, la ejecución del código remoto (RCE), la adquisición de los dispositivos, la divulgación de información, el daño físico y la negación del servicio.

De los 46 números descubiertos, solo uno, CVE-2025-0731, tiene un impacto en los productos SMA. Un atacante podría usarlo para realizar la ejecución de código distante descargando archivos .aspx que serían ejecutados por el servidor web en sunnyportal.com, la plataforma de la compañía para monitorear los sistemas fotovoltaicos (PV).

En un informe de hoy, Foresout describe cómo un atacante podría usar las vulnerabilidades recientemente reveladas al inversor Growatt y Sungrow Rossage.

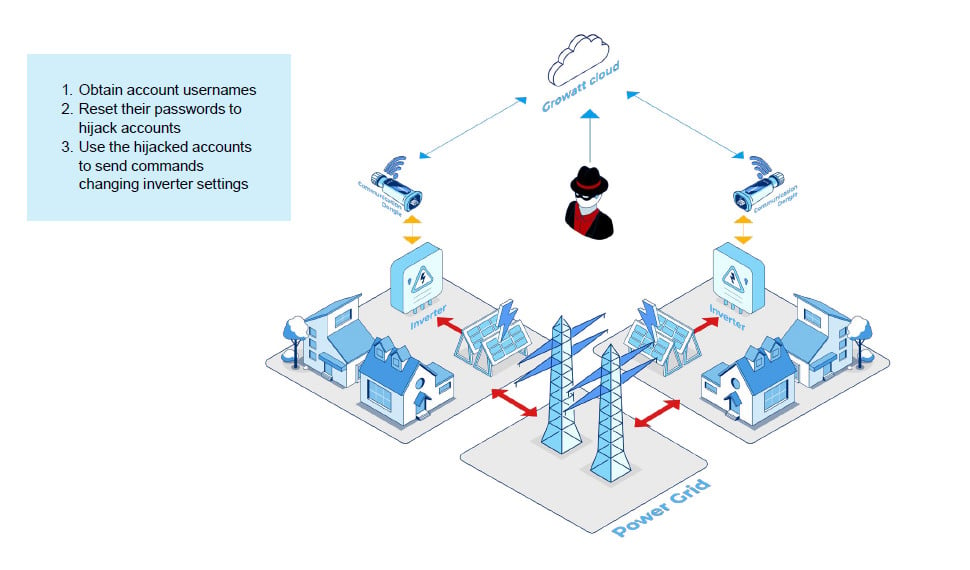

Los investigadores dicen que tomar el control de los inversores de Growatt es más fácil “porque se puede hacer solo a través de la nube de backend”.

Sin embargo, señalan que aunque el control sobre el dispositivo no está completo, un jugador de amenaza tiene acceso a la configuración de configuración del inversor y puede modificarlos.

Un atacante podría enumerar sin los nombres de usuario de la autenticación de una API de Growatt expuesta, luego reanudar las cuentas explotando dos vulnerabilidades IDOR (referencias de objetos directos no garantizados) o robar información de identificación a través de la inyección de JavaScript aprovechando dos problemas de XSS almacenados.

Con este tipo de acceso, un jugador de amenaza “puede llevar a cabo operaciones en dispositivos corrugados conectados, como iluminación o desactivación”.

Los investigadores dicen que tomar el control de los inversores de SunGrow es “un poco más complejo” porque involucra varios componentes vulnerables de la arquitectura del proveedor:

- Un atacante puede recolectar los números de serie del dongle de comunicación de backend del fabricante a través de varios idors como CVE-2024-50685, CVE-2024-50693 y CVE-2024-50686.

- El atacante puede usar información de identificación de código duro MQTT (CVE-2024-50692) para publicar mensajes para un dongle de comunicación para el inversor arbitrario colocando el número de serie correcto en el tema.

- El atacante puede explotar una de las vulnerabilidades del desbordamiento de pilotes CVE-2024-50694, CVE-2024-50695 o CVE-2024-50698 (todas las críticas) publicando mensajes fabricados que conducen a la ejecución del código remoto en los dongles de comunicación conectados a la Inverter.

Los dos escenarios de ataque anteriores consideran solo un inversor residencial y comercial, pero un atacante podría seguir los mismos pasos para obtener números de serie de cuentas para una flota de dispositivos administrados.

Con un control sobre una flota completa de inversores, un ataque a una red eléctrica podría amplificarse a niveles peligrosos.

“Cada inversor puede modular su producción de energía en la playa autorizada por los niveles de producción de paneles fotovoltaicos actuales. El efecto combinado de los inversores desviados produce un efecto importante en la producción de energía en la red” – Forescout Vedere Labs

Un oponente podría obtener un efecto mucho más perjudicial controlando los dispositivos desviados como una botnet en un ataque coordinado para reducir la producción de energía de los inversores fotovoltaicos durante las horas pico de producción, lo que influye en la carga en la red.

Los investigadores explican que esto se lleva a cabo “modulando la producción de electricidad de los inversores invertidos a los intentos de control principal”.

“Cuando el control primario disminuye la carga a su capacidad máxima, el ataque reducirá inmediatamente su carga completa, lo que obliga al control primario a aumentar la carga en el sistema seguido de un aumento inmediato en la carga por el ataque” – Forescout Vedere Labs

Además de la interrupción de una red eléctrica, las vulnerabilidades divulgadas también se pueden utilizar en escenarios que tienen un impacto en la confidencialidad del usuario, la malversación de dispositivos inteligentes en la casa que se puede verificar a través de la plataforma en la nube del proveedor, o incluso ataques de ransomware al mantener dispositivos de hostios hasta que se pague un ransom.

Los investigadores dicen que Activar Y SMA PORGÉ Todas las vulnerabilidades informaron, la primera confirmación solicitando que su corrección abordó los problemas y mostró el deseo de mejorar su postura de seguridad.

Growatt también ha resuelto los problemas y ha publicado las correcciones de una manera que no debe implicar modificación en los inversores, dijeron los investigadores.

El informe Vodere Labs de Forestcout se sumerge más profundamente en los detalles técnicos de las vulnerabilidades y está disponible aquí [PDF].