Los ciberdelincuentes abusan de la plataforma de firma de confianza de Microsoft a los ejecutables de malware de malware con certificados a corto plazo de tres días.

Los actores de amenaza han buscado certificados de firma de código durante mucho tiempo porque pueden usarse para firmar un software malicioso para que aparezcan de una empresa legítima.

El malware firmado también tiene la ventaja de evitar los filtros de seguridad que normalmente bloquearían los ejecutables inacabados, o al menos los tratarían con menos sospechas.

El santo grial para las partes interesadas de amenazas es obtener certificados de firma de código de validación prolongada (EV), ya que automáticamente obtienen una mayor confianza de muchos programas de ciberseguridad debido al proceso de verificación más riguroso. Más importante aún, los certificados EV obtienen un aumento en la reputación en la pantalla inteligente, lo que ayuda a evitar las alertas que normalmente se mostrarían para archivos desconocidos.

Sin embargo, los certificados de Code Chantie de EV pueden ser difíciles de obtener, obligándolos a ser robados de otras compañías o amenazando a los jugadores para crear compañías falsas y gastar miles de dólares para comprar uno. Además, una vez que el certificado utilizado en una campaña de malware, generalmente se revoca, lo que lo hace inutilizable para futuros ataques.

Abuso del servicio de firma de Microsoft Trust

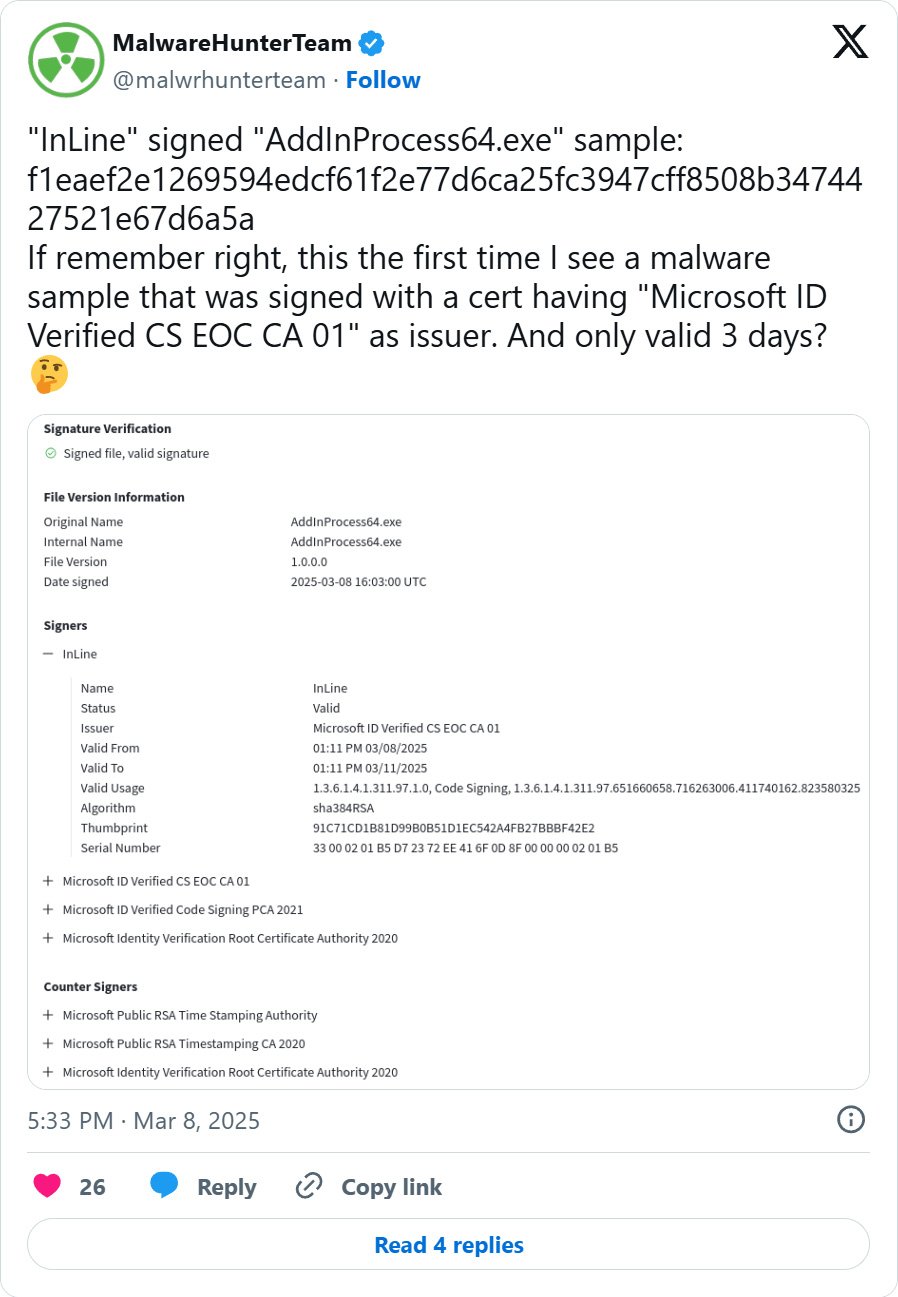

Recientemente, los investigadores de ciberseguridad han visto actores de amenaza Servicio de firma de Microsoft Trust Para firmar su malware con certificados de firma de código a corto plazo de tres días.

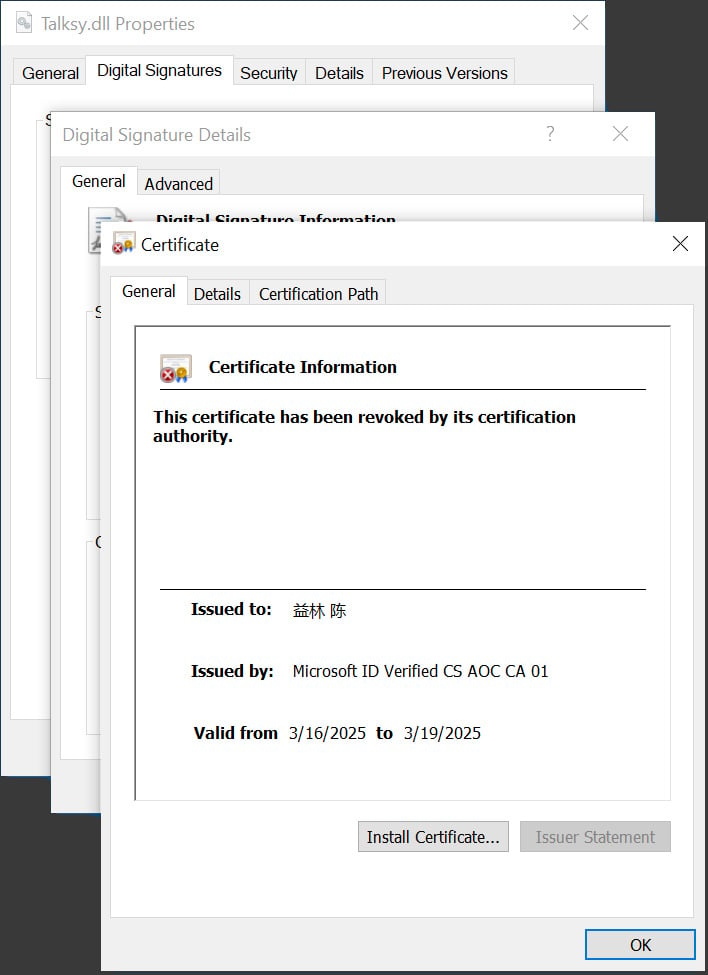

Estas muestras de malware están firmadas por “Microsoft ID Verificado CS EOC CA 01” y el certificado solo es válido por tres días. Aunque el certificado expira tres días después de ser emitido, es importante tener en cuenta que los ejecutables firmados con él siempre se considerarán válidos hasta que el transmisor revele el certificado.

Desde entonces, otros investigadores y BleepingCompute han encontrado muchas otras muestras utilizadas en las campañas de malware actuales, incluidas las utilizadas en una campaña de Crypto-Thef [VirusTotal] y el ladrón de Lumma [VirusTotal] campañas.

Fuente: BleepingCompute

EL Servicio de firma de Microsoft Trust Lanzado en 2024 y es un servicio basado en la nube que permite a los desarrolladores tener fácilmente sus programas firmados por Microsoft.

“La firma de la confianza es un servicio de firma de código completo con una experiencia intuitiva para desarrolladores y profesionales de TI, respaldado por una autoridad de certificación administrada de Microsoft”, dice un Anuncio de Microsoft para el servicio.

“El servicio se encarga de los escenarios de firma de confianza pública y privada e incluye un tiempo para un tiempo”.

La plataforma tiene un servicio de suscripción mensual de $ 9.99 diseñado para permitir a los desarrolladores firmar sus ejecutables, al tiempo que proporciona seguridad adicional.

Esta mayor garantía se logra utilizando certificados a corto plazo que pueden revocarse fácilmente en caso de abuso y emitiendo certificados directamente a los desarrolladores, evitando que sean robados en caso de incumplimiento.

Microsoft también indica que los certificados emitidos a través del servicio de firma de confianza proporcionan un aumento de reputación de pantalla inteligente similar a los ejecutables firmados por su servicio.

“Una firma de firma de confianza garantiza que su aplicación es confiable al garantizar una reputación básica en la pantalla inteligente, la confianza del modo de usuario en Windows y el cumplimiento de la validación de la integridad de la integridad”, lee las preguntas frecuentes en el sitio de firma de confianza.

Para proteger contra el abuso, Microsoft es Actualmente autorizando solo Los certificados se emitirán bajo el nombre de una empresa si han estado activos durante tres años.

Sin embargo, las personas pueden registrarse y ser aprobadas más fácilmente si están de acuerdo con los certificados entregados bajo su nombre.

Un camino más simple

Un investigador y desarrollador de ciberseguridad conocido como “Squbleddoo”, que ha seguido a campañas de malware que abusan de certificados durante años, dijo que pensaron que los actores de amenaza van al servicio de Microsoft por conveniencia.

“Creo que hay varias razones para el cambio. Durante mucho tiempo, el uso de certificados EV fue el estándar, pero Microsoft ha anunciado modificaciones a los certificados EV”, dijo Squledoo a BleepingCompute.

“Sin embargo, las modificaciones realizadas a los certificados EV no son realmente claras para nadie: no proveedores de certificados, no atacantes. Sin embargo, debido a estos cambios potenciales y la falta de claridad, el simple hecho de tener un certificado de firma de código puede ser suficiente para las necesidades de los atacantes”.

“En este sentido, el proceso de verificación de los certificados de Microsoft es mucho más fácil que el proceso de verificación de los certificados EV: debido a la ambigüedad en los certificados EV, es lógico usar los certificados de Microsoft”.

BleepingCompute se ha puesto en contacto con Microsoft sobre los abusos y se le ha informado que la compañía utiliza el monitoreo de las amenazas para encontrar y revocar certificados tal como se encuentran.

“Estamos utilizando el monitoreo activo de las amenazas para buscar constantemente cualquier uso abusivo o de abuso de nuestro servicio de firma”, dijo Microsoft a BleepingCompute.

“Cuando detectamos las amenazas, inmediatamente aligeramos acciones como la revocación del certificado amplio y la suspensión de las cuentas. Las muestras de malware que ha compartido son detectadas por nuestros productos anti-Anti-Logicia y ya hemos tomado medidas para revocar certificados y evitar abusos de cuentas adicionales”.