SolarWinds ha lanzado un parche para una vulnerabilidad crítica de la mesa de ayuda web que permite a los atacantes iniciar sesión en sistemas sin parches utilizando credenciales codificadas.

Web Help Desk (WHD) es un software de asistencia técnica de TI ampliamente utilizado por agencias gubernamentales, grandes empresas y organizaciones de atención médica y educativa para automatizar y optimizar las tareas de gestión de la mesa de ayuda. Los productos de gestión de TI de SolarWinds son utilizados por más de 300.000 clientes en todo el mundo.

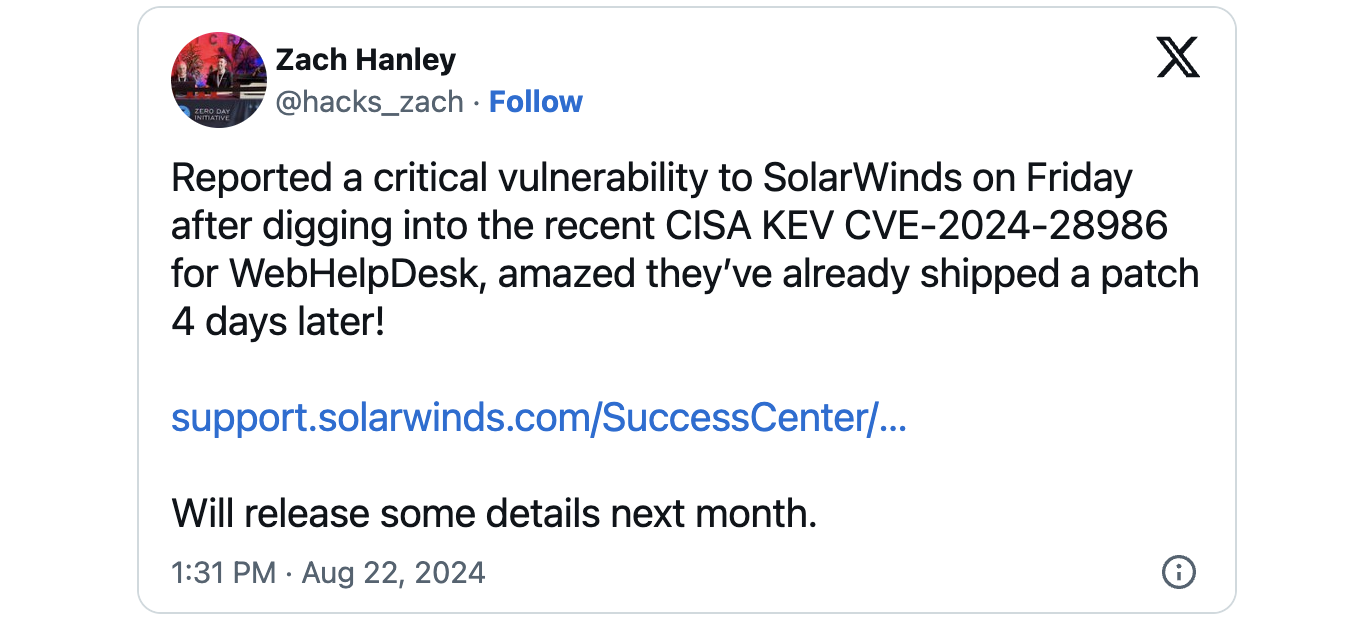

La brecha de seguridad (CVE-2024-28987) discutido este miércoles permite a atacantes no autenticados acceder a la funcionalidad interna y modificar datos en los dispositivos específicos después de una explotación exitosa. Esta vulnerabilidad fue descubierta y reportada por Zach Hanley, investigador de vulnerabilidades de Horizon3.ai.

SolarWinds aún no ha emitido un aviso de seguridad sobre esta vulnerabilidad WHD en su Centro de confianza y no reveló si CVE-2024-28987 fue explotado en la naturaleza antes del lanzamiento de Web Help Desk 12.8.3 Hotfix 2.

La empresa proporciona instrucciones detalladas Al instalar y eliminar el parche, advierta a los administradores que actualicen los servidores vulnerables a Web Help Desk 12.8.3.1813 o 12.8.3 HF1 antes de implementar el parche de esta semana.

También recomienda crear copias de seguridad de todos los archivos originales antes de reemplazarlos durante el proceso de instalación del parche para evitar posibles problemas si el parche falla o no se aplica correctamente.

El parche también corrige el error RCE de Web Help Desk que se explota activamente

El mismo parche también incluye la solución para una vulnerabilidad crítica de ejecución remota de código WHD (CVE-2024-28986), que se solucionó con otro parche el 14 de agosto y CISA la marcó como explotada en ataques dos días después.

CISA añadió CVE-2024-28986 a su catálogo KEV hace una semana, exigiendo a las agencias federales que actualicen todos los servidores WHD en su red antes del 5 de septiembre, según lo exige la Directiva operativa vinculante (BOD) 22-01.

“Este tipo de vulnerabilidades son vectores de ataque frecuentes para ciberataques maliciosos y presentan riesgos significativos para la empresa federal”, advirtió la agencia de ciberseguridad.

A principios de este año, SolarWinds parchó más de una docena de vulnerabilidades críticas de ejecución remota de código (RCE) en su software Access Rights Manager (ARM): cinco en febrero y ocho en julio.

En junio, la empresa de ciberseguridad GreyNoise también advirtió que los malos actores estaban explotando una vulnerabilidad de recorrido de ruta de SolarWinds Serv-U poco después de que SolarWinds lanzara un parche.