Ha surgido una nueva variante de MACOS XCSSET MALUNLAR MALWARE en ataques que se dirigen a la información confidencial del usuario, incluidas las carteras digitales y los datos legítimos de la aplicación.

El malware generalmente se distribuye a través de proyectos de XCode infectados. Ha habido durante al menos cinco años y cada actualización representa un paso importante en el desarrollo de XCSSET. Las mejoras actuales han sido las primeras observadas desde 2022.

El equipo de inteligencia en las amenazas de Microsoft ha identificado la última variante en ataques limitados y dice que en comparación con las variantes XCSSet anteriores, las noticias han mejorado la oscuridad del código, una mejor persistencia y nuevas estrategias de infección.

En mayo de 2021, Apple estableció una vulnerabilidad que fue explotada activamente como un día cero por XCSSET, una indicación de las capacidades del desarrollador de malware.

Nueva variante de XCSSet en la naturaleza

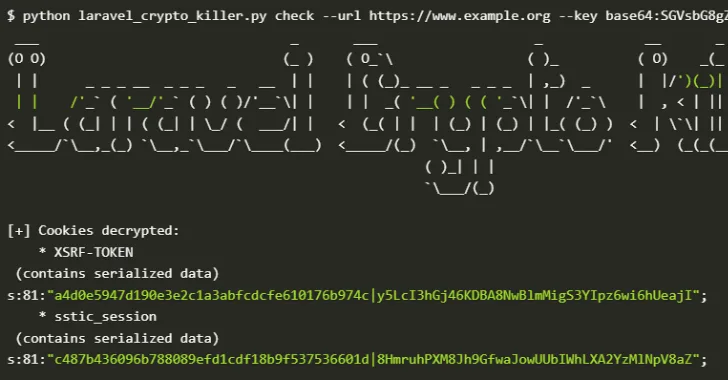

Microsoft advertencias Hoy, nuevos ataques que usan una variante de malware MacOS XCSSet con mejoras en todos los niveles. Algunos de los principales cambios que los investigadores han identificado incluyen:

- Nuevo oscuro a través de Técnicas de codificación que se basan en los métodos básicos64 y XXD (hexdump) que varían en el número de iteraciones. Los nombres de los módulos en el código también están oscurecidos, lo que hace que sea más difícil analizar su intención

- Dos técnicas de persistencia (ZSHRC Y muelle))

- Nuevos métodos de infección de Xcode: El malware utiliza opciones de destino, reglas o Forced_Strategy para colocar la carga útil en el proyecto XCODE. También puede insertar la carga útil en la clave Target_device_Family en la configuración de construcción y la ejecuta en una etapa posterior

Para ZSHRC Método de persistencia, la nueva variante XCSSET crea un archivo llamado ~ / .zshrc_aliases que contiene la carga útil y agrega un comando en el archivo ~ / .zshrc. De esta manera, el archivo creado se inicia cada vez que comienza una nueva sesión de shell.

Para muelle Método, una herramienta DockUtil firmada se descarga del servidor de control y control del atacante (C2) para administrar los elementos del muelle.

XCSSET luego crea una aplicación Maliciosa de La elicionidad con la carga útil y modifica la ruta de la aplicación legítima para señalar al falso. En consecuencia, cuando comienza el lanzamiento de la plataforma, se ejecutan la aplicación real y la carga útil maliciosa.

XCode es el conjunto de herramientas de desarrollador de Apple que se entrega con un entorno de desarrollo integrado (IDE) y permite la creación, pruebas y distribución de aplicaciones para todas las plataformas Apple.

Se puede crear un proyecto Xcode a partir de cero o construido dependiendo de los recursos descargados / clonados de varios estándares. Al atacarlos, el operador XCSSet puede alcanzar una cuenca más grande de víctimas.

XCSSet tiene varios módulos para analizar datos en el sistema, recopilar información confidencial y exfiltrarlo. El tipo de datos dirigido incluye conexiones, aplicaciones y navegadores de chat, aplicación de notas, billeteras digitales, información del sistema y archivos.

Microsoft recomienda inspeccionar y verificar proyectos de Xcode y bases de código clonadas de estándares no oficiales, ya que puede ocultar malware o plazos.