La vulnerabilidad en la función de filtro de llamadas de Verizon ha permitido a los clientes acceder a los periódicos entrantes de llamadas para otro número inalámbrico de Verizon a través de una solicitud de API sin marcar.

El defecto fue descubierto por el investigador de seguridad Evan Connelly El 22 de febrero de 2025, y fue establecido por Verizon al mes siguiente. Sin embargo, se desconoce el período de exposición total.

La aplicación de filtro de llamadas de Verizon es una utilidad gratuita que ofrece a los usuarios detección de spam y llamadas automáticas de llamadas. Una versión paga (más) agrega una búsqueda de spam y un medidor de riesgo, la posibilidad de aplicar bloques por tipo de persona que llama y recibir la identificación de la persona que llama en números desconocidos.

La versión gratuita de la aplicación viene preinstalado y activado por defecto En Android y los dispositivos iOS elegibles comprados directamente a Verizon, y se utilizarían en millones de dispositivos.

Connelly le dijo a Bleeping que solo había probado La aplicación iOS. Sin embargo, notó que La aplicación Android También se vio afectado por el mismo error, porque el problema fue con la API de funcionalidad en lugar de por las propias aplicaciones.

Explica las historias de llamadas

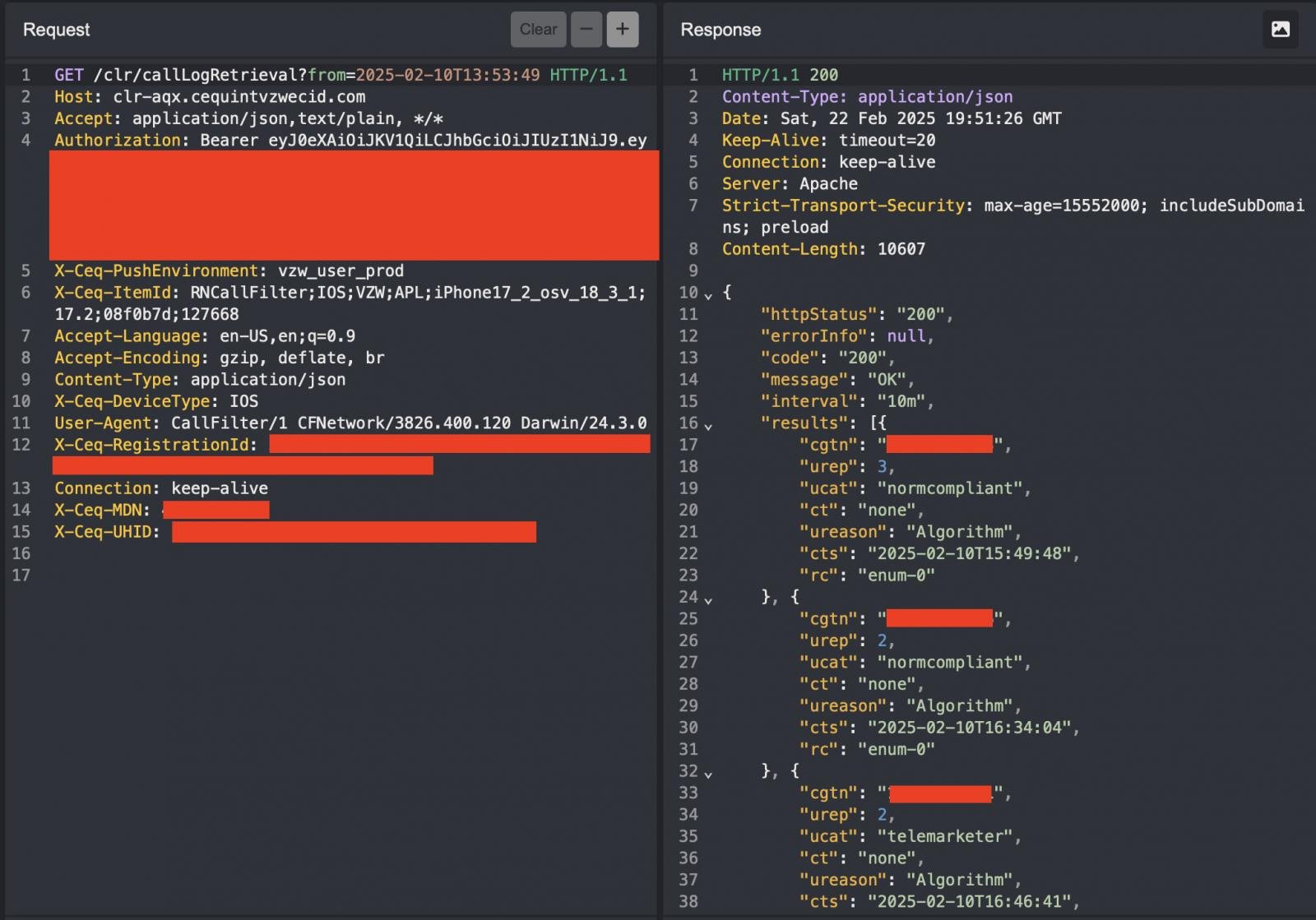

Cuando usa la aplicación de llamadas de filtro, Connelly ha descubierto que la aplicación se conectaría a un punto de terminación de API, para recuperar el historial de llamadas de usuario conectadas y mostrarla en la aplicación.

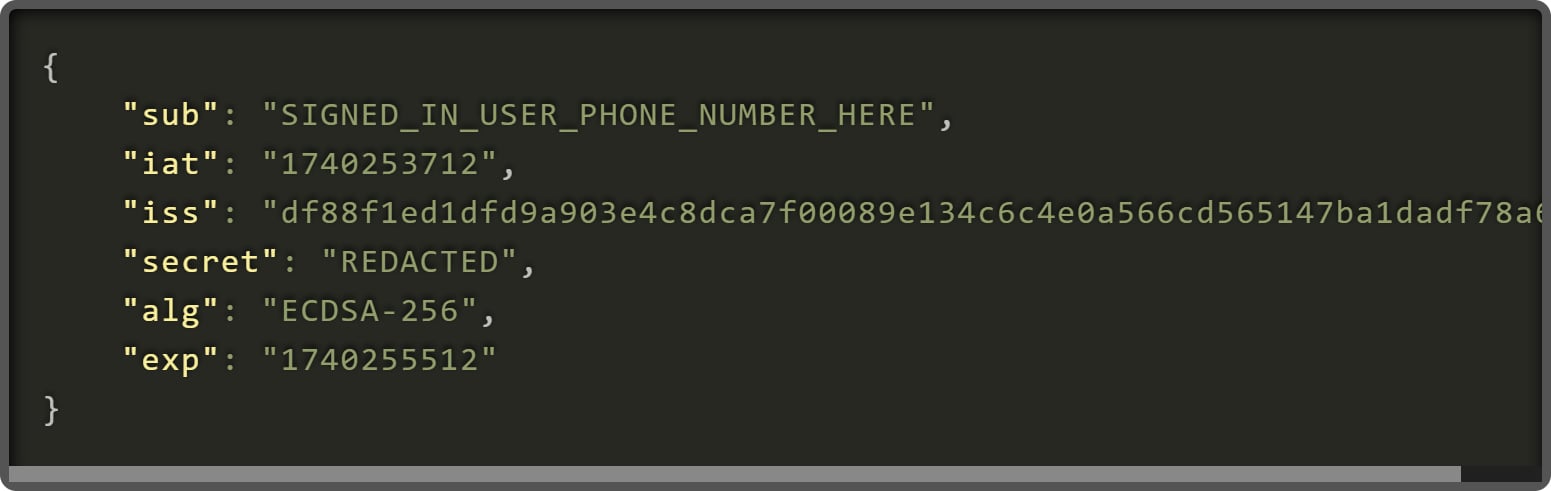

“Este punto de terminación requiere un JWT (Token Web JSON) en el encabezado de autorización utilizando el esquema de soporte y utiliza un encabezado X-CEQ-MDN para especificar un número de teléfono móvil para recuperar los periódicos del historial de llamadas”, explica Connelly.

“Un JWT tiene tres partes: encabezado, carga útil y firma. A menudo se usa para autenticación y autorización en aplicaciones web”.

Connelly indica que la carga útil incluye varios datos, incluido el número de teléfono del usuario conectado, solicitando la API.

Fuente: Connelly

Sin embargo, el investigador descubrió que el número de teléfono de la carga útil de JWT para el usuario registrado no fue verificado en comparación con el número de teléfono cuyos periódicos entrantes se solicitaron.

En consecuencia, cualquier usuario puede enviar solicitudes utilizando su propio token JWT válido, pero reemplazar el valor del encabezado X-CEQ-MDN con otro teléfono Verizon para recuperar su historial de llamadas entrantes.

Fuente: evaconnelly.github.io

Este defecto es particularmente sensible para objetivos de alto valor, como políticos, periodistas y agentes de aplicación de la ley, porque sus fuentes, contactos y rutinas diarias podrían rastrearse.

“Los metadatos de llamada pueden parecer inofensivos, pero en manos malas, se convierte en una poderosa herramienta de monitoreo. Con acceso sin restricciones a la historia de otro usuario, un atacante podría reconstruir rutinas diarias, identificar contactos frecuentes y deducir relaciones personales”, dijo Connelly.

No está claro si la limitación de la tasa estaba en su lugar para evitar el rasguño de masa para millones de suscriptores, pero Connolly dijo que se estaba haciendo tambalearse que no había visto ninguna indicación de dicho mecanismo o una puerta de enlace API que generalmente implementa una función de seguridad como esta.

Safety perra gente

Aunque el investigador felicita a Verizon por su rápida respuesta a su divulgación, subrayó las prácticas de preocupación que la compañía de telecomunicaciones siguió en el procesamiento de los datos de llamadas de los suscriptores.

El punto final de la API vulnerable utilizada por el filtro de llamadas parece estar alojado en un servidor que pertenece a una compañía de tecnología de telecomunicaciones separada llamada Cequent, que se especializa en llamadas para llamadas.

El sitio web de Cequent está fuera de línea y la información pública sobre ellos es limitada, lo que plantea preocupaciones sobre cómo se gestionan las llamadas de Verizon.

BleepingCompute contactó a Verizon para preguntar cuándo se introdujo la falla, si se ha visto explotado en el pasado, y si ha tenido un impacto en todos los usuarios del filtro de llamadas pero no ha recibido una respuesta por el momento.