NVIDIA advierte a los usuarios que activen la atenuación del código de corrección de errores a nivel del sistema para proteger contra los ataques de desaceleración de los procesadores gráficos con la memoria GDDR6. La compañía fortalece la recomendación porque una nueva investigación demuestra un ataque de...

Los investigadores de ciberseguridad han descubierto un conjunto de cuatro defectos de seguridad en la batería Bluetooth Bluetooth de OpenSynergy que, si se explota con éxito, podría permitir la ejecución del código remoto en millones de vehículos de transporte de diferentes proveedores. Las vulnerabilidades, apodadas perfectas, se pueden formar...

La Agencia Americana de Seguridad de Ciberseguridad e Infraestructura (CISA) agregó el jueves un impactante defecto crítico de seguridad Citrix Netcaler ADC y la puerta de entrada a su catálogo conocido sobre las vulnerabilidades explotadas (KEV), confirmando oficialmente que la vulnerabilidad estaba armada en la naturaleza. La brecha en...

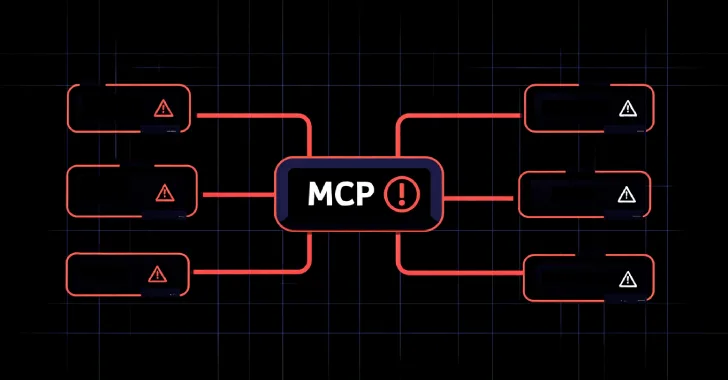

Los investigadores de ciberseguridad han descubierto una vulnerabilidad crítica en el proyecto de código abierto MCP remoto que podría conducir a la ejecución de órdenes de sistema operativo (OS) arbitraria. La vulnerabilidad, seguida en CVE-2025-6514, ofrece un puntaje CVSS de 9.6 de 10.0. "La vulnerabilidad permite a los atacantes...

Las autoridades del Reino Unido arrestaron a cuatro personas de 17 a 20 esta semana esta semana Marcas y Spencer Y Acosoy el minorista de alimentos británico Grupo cooperativo. Las violaciones estaban vinculadas a un grupo de delitos cibernéticos prolíficos pero débilmente afiliados apodados "Araña dispersa", De las cuales...

Microsoft ha anunciado que había reemplazado el motor de secuencia de comandos JSECRT predeterminado con el JSCRRACY JSRCCRT9 más reciente y más seguro en Windows 11 Versión 24H2 y más tarde. La decisión está dirigida por problemas de seguridad porque JSCrCRT9Legacy debería ofrecer una mejor protección contra...

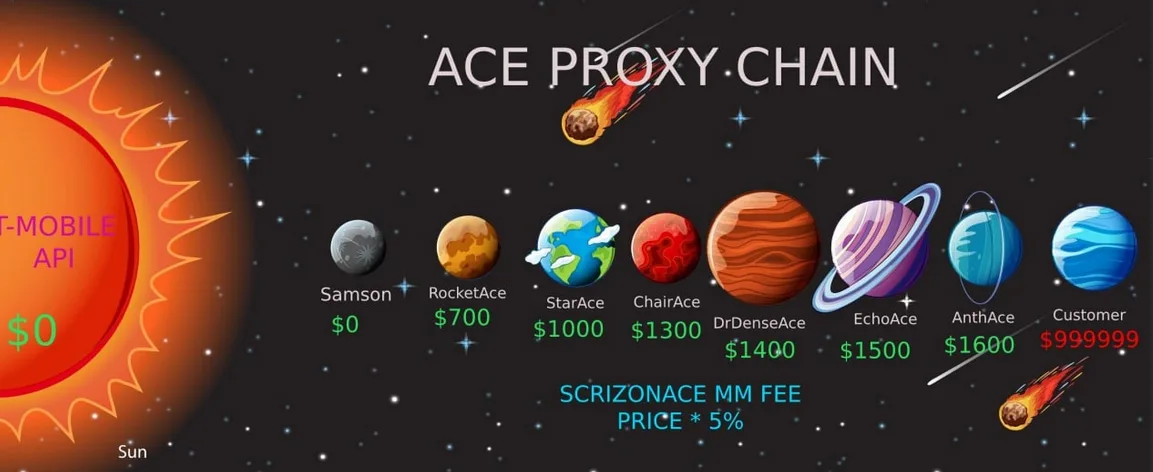

Jugadores falsos en y AI empujan malware en usuarios de criptomonedas a través de Telegram y Discord

Los usuarios de criptomonedas son el objetivo de una campaña de ingeniería social actual que utiliza compañías de inicio falsas para alentar a los usuarios a descargar malware que puede drenar los activos digitales de los sistemas Windows y MacOS. "Estas operaciones maliciosas usurpan la identidad de la IA,...

Imagine que su organización acaba de ganar un contrato para administrar datos confidenciales de la aplicación de la ley: podría ser un proveedor de la nube, un proveedor de software o una empresa de análisis. No pasará mucho tiempo antes de que el CJIS estuviera a...

Se ha revelado una falla de seguridad de alta gravedad en la plataforma ServiceNow que, si se explota con éxito, podría conducir a la exposición a los datos y la exfiltración. La vulnerabilidad, seguida en forma de CVE-2025-3648 (puntaje CVSS: 8.2), se ha descrito como un caso de inferencia...

Microsoft implementa un nuevo sistema de copia de seguridad en septiembre para su autenticador en iOS, eliminando el requisito de usar una cuenta personal de Microsoft para guardar secretos y nombres de cuentas TOTP. Anteriormente, la aplicación Microsoft Authenticator obligó a los usuarios de iOS a conectarse...